Anuncio publicitario

Linux tiene muchas medidas de seguridad que están destinadas a proteger su sistema de amenazas y, a veces (es cierto) nuestra propia estupidez. Hay tres características principales que existen para limitar y proporcionar acceso según sea necesario: permisos de archivo, propiedad de archivo y la cuenta de usuario raíz.

Aunque es ampliamente conocida como la cuenta de superusuario, SU en realidad se refiere a un usuario sustituto e instruye la computadora para ejecutar comandos con los permisos de archivo de otro usuario, por defecto la raíz cuenta. Este atajo es una herramienta poderosa que puede ser muy útil cuando se usa correctamente o absolutamente devastador si se usa imprudentemente.

Hoy, vamos a entrar en más detalles sobre SU y por qué debe ser responsable al usarlo.

Cuentas de administrador

Todos los principales sistemas operativos tienen el concepto de una cuenta de administrador, que ofrece mayores privilegios en comparación con las cuentas de usuario "normales". Los usuarios normales tienen acceso a sus propios archivos, pero no a los archivos de otros usuarios y solo tienen acceso de solo lectura a los archivos del sistema para que puedan ejecutar las aplicaciones instaladas.

Los administradores, por otro lado, pueden cambiar los archivos del sistema, lo que incluye la instalación de aplicaciones nuevas o actualizadas, y pueden (normalmente) ver los archivos de otros usuarios.

Bastante simple, ¿verdad? Claro, los conceptos son bastante fáciles de entender, pero tienen implicaciones de mayor alcance que solo eso. Los administradores, que supuestamente saben más sobre lo que están haciendo, pueden realizar más cambios importantes en un sistema sin que se rompa o se filtren datos confidenciales. Los usuarios normales sin estos permisos no pueden realizar estas tareas, por lo que hay pocas posibilidades de que esos usuarios rompan el sistema.

En la mayoría de los sistemas con un solo usuario, ese usuario suele ser el administrador y puede hacer lo que quiera con su computadora. Esta es una jerarquía de uno, por lo que ningún tercero necesita estar presente como administrador. Sin embargo, siempre que los usuarios tienen acceso a estos privilegios del sistema todo el tiempo, tienden a usarlos a ciegas, simplemente aceptando solicitudes de derechos de administrador sin pensarlo bien.

La cuenta de superusuario en Linux

Linux adopta un enfoque diferente para manejar estos privilegios administrativos. En lugar de asignar derechos de administrador a las cuentas de usuario, Linux las separa en dos cuentas diferentes: la cuenta SU (a veces llamada raíz) y luego su cuenta de usuario normal. La idea es que si necesita hacer algo que requiera privilegios elevados, puede usar el comando SU y hacer lo que sea necesario.

Al menos psicológicamente hablando, este método te obliga a darte cuenta de que estás haciendo algo más serio con tu sistema, ya que no te permitirá hacerlo sin usar SU.

Para cambiar, solo necesita abrir una terminal y escribir

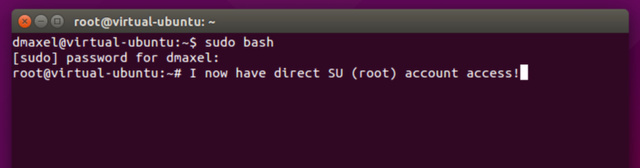

suLuego le pedirá la contraseña de root para otorgarle acceso. Si usa sudo, también puede ejecutar

sudo bashque abrirá bash (simplemente otra instancia de la terminal) pero en nombre de la raíz.

Beneficios SU

La separación de estas cuentas también ayuda a administrar los sistemas. Si un administrador del sistema necesita acceso al sistema para realizar cambios, pero no es un usuario regular, solo necesita usar SU y no tendrá que crear una cuenta de usuario normal. Estas cuentas pueden tener diferentes contraseñas, por lo que solo las personas que intenten cambiar con SU y conozcan la contraseña ingresarán.

La cuenta de root es realmente poderosa, por lo que debería sentirse como un gran problema si necesita cambiar a ella. Como root, puedes elimine todo su sistema en un comando de terminal 9 comandos letales de Linux que nunca debería ejecutarNunca debe ejecutar un comando de Linux a menos que sepa exactamente lo que hace. Estos son algunos de los comandos de Linux más mortíferos que, en su mayor parte, querrá evitar. Lee mas . Como usuario normal, no te dejaría hacer eso porque no tienes acceso para modificar ningún archivo fuera de tu carpeta de inicio. Cualquier daño que haga como usuario normal permanece contenido dentro de ese dominio, no afecta al sistema ni a ningún otro usuario.

También es un gran mecanismo de defensa contra el software malicioso. Si llega a su sistema y se ejecuta, tendrá los mismos permisos que su cuenta de usuario normal. Solo podría obtener derechos adicionales si conociera la contraseña de root. Entonces, si bien podría destruir su espacio en el sistema, no puede derribar todo el sistema. En raras ocasiones, se encuentran errores en los que el software podría obtener acceso de root de formas en las que no debería hacerlo, pero esos errores generalmente se corrigen en solo un par de días.

SU vs. Sudo

Tener que usar SU puede ser un poco molesto para algunos, por lo que se inventó el comando sudo. Abreviatura de "SU do", este comando puede prefijar cualquier otro comando Una A-Z de Linux: 40 comandos esenciales que debe conocerLinux es la tercera rueda de Windows y Mac que a menudo se ignora. Sí, durante la última década, el sistema operativo de código abierto ha ganado mucha tracción, pero todavía está muy lejos de ser considerado ... Lee mas que desea ejecutar como root mientras aún está conectado como su usuario normal. La SU solo necesita colocar su cuenta de usuario normal en el grupo "sudoers", y luego el sistema le permite usar el comando sudo. Todo lo que necesita es que escriba su contraseña de usuario normal antes de que se ejecute el comando. Por supuesto, también necesitará aprender que comandos 4 formas de aprender los comandos de terminal en LinuxSi quieres convertirte en un verdadero maestro de Linux, es una buena idea tener algunos conocimientos sobre terminales. Aquí los métodos que puede utilizar para comenzar a aprender por sí mismo. Lee mas necesitas poner delante de sudo.

Algunas distribuciones prefieren usar sudo y luego deshabilitar SU porque un usuario normal que usa sudo no usa activamente privilegios elevados todo el tiempo, a diferencia de alguien que usa el comando SU. También intenta evitar el problema de los agujeros de seguridad de día cero que permiten el acceso de root no intencionado porque el comando está deshabilitado para empezar. Finalmente, al usar sudo, el malware tendría que adivinar la contraseña del usuario antes de poder obtener privilegios elevados.

El problema con sudo, sin embargo, es el mismo que en otros sistemas operativos. Los usuarios con acceso a sudo tienden a usarlo a ciegas y sin pensarlo mucho. Una vez más, esto suele estar bien para sistemas que solo son utilizados por un solo usuario de todos modos, o sistemas con una pequeña cantidad de usuarios con una cantidad aún menor de ellos con acceso sudo. Pero los sistemas más grandes probablemente deberían dejar a sudo solo y quedarse solo con SU y cuentas normales.

Seguridad en mente

Entonces, revisión rápida: SU es excelente porque fomenta menos errores, pero sigue siendo poderoso y solo debe ser utilizado por las personas adecuadas (según el sistema que esté utilizando). Sudo ayuda a cerrar la brecha entre usuarios root y normales, pero tiene sus desventajas teóricas. Lo que termines haciendo depende de ti (¡esa es la belleza de Linux!), Pero definitivamente te ayuda a tomar mejores decisiones cuando estás informado.

No olvide consultar otros útiles Consejos de Linux 10 errores que te hacen parecer un usuario novato de Linux¿Cómo puede saber si ya no es un novato de Linux? Echa un vistazo a estos errores que cometen los novatos y fíjate si has cometido alguno recientemente. Si es así, ¡no te preocupes! Lee mas al igual que Jerga de Linux ¿Linux es confuso? Estos son los términos clave que necesita saberEn estos días, Ubuntu y otras distribuciones modernas de Linux generalmente se instalan sin problemas (y sin requerir cualquier conocimiento), pero a medida que avanza usándolos, inevitablemente se encontrará con todo tipo de terminología ese... Lee mas ¡para que estés listo para fumar!

¿Qué opinas de SU y Sudo? ¿Hay algo que cambiaría para mejorar los permisos y la seguridad? ¡Háznoslo saber en los comentarios!

Créditos de imagen: Guardia de seguridad a través de Shutterstock, Ditty_about_summer a través de Shutterstock.com, Sergii Korolko a través de Shutterstock.com

Danny es un estudiante de último año de la Universidad del Norte de Texas que disfruta de todos los aspectos del software de código abierto y Linux.