Anuncio

Para mantener realmente seguros sus datos, debe cifrarlos. ¿No estás seguro de cómo empezar? Debe leer nuestro manual de usuario TrueCrypt de Lachlan Roy y aprender a usar el software de cifrado TrueCrypt.

El cifrado se usa todo el tiempo, a menudo sin que te des cuenta. Cada vez que compra algo en línea y realiza una transacción, todos sus datos están fuertemente encriptados hasta que llegan al otro extremo, asegurándose de que ningún tercero pueda estar escuchando. Si utiliza programas de mensajería instantánea, es posible crear un túnel de cifrado para garantizar que solo usted y la persona con la que está hablando puedan ver los mensajes.

¡Disfrutar!

§1. Introducción

§2 – ¿Qué es el cifrado?

§3 – ¿Qué es TrueCrypt?

§4 – Instalación y uso de TrueCrypt

§5 – Otros buenos hábitos de seguridad

§6. Conclusión

1. Introducción

El cambiante mercado de computadoras portátiles

Su computadora portátil ha sido robada.

Lo dejaste allí por un segundo y había mucha gente alrededor, pero volviste y desapareció. Toma un momento sumergirse.

Sus ido.

Primero viene el shock inicial, luego la incredulidad. Tal vez lo dejé junto a la silla para que quedara fuera del camino... No. Tampoco está ahí. Ha sido tomado.

"Maldita sea", piensas. "No voy a recuperar eso". Pero no es tan malo. Era una computadora portátil vieja, fiel pero debida a la jubilación.

Pero luego te golpea.

Mi cuenta de correo

Mis datos bancarios.

Mis datos personales y los detalles de todos mis amigos y familiares.

Los informes financieros de mi negocio.

Las fotos de mi familia.

Los tengo a todos respaldados, pero ese no es el problema aquí. Están allá afuera en la naturaleza, ahora. ¿Quién sabe dónde podrían terminar y quién podría verlos? ¿Quién sabe cómo podría explotarse esa información? ¿Que voy a hacer?

El mundo se encoge a tu alrededor cuando te das cuenta de la magnitud de lo que acaba de suceder. Si solo hubiera encriptado sus datos.

2. ¿Qué es el cifrado?

El cifrado es el proceso de protección de datos mediante el uso de un algoritmo para codificarlos. Los datos son ininteligibles, indetectables, ilegibles e irrecuperables a menos que se use una clave para revertir el cifrado o descifrar los datos.

El cifrado se usa todo el tiempo, a menudo sin que te des cuenta. Cada vez que compra algo en línea y realiza una transacción, todos sus datos están fuertemente encriptados hasta que llegan al otro extremo, asegurándose de que ningún tercero pueda estar escuchando. Si utiliza programas de mensajería instantánea, es posible crear un túnel de cifrado para garantizar que solo usted y la persona con la que está hablando puedan ver los mensajes.

En este manual hablaremos sobre el cifrado local de archivos, es decir, cifrar archivos en un disco duro (o cifrar todo el disco duro; más sobre eso más tarde). Los archivos están seguros siempre que se mantengan en el área encriptada.

2.1 ¿Para qué necesito cifrado?

Si tiene archivos que no quiere (o no puede permitirse) que otra persona vea, puede utilizar el cifrado de archivos. Todo su propósito es mantener los archivos ocultos y seguros.

2.2 Ventajas del cifrado

La mayor ventaja de cifrar sus archivos es saber que sus datos estarán seguros si le roban su computadora. Tan pronto como apague su computadora, sabrá que todos sus archivos son inaccesibles, y pueden de hecho se bloqueará antes dependiendo del tipo y nivel de encriptación que use (más sobre eso más tarde).

Cuando vende su computadora (o la desecha por otros medios), siempre es una buena idea asegurarse de que sus datos se borran de forma segura para evitar la recuperación de archivos eliminados por quien se encuentre con la computadora siguiente.

Lo mejor del cifrado de datos es que, sin la clave para el descifrado, los datos aparecen como ruido aleatorio. A menos que la persona conozca la clave de descifrado (lo cual es muy poco probable), es posible que ya haya borrado la unidad de forma segura.

2.3 Desventajas del cifrado

Desafortunadamente, la fortaleza del cifrado es también su debilidad. El cifrado es excelente para mantener a las personas sin la clave de descifrado. El problema: si ha olvidado la contraseña que también lo incluye a usted. Una vez que los datos estén encriptados y pierda la clave, también podría haber eliminado los archivos de forma segura y no los recuperará.

Si bien no es tan grave como perder los archivos para siempre, otra desventaja del cifrado es que perderá algunos rendimiento de lectura / escritura al trabajar con archivos cifrados (es decir, abrir archivos, guardarlos y / o moverlos alrededor). Si bien esta disminución es imperceptible cuando se trabaja con algunos archivos pequeños, se trabaja con miles de archivos pequeños los archivos o algunos realmente grandes tardarán mucho más, ya que cada archivo se descifra antes de que pueda ser usado.

Afortunadamente, TrueCrypt admite la paralelización (división de datos entre los múltiples núcleos de la mayoría procesadores recientes), lo que significa que incluso en estas circunstancias las caídas en el rendimiento son minimizado.

3. ¿Qué es TrueCrypt?

TrueCrypt es un programa gratuito multiplataforma (lo que significa que funciona en distribuciones de Windows, Mac OS X y Linux, incluido Ubuntu) que puede usar para cifrar sus datos. Está clasificado como software "On The Fly Encryption" (OTFE), lo que básicamente significa que cifra y descifra archivos a medida que accede y los modifica y que todos los archivos dentro del área de cifrado están disponibles tan pronto como ingrese llave.

3.1 Diferentes tipos de encriptación

Existen tres tipos principales de cifrado, cada uno con un nivel diferente de dificultad técnica para implementar y con sus propias ventajas y desventajas. Echaremos un vistazo a cada uno de ellos y finalmente descubriremos cómo configurar cada uno.

3.2 Disco virtual encriptado

El disco virtual cifrado (VED) es el tipo de cifrado más rápido y fácil de configurar. Funciona creando un archivo de un tamaño específico que luego se puede montar. Básicamente, actúa como un disco duro externo. Cuando desmonta el VED, los archivos dentro son invisibles: solo el archivo VED en sí es visible y aparece como datos aleatorios cuando se analiza a nivel de hardware.

Usar un disco encriptado virtual tiene un par de inconvenientes. La primera es que, debido a que el archivo es su propio archivo discreto que se almacena en una carpeta como cualquier otro archivo, puede ser bastante llamativo y destacarse fácilmente. También es fácil eliminar accidentalmente el archivo y todos los archivos que contiene. Sin embargo, ser un archivo separado también tiene la ventaja de que se puede mover fácilmente.

La otra desventaja principal de un disco de cifrado virtual es que debe elegir qué tan grande desea que sea cuando cree el archivo. Este archivo no se puede redimensionar fácilmente y ocupa toda la cantidad de espacio de inmediato, lo que puede ser problemático si lo hace demasiado grande o demasiado pequeño para empezar. Demasiado grande y desperdiciará espacio en el disco duro; demasiado pequeño, y se quedará sin espacio cuando vaya a almacenar más documentos.

Si está utilizando Windows, es posible crear un VED dinámico; es decir, uno que comienza pequeño y solo aumenta de tamaño a medida que le agrega archivos. Sin embargo, un VED dinámico es mucho más lento que uno estándar, ya no es multiplataforma y es mucho más fácil de detectar de lo que sería de otra manera.

3.3 Cifrado de partición / unidad

El cifrado de partición / unidad cubre una unidad completa (o una de sus particiones, si su unidad se divide). Es un poco más complicado de configurar que un VED, pero tiene sus propias recompensas. Por ejemplo, dado que el cifrado cubre todo el disco duro, es posiblemente menos visible mientras navega por archivos casualmente, y es mucho más difícil eliminar accidentalmente sus archivos importantes. Tampoco debe preocuparse por el tamaño de una unidad virtual, ya que toda la partición está encriptada.

La gran desventaja de cifrar todo el disco es que toma mucho tiempo configurarlo, principalmente porque TrueCrypt tiene que crear datos aleatorios y escribirlos en todo el disco duro. La otra cosa a tener en cuenta es que debido a que está encriptando todo el disco, no podrá usarlo sin la clave. Si pierde su contraseña, no podrá usar la unidad sin perder todo.

3.4 Cifrado del sistema

La última forma principal de encriptación va un paso más allá de encriptar sus datos: encripta todo el sistema operativo y todos los datos en esa partición con ella, que requiere que ingrese su contraseña antes de llegar al sistema operativo (esto se conoce como autenticación previa al arranque). Sin embargo, este tipo particular de cifrado a través de TrueCrypt solo es compatible con Windows. Sin embargo, ¡no temas! Mac OS X y la mayoría de las distribuciones de Linux tienen algún tipo de cifrado del sistema integrado en el sistema operativo, por lo que solo requieren que lo enciendas en las preferencias del sistema.

El cifrado del sistema es el más seguro, pero también tiene más en juego. Si pierde su contraseña, no solo perderá el acceso a sus datos cifrados, sino también a sus aplicaciones y al resto de su computadora. Esto está bien si tiene otro sistema operativo en una unidad o partición separada a la que recurrir (o si tiene un Linux Live CD), pero si no lo hace, se quedará atascado sin su computadora. De cualquier manera, se verá obligado a borrar todo en el disco y reinstalar todo desde cero.

Esto no es un problema siempre que escriba su contraseña en un par de lugares para no olvidarla, pero definitivamente vale la pena tenerlo en cuenta.

La otra cosa a tener en cuenta es que cifrar el sistema operativo es, con mucho, el más complejo. tipo de cifrado, por lo que tomará mucho más tiempo que los otros para configurar y es más probable que algo funcione incorrecto. Esto probablemente implicaría el TrueCrypt Boot Loader (que aparece antes de iniciar Windows y es donde debe ingrese su contraseña para descifrar el sistema) dañándose y no cargando (y bloqueándolo del sistema).

Con esto en mente, TrueCrypt requiere que cree un disco de rescate que pueda usar para descifrar su instalación en caso de que algo salga mal.

3.5 ¿Qué tipo de cifrado es mejor para mí?

La gran mayoría de los usuarios querrá usar el disco virtual encriptado o encriptar una unidad o partición completa. Cuál es "mejor" depende de cuánto desee cifrar. Si solo tiene un par de GB o menos de datos confidenciales, tiene poco sentido cifrar una unidad completa, especialmente porque hace que sea mucho más difícil mover los datos cifrados.

Hay muy pocos escenarios en los que se recomienda cifrar todo el sistema operativo elección, considerando la cantidad de cosas que podrían salir mal y las consecuencias si la contraseña es perdió. Si está trabajando con datos lo suficientemente sensibles como para requerir que se cifre todo el sistema operativo, entonces es probable que no lo esté configurando usted mismo.

Para resumir: probablemente sea mejor usar un disco virtual encriptado a menos que tenga muchos datos confidenciales o una unidad / partición muy pequeña, en cuyo caso también podría cifrar todo cosa.

4. Instalación y uso de TrueCrypt

4.1 Descargando TrueCrypt

Lo primero que querrá hacer es ir a la página de descarga de TrueCrypt en http://www.truecrypt.org/downloadsy elige la descarga para el sistema operativo que estás utilizando.

Cada plataforma tiene un instalador ligeramente diferente. Para Windows, descarga un archivo .exe que es el instalador real. Para OS X, descarga un archivo de imagen .dmg que monta para revelar el archivo instalador (que es un archivo .pkg). Para Linux, debe elegir la versión de 32 bits o la de 64 bits (si no sabe qué es esto, descargue la de 32 bits). Esto descargará un archivo .tar.gz (que es como un archivo .zip) que contiene el archivo instalador que puede extraer y luego ejecutar.

4.2 Instalar TrueCrypt

El proceso de instalación de TrueCrypt es muy similar para Windows y OS X y es solo un caso de seguir las instrucciones en cada pantalla. Es como instalar cualquier otra aplicación, por lo que no debería tener ningún problema.

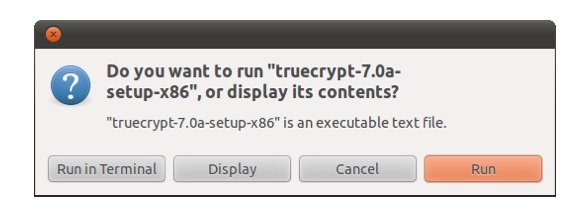

Si está utilizando Linux, el proceso es un poco diferente, pero sigue siendo muy sencillo. Una vez que haya extraído el instalador en algún lugar (su escritorio, por ejemplo), verá esto:

Cuando haga doble clic en él, se encontrará con este cuadro de diálogo:

Obviamente quieres ejecutarlo, así que haz clic en "Ejecutar".

Después de eso, se encontrará con un instalador en blanco y negro que se ve así:

Simplemente siga las indicaciones como lo haría con un instalador normal. Lo único que debe mencionarse es que verá esto y probablemente se confundirá por un segundo:

¡Relájate, no está desinstalando el programa tan pronto como lo hayas instalado! Eso solo le dice lo que debe hacer si desea desinstalar TrueCrypt más adelante. Haga clic en Aceptar y luego verá esto, que muestra que ha instalado TrueCrypt correctamente:

¡Eso es! Puede encontrar TrueCrypt en el menú Aplicaciones en Accesorios:

4.3 Crear un disco encriptado virtual

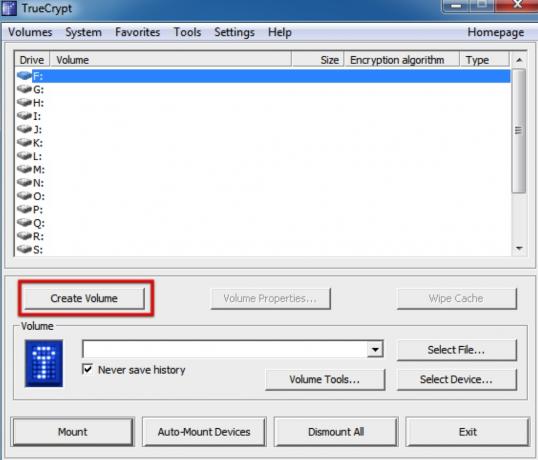

Independientemente de la plataforma que esté utilizando, cuando abra TrueCrypt por primera vez verá esto ventana (aunque en Ubuntu y Mac OS X las unidades son simplemente números y no letras de unidad como son aquí):

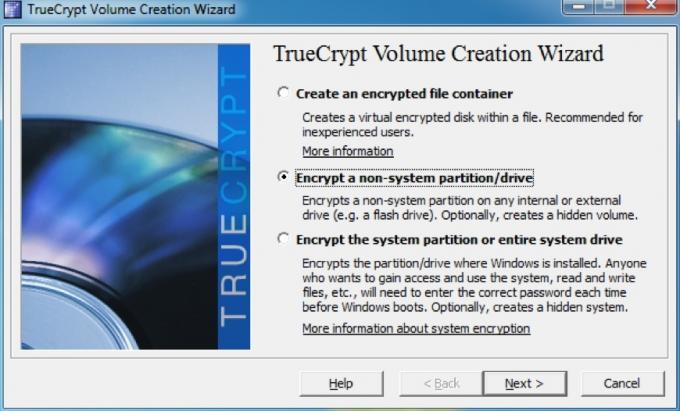

Lo primero que queremos hacer es crear un nuevo Disco de cifrado virtual, por lo que haremos clic en "Crear volumen". Esto iniciará el Asistente de creación de volumen TrueCrypt, que nos guiará a través de los pasos que necesitamos para crear el VED.

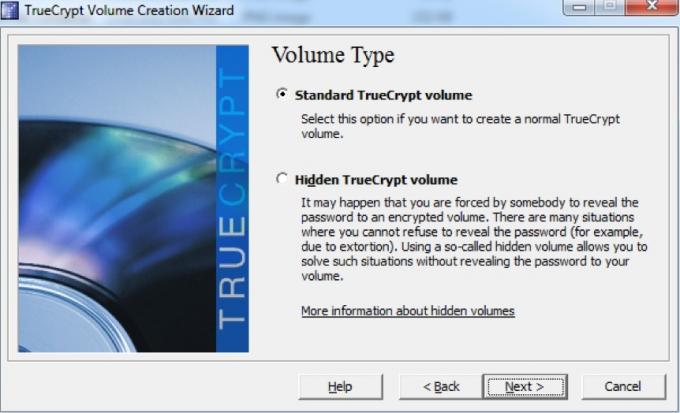

El asistente se ve así:

Queremos crear un contenedor de archivos cifrados, por lo que seleccionaremos esta opción y luego haremos clic en "Siguiente". Luego nos aseguraremos de que esté seleccionado el "Volumen Truecrypt estándar" y luego haga clic en "Siguiente" nuevamente.

Es posible crear un volumen TrueCrypt oculto, pero hay muy pocas razones por las que lo haría desea hacer uno (es decir, a menos que sea probable que esté sujeto a extorsión por los archivos que está ¡ocultación!). Si desea saber más, puede leer la documentación de los volúmenes ocultos en el Sitio web de TrueCrypt.

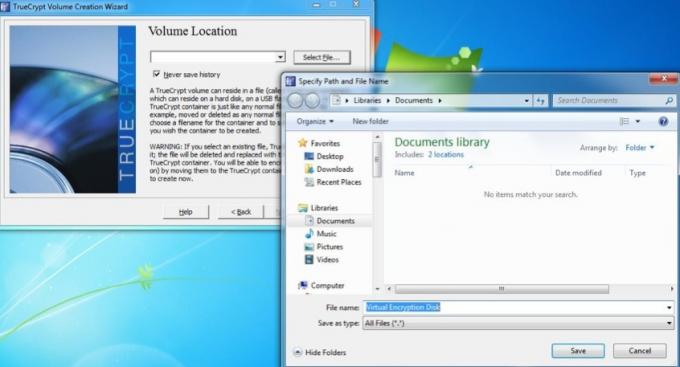

A continuación, se nos pide que seleccionemos una ubicación y un nombre para el VED. Aquí lo he llamado "Disco de cifrado virtual" y lo acabo de almacenar en la carpeta "Mis documentos". ¡Entonces es hora de hacer clic en "Siguiente" nuevamente!

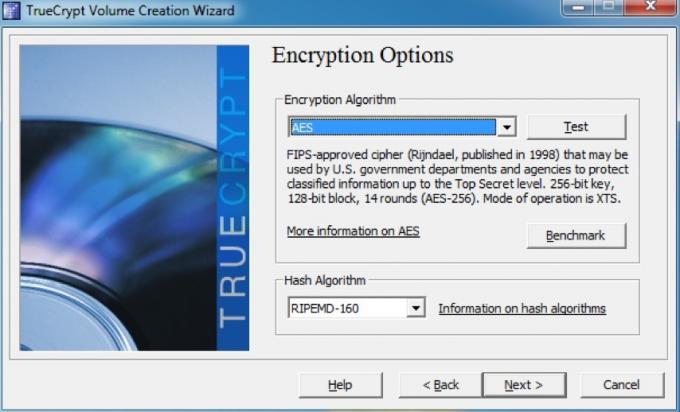

No necesitamos preocuparnos por ninguna de las opciones de cifrado, ¡incluso los valores predeterminados son lo suficientemente seguros para nuestras necesidades! Los valores predeterminados deben ser "AES" y "RIPEMD-160" para los menús desplegables respectivos, pero en realidad no importa de ninguna manera. ¡Al siguiente paso!

Ahora vamos a elegir cuánto espacio queremos asignar a nuestro VED. Elegí dar 250MB a este:

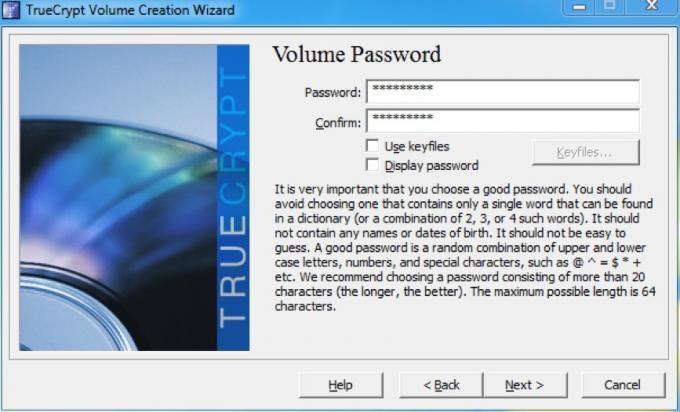

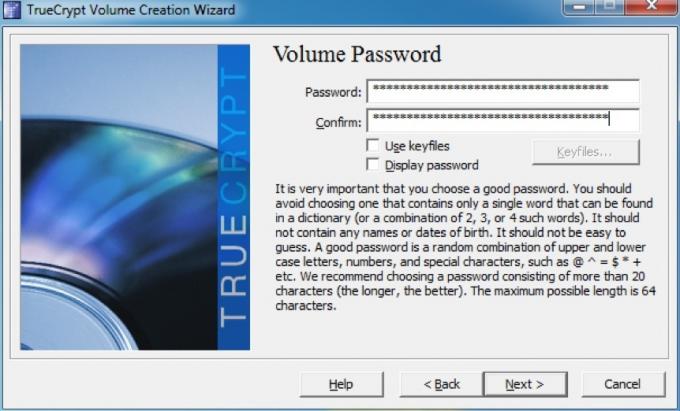

Después de hacer clic en "Siguiente" una vez más, es hora de elegir la contraseña para nuestro VED. La longitud que debe tener nuestra contraseña depende de cuán seguros debemos estar, ¡pero debemos poder recordarla! Elegí una contraseña compleja de 9 caracteres (más sobre eso más adelante), que debería ser más que segura para los datos que almacenaré en ella.

Aparecerá un error si la contraseña tiene menos de 20 caracteres; no te preocupes por eso, y solo continúa. ¡Adelante!

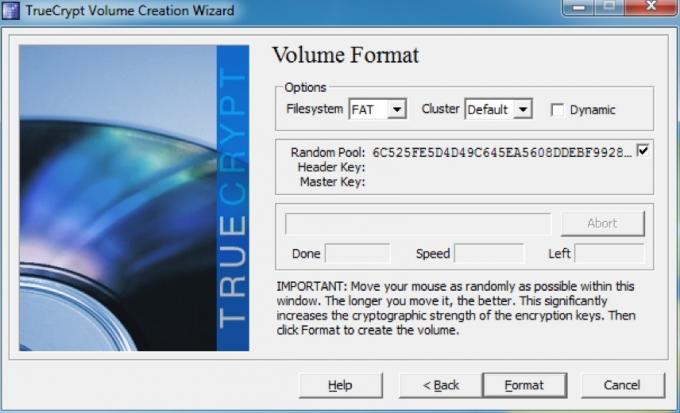

La siguiente pantalla es donde formateamos el volumen y generamos las claves de cifrado para el VED. TrueCrypt utiliza el movimiento de nuestro mouse para ayudar a aumentar la fuerza criptográfica de las teclas, así que asegúrese de mover el mouse al azar sobre la ventana por un tiempo antes de hacer clic en "Formatear". Cuando haya terminado, verá este cuadro de diálogo emergente:

¡Eso es! Su VED está listo para funcionar. El siguiente paso es montarlo, pero hablaremos de eso un poco más adelante.

4.4 Cifrar una unidad o partición

Al igual que al crear un VED, el primer paso es hacer clic en "Nuevo volumen" en la ventana principal de TrueCrypt. Sin embargo, en lugar de seleccionar "Crear un contenedor de archivos cifrados", seleccionaremos "Cifrar una unidad / partición que no sea del sistema" antes de hacer clic en el botón "Siguiente".

Si bien es posible crear un volumen oculto, esta vez solo haremos un volumen cifrado estándar. Asegúrese de seleccionar "Volumen TrueCrypt estándar" y luego haga clic en "Siguiente" nuevamente.

Ahora necesitamos elegir la partición que deseamos formatear. Tengo un disco virtual que creé para este ejemplo, así que seleccionaré eso:

Después de eso, debemos elegir cómo creamos el volumen. Básicamente, esto se reduce a si ya tiene datos en la unidad que desea cifrar o si se han creado recientemente. Ya tengo algunos archivos en esta partición, así que he seleccionado la opción "Cifrar partición en su lugar".

El siguiente paso es elegir las opciones de cifrado. Al igual que con el VED, realmente no necesitamos cambiar ninguna de estas configuraciones, ya que serán lo suficientemente seguras para lo que las estamos usando. Simplemente haga clic en "Siguiente" para continuar.

Ahora es el momento de elegir una nueva contraseña. Nuevamente, no tiene sentido tener una contraseña ridículamente larga si no puede recordarla (más sobre eso en la sección "Seleccionar buenas contraseñas" a continuación). Una vez que haya ingresado y confirmado una contraseña, haga clic en "Siguiente" nuevamente.

Aquí estamos generando las claves para el cifrado. ¡Mover el mouse al azar en la ventana hace que las teclas sean más fuertes, así que asegúrese de hacerlo antes de hacer clic en "Siguiente"!

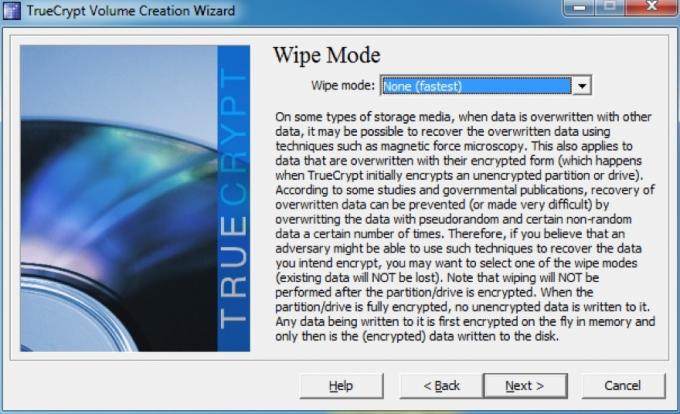

Si hay datos que ha eliminado de la unidad que desea que no se puedan recuperar, deberá elegir un modo de borrado que sobrescriba los datos sin procesar. En este caso, no hay nada que sobrescribir, así que elegiré la opción sin sobrescribir, pero si hay datos que desea ocultar, probablemente desee elegir la opción de 3 pasadas. También hay opciones de 7 y 35 pases, pero tomaría demasiado tiempo para que valga la pena.

Ahora estamos en la etapa final. ¡Solo presiona "Cifrar"! Obtendrá un cuadro de diálogo que le recuerda que no podrá acceder a los datos hasta que la unidad completa haya terminado de cifrar. También hay una advertencia de que si su computadora se apaga por alguna razón sin darle la oportunidad de pausar, entonces seguramente corromperá algunos de los datos que está copiando (si lo está). Incluso si no es así, también deberá comenzar el proceso de cifrado nuevamente desde cero.

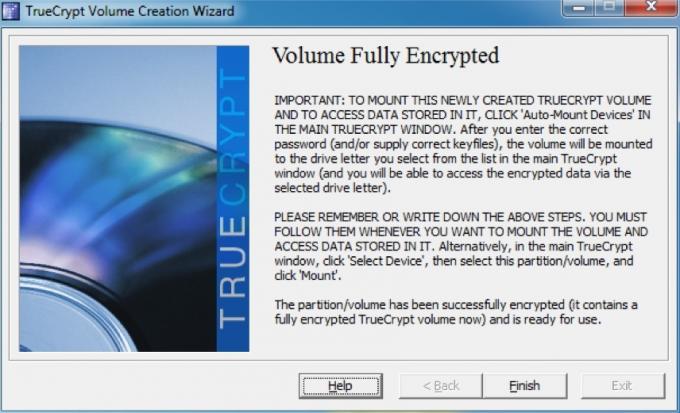

Ve a tomar una taza de café, esto tomará un tiempo. Una vez que haya terminado de encriptar la unidad, aparecerán algunos cuadros de diálogo más para darle algunas instrucciones importantes con respecto al montaje de la unidad.

Una vez que los haya tomado en cuenta, será recibido con la última ventana:

4.5 Montaje y desmontaje de discos cifrados

Montar un disco encriptado es bastante sencillo. Primero veremos cómo montar un VED. En la ventana principal haremos clic en "Seleccionar archivo ..." y seleccionaremos el VED que creamos anteriormente. Luego se nos pide que ingresemos la contraseña para el archivo. Se verá un poco así:

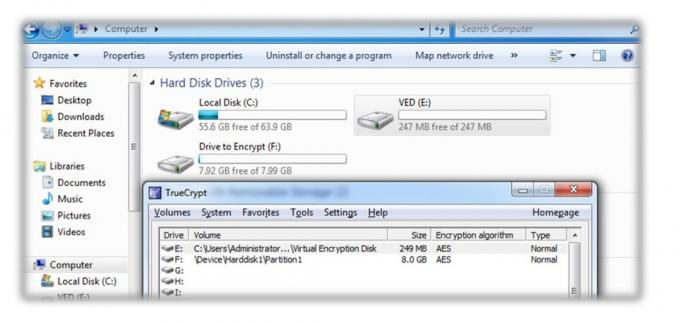

¡Eso es! Una vez que ingresemos la contraseña y hagamos clic en "Aceptar", la unidad se montará y se verá como cualquier otro disco duro:

Montar una partición cifrada es aún más fácil: todo lo que tenemos que hacer es hacer clic en "Dispositivos de montaje automático" en la parte inferior de la ventana, que nos dará un cuadro de diálogo para ingresar la contraseña del cifrado dividir. Cuando hacemos clic en "Aceptar", se montará como una unidad de la misma manera que el VED:

Cuando termine de trabajar con los archivos, simplemente regrese a la ventana principal de TrueCrypt y haga clic en "Desmontar todo".

5. Otros buenos hábitos de seguridad

5.1 Seleccionar buenas contraseñas

Es muy importante que elija buenas contraseñas para mantener todo seguro. Hay algunas cosas a tener en cuenta al seleccionar contraseñas para usar. Lo primero puede parecer obvio, pero hay que decirlo: ¡asegúrese de usar contraseñas diferentes para todo! No importa cuán segura sea su contraseña; Si usa la misma contraseña para todo y alguien logra aprenderla, tendrá acceso a toda su vida digital. Eso no es divertido.

En segundo lugar, su contraseña realmente necesita ser segura. Establecer su contraseña como "contraseña" o el nombre de su gato puede ser fácil de recordar, pero también son lo primero que intentará alguien que intente acceder a sus datos.

Una buena contraseña es fácil de recordar pero difícil de adivinar o descifrar. Esto significa que puede una de dos rutas:

• Busca una contraseña muy, muy larga. Por ejemplo, la contraseña "TheRainInSpainStaysMainlyInThePlain" tiene 35 caracteres de longitud, lo suficiente como para que ningún hacker pueda descifrarlo y tratar de descifrarlo por la fuerza bruta (usando una computadora para pasar por todas las combinaciones posibles) tomaría demasiado largo. El único problema es que algunos sitios web o programas pueden establecer un límite para la cantidad de caracteres que puede usar.

• Busque una contraseña compleja. Estos deben contener al menos 8 caracteres, pero incluyen mayúsculas y minúsculas, números y símbolos para hacer que el número de combinaciones posibles para una contraseña más corta sea mucho mayor. "NES + = 3ux" es un ejemplo de una contraseña compleja.

Personalmente prefiero la ruta compleja, ya que es más rápida de escribir. "¡Pero Lachlan!" Te escucho decir: "¿Cómo voy a encontrar una contraseña aleatoria con símbolos y números, y mucho menos recordarla?"

Cuando necesito una nueva contraseña, generalmente aparece una oración fácil de recordar, por ejemplo, "Todos para uno y uno para todos". Luego tomaré la primera letra de cada palabra: "afoaofa". En este momento no es una contraseña compleja, pero llegaremos allí.

A continuación, podemos cambiar la "a" por "y" a un signo "&". Esto nos da "afo y ofa". Ahora necesitamos un número o dos. El número 4 se ve como una "A" mayúscula, por lo que podemos cambiar uno de ellos y podemos cambiar la palabra "uno" por "1". Al hacerlo, terminamos con "afo & 1f4". Comienza a verse mejor, ¿no?

Si hacemos que la primera "a" sea mayúscula (como al comienzo de la oración), y agreguemos un par de signos de puntuación al comienzo y al final de la contraseña, terminaremos con algo como "¡Afo & 1f4?". ¡Diviértete tratando de descifrar eso! Sin embargo, todavía es bastante fácil de recordar:

Todos para uno y uno para todos ->! Afo y 1f4?

Si no te sientes particularmente creativo, siempre puedes usar un generador de contraseñas en línea; He encontrado personalmente generador de contraseñas de pctools.com para ser el mejor. Independientemente de la contraseña que use o cómo se le ocurra, es una buena idea probar la solidez de su contraseña; passwordmeter.com es genial para eso

5.2 Bloqueo de su computadora y cierre de sesión de servicios

No hace falta decir que una contraseña no tiene sentido si no se usa. Su computadora puede estar protegida por una contraseña increíble que impide que las personas inicien sesión. Pero, ¿qué sucede si inicia sesión y luego se aleja de su computadora por un tiempo? Cualquiera podría sentarse y acceder a cualquiera de sus archivos (¡a menos que los tenga en un disco virtual cifrado, eso es!)

La solución rápida y fácil para esto es bloquear su computadora cada vez que la abandona y se va a otro lado. Si usa Windows, puede presionar la tecla "Windows" + L para bloquear la pantalla; si está usando Ubuntu, puede presionar "Ctrl" + "Alt" + L.

Si está utilizando una Mac, no hay atajo de teclado, pero aún es posible bloquear su pantalla. Hay un par de maneras de hacer esto:

5.3 Bloqueo del protector de pantalla

Simplemente vaya a Preferencias del sistema, haga clic en "Seguridad", luego seleccione la primera opción: "Solicitar contraseña después de que el sueño o el protector de pantalla comience". Puede seleccionar un período de tiempo antes de que se requiera la contraseña, desde un bloqueo inmediato hasta 4 horas. Si desea bloquear la pantalla rápidamente, puede configurar una de sus "esquinas activas" para iniciar su protector de pantalla. La configuración para esto está en "Exposé" en Preferencias del Sistema.

5.4 Ventana de inicio de sesión

Alternativamente, puede ir a Preferencias del sistema y luego hacer clic en "Cuentas". A continuación, seleccione "Opciones de inicio de sesión" en la parte inferior de la ventana y seleccione "Mostrar menú de cambio rápido de usuario". Esto pone un icono o su nombre de usuario en la barra de menú. Puede hacer clic en esto y luego hacer clic en "Ventana de inicio de sesión ..." para bloquear su pantalla.

También puede configurar la pantalla para que se bloquee después de salir del protector de pantalla en los otros sistemas operativos; la opción generalmente se encuentra en la configuración del protector de pantalla.

Todo esto está muy bien si está usando su propia computadora, pero ¿qué pasa si está usando la computadora de un amigo o pública?

Solo asegúrate de no decirle al navegador que recuerde ninguna de tus contraseñas y que cierres sesión cuando hayas terminado. De esa manera, ¡no hay posibilidad de que alguien pueda acceder a sus datos sin que usted lo sepa!

6. Conclusión

Su computadora portátil ha sido robada.

Lo dejaste allí por un segundo y había mucha gente alrededor, pero volviste y desapareció. Toma un momento sumergirse.

Sus ido.

Primero viene el shock inicial, luego la incredulidad. Tal vez lo dejé junto a la silla para que quedara fuera del camino... No. Tampoco está ahí. Ha sido tomado.

"Maldita sea", piensas. "No voy a recuperar eso". Pero no es tan malo. Era una computadora portátil vieja, fiel pero debida a la jubilación.

Pero luego te golpea.

Mi cuenta de correo

Mis datos bancarios.

Mis datos personales y los detalles de todos mis amigos y familiares.

Los informes financieros de mi negocio.

Las fotos de mi familia.

Los tengo a todos respaldados, pero ese no es el problema aquí. Están allá afuera en la naturaleza, ahora. ¿Quién sabe dónde podrían terminar y quién podría verlos? ¿Quién sabe cómo podría explotarse esa información?

Pero espera un segundo. Todos los archivos de mi empresa están en un disco virtual cifrado y el resto está en la segunda partición que cifré, y bloqueé mi pantalla antes de dejarla. Incluso si logran superar mi contraseña compleja de 15 caracteres, no podrán acceder a mis datos personales.

Supongo que no es tan malo después de todo.

¡Gracias a Dios que cifré mis datos!

Lectura adicional

- Cómo hacer carpetas cifradas que otros no pueden ver con Truecrypt 7 Cómo hacer carpetas cifradas que otros no pueden ver con Truecrypt 7 Lee mas

- Cifre su memoria USB con Truecrypt 6.0 Cifre su memoria USB con Truecrypt 6.0 Lee mas

- Cómo crear una partición verdaderamente oculta con TrueCrypt 7 Cómo crear una partición verdaderamente oculta con TrueCrypt 7 Lee mas

- 5 maneras de cifrar de forma segura sus archivos en la nube 5 maneras de cifrar de forma segura sus archivos en la nubeSus archivos pueden estar encriptados en tránsito y en los servidores del proveedor de la nube, pero la compañía de almacenamiento en la nube puede descifrarlos, y cualquier persona que tenga acceso a su cuenta puede ver los archivos. Lado del cliente... Lee mas

Guía publicada: junio de 2011