Una red privada virtual lo ayudará a proteger su derecho a la privacidad en numerosas áreas de su vida digital. Las noticias globales están dominadas por casos de piratería, recopilación masiva de datos, espionaje de datos y más, y como nuestras vidas ahora son digitales entrelazados con nuestras computadoras, computadoras portátiles, teléfonos inteligentes y tabletas, podría ser el momento adecuado para considerar cómo interactúa con el Internet.

Existen numerosas soluciones VPN Los mejores servicios de VPNHemos compilado una lista de los que consideramos los mejores proveedores de servicios de red privada virtual (VPN), agrupados por premium, gratuitos y compatibles con torrent. Lee mas allí afuera. Proveedores de VPN como

ibVPN entregar las cosas más importantes en una VPN: confiabilidad, privacidad, encriptación y anonimato. Si aún no ha considerado suscribirse a una VPN para proteger su privacidad, ahora es el momento.¿Cuándo se necesita una VPN?

Probablemente estés pensando: "¿Pero por qué yo usa una VPN? No tengo nada que ocultar... "y aunque usted es un internauta respetuoso de la ley, al igual que en la vida real, no todos los que están conectados a Internet son tan amables, amigables o tan confiables como usted. Una conexión VPN segura esencialmente oculta tu actividad web ¿Cuál es la definición de una red privada virtual?Las redes privadas virtuales son más importantes ahora que nunca. ¿Pero sabes lo que son? Esto es lo que necesitas saber. Lee mas , encubriendo sus asuntos digitales en una capa encriptada, haciendo que sus comunicaciones sean extremadamente difíciles, si no imposibles de leer, si son interceptadas.

No todo es pesimismo, te lo aseguro. Una vez más, tal como lo ilustra la vida real, no todas las personas con las que te topas en la calle están desesperadas por robarte la billetera. son millones de personas excepcionalmente agradables en la web, y como tal, hay otras razones por las que deberías aprovechar un VPN

Eres un investigador ...

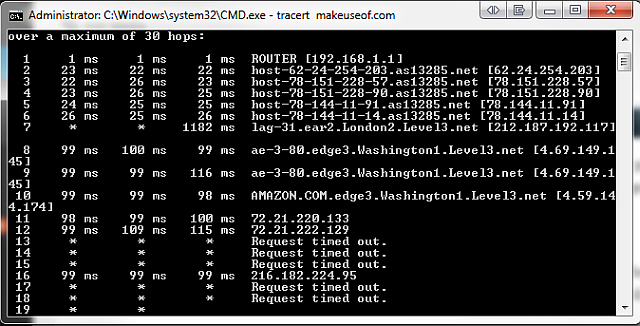

... pero no desea que se le avise a su oposición comercial sobre su acceso a su sitio. Una VPN se encarga de eso para ti. Cada vez que buscamos un sitio y nos dirigimos a esa página de destino, se registra nuestra dirección IP. El propietario del sitio puede activar Google Analytics, verificar la geografía demográfica de su sitio y cerrar lentamente la trampa a su alrededor.

De acuerdo, quizás no sea tan drástico, pero si estás intentando realizar una investigación de mercado por debajo del radar sobre tus competidores más cercanos para un próximo en un evento de marketing, podría hacer algo peor que evitar avisar a dichos competidores antes del juego, y su jefe se lo agradecerá y tal vez incluso le pague subir. ¡Lo escuchaste aquí primero!

Estás cansado de Google ...

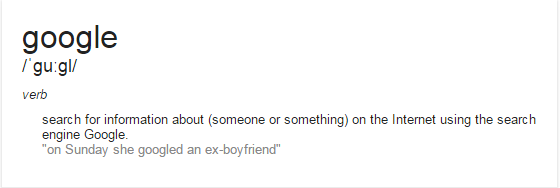

... haciendo un seguimiento de tu cada búsqueda, cada movimiento Cinco cosas que Google probablemente sabe de ti Lee mas en Internet que pasa por su buscador. Claro, proporcionan un servicio gratuito del que dependemos cada vez más, tan popular que ha entrado en el léxico inglés común como verbo. a Google (¡puede buscarlo!), pero eso no significa que deba sentirse cómodo con el almacenamiento de todas y cada una de las solicitudes de información que realice.

Es un dilema difícil. A todos nos gustan los servicios web gratuitos establecidos. En muchos casos, no podríamos vivir sin ellos, ahora. Pero el comercio es, y siempre ha sido, el suministro de sus datos para llenar los bolsillos de Zuckerberg, Brin, Page y Dorsey para publicidad, mejoras de productos y más.

Cada búsqueda se registra. Las interminables búsquedas de Observadores de trenes anónimos, Revista Steam Train y Humpback Bridgey Box Kite String Aficionado están todos registrados y lo serán para siempre. Usando un cuenta ibVPN aliviaría cualquier problema futuro con el registro de búsqueda, dejándolo en claro.

Estás intentando chatear por voz ...

…en un pais con vigilancia web y de contenido restrictiva Cómo evitar sitios bloqueados y restricciones de Internet¿Necesita acceder a un sitio web bloqueado? Pruebe estos consejos y trucos para evitar las restricciones de Internet y ver el contenido que desea. Lee mas . Los servicios de voz sobre IP como Skype son cada vez más difíciles de interceptar, pero de ninguna manera son imposibles. Existe suficiente literatura disponible en Internet para que la intercepción de VoIP sea viable incluso para los piratas informáticos de nivel intermedio con una comprensión de la arquitectura de Internet.

Esto aumenta un poco si su llamada VoIP se origina o se dirige a uno de los muchos países que ejercen una censura y vigilancia web extremadamente restrictivas. China, Egipto, Cuba, Arabia Saudita y Eritrea son países que vienen a la mente; Asegure sus comunicaciones con ibVPN.

Aunque vale la pena recordar que su seguridad tiene un pequeño costo: la velocidad de su conexión. Puede encontrar firmas de audio crepitantes o deformadas, o un retraso en la recepción de audio. En mi opinión, la seguridad lo vale. Te horrorizaría si la oficina de tu consejo local escuchara tus llamadas telefónicas a los pescaderos. ¿Por qué debería ser diferente al usar una conexión VoIP?

Estás en un país diferente ...

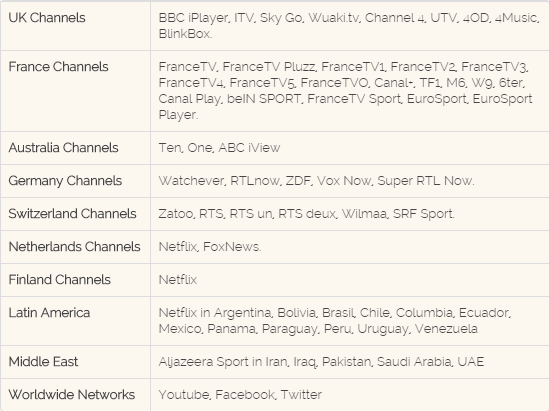

... pero sigue desesperado por ver a los poderosos Accrington Stanley vs. Halifax. Uno de los mejores y más comunes usos de una VPN es acceder a las fuentes de video que no están disponibles en su país anfitrión. Y admitámoslo, el pequeño bar de playa tailandés no va a mejorar su conexión de cable incluso con ese encuentro gigantesco que mirar hacia adelante también.

Un conexión ibVPN puede enmascarar su dirección IP para que aparezca como si estuviera en el país requerido para la transmisión, por lo que ya no tendrá que perderse sus eventos deportivos favoritos o la nueva serie de Abadía de Downton.

Estás desesperado por ver cierto programa ...

... pero no está disponible en su país debido a la ley de derechos de autor. Su única opción es utilizar los sitios de flujo flash terribles y de baja calidad. No solo la mayoría de las transmisiones son de una calidad terrible, sino que abres tu computadora a todo tipo de posibles desagradables que acechan detrás de escena mientras haces clic de un sitio a otro, cargando video tras video.

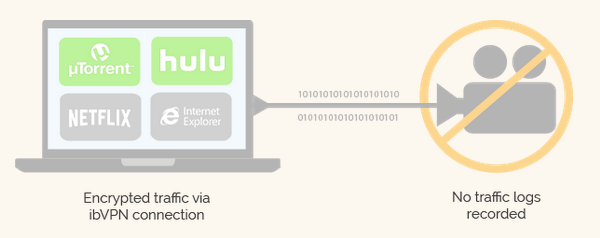

En realidad, no es tu única opción. Podrías usar un conexión ibVPN acceder toda la gama de Netflix La guía definitiva de Netflix: todo lo que siempre quisiste saber sobre NetflixEsta guía ofrece todo lo que necesita saber sobre el uso de Netflix. Ya sea que sea un nuevo suscriptor o un fanático establecido del mejor servicio de transmisión que existe. Lee mas películas y series de televisión con solo unos pocos clics. Netflix (y cualquier otro servicio web restringido de la región - verifique la imagen de arriba o esta página para ver qué puede desbloquear ibVPN) supervise su dirección IP. Si se conecta a su sitio desde una dirección IP del Reino Unido, recibirá la versión del sitio del Reino Unido. Si ha intentado esto, sabrá la inmensa frustración al darse cuenta de la oferta de Netflix seriamente condensada en comparación con nuestros primos estadounidenses. Lo mismo ocurre con cualquier otro lugar: Norte, Sur, Este u Oeste, estará mirando un catálogo reducido.

Use una VPN para manipular su verdadera dirección IP. Ocultar su IP para que aparezca en un país diferente, en este caso, parecía estar en los EE. UU., En lugar del Reino Unido, le otorgará acceso al catálogo de Netflix exponencialmente más grande. Es legal (ish), ya que aún paga por el servicio, pero obtiene todo el contenido disponible en el sitio de EE. UU. Decimos legal-ish mientras que Netflix no hace ningún esfuerzo por bloquear a aquellos que usan una VPN, los creadores de contenido pueden estar más preocupados si su trabajo aparece ilegalmente en el extranjero.

Sin embargo, como mencionamos, todavía paga por su conexión al sitio de EE. UU. Y por los detractores que argumentan que Netflix debería hacer más, seguramente una VPN, por su propia definición, haría esa tarea extremadamente ¿difícil?

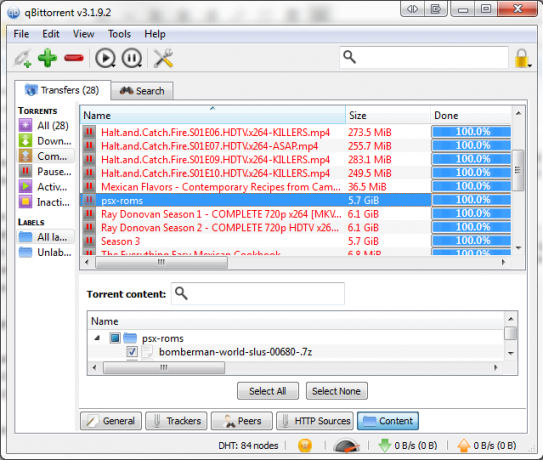

Estás descargando ...

… Prácticamente todo Internet a través de torrentes, o simplemente descargando fragmentos legales de software para el uso diario. De cualquier manera, no te apetece que te agreguen a la lista de supervigilancia MPAA / NSA / GCHQ / BPI (eliminar la organización es aplicable, quizás ninguna, si tiene suerte), entonces una conexión ibVPN puede aliviar su problemas.

La MPAA (Motion Picture Association of America) no quisiera nada más que rastrea todas tus descargas Cómo convertir tu Raspberry Pi en un megalito de descarga siempre activoHaga su parte para la "red de distribución de Linux" global construyendo un megalito dedicado, seguro y de descarga de torrents que apenas usa 10W de potencia. Por supuesto, se basará en una Raspberry Pi. Lee mas para garantizar que ninguno de sus contenidos se comparta ilegalmente. Lo hacen actuando como un usuario compañero de P2P, compartiendo los mismos archivos que usted, o husmeando alrededor de su ISP, recopilando datos e información cuando sea posible para construir un caso en su contra.

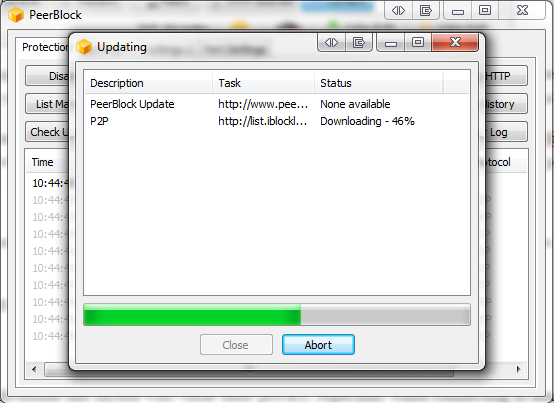

Si está realizando torrents, casi todas las demás medidas de "seguridad" simplemente le proporcionan una falsa sensación de seguridad digital. Servicios como PeerGuardian, PeerBlock y Bot Revolt impiden que las direcciones IP se conecten a su red, aunque existen Son muchos los que creen que estos servicios perjudican activamente el intercambio de archivos P2P al bloquear a los pares con los que intenta conectarse.

Otros señalan con razón que las direcciones IP que comparten archivos que están bloqueadas cambiarán rápidamente. El lobby anti intercambio de archivos, aunque a veces se lo ve detrás de los tiempos, no es totalmente incompetente digitalmente, como algunos lo harían creer.

Asegure sus descargas, legales o no, con ibVPNy manténgase alejado de esas molestas listas de monitoreo!

Aquí está su postura oficial sobre torrenting:

"No espiamos a nuestros usuarios y no controlamos su uso de Internet. No guardamos registros con la actividad de nuestros usuarios.

Sin embargo, para evitar abusos que pueden ocurrir durante el juicio de 6 horas, registramos y guardamos durante 7 días el hora, fecha y ubicación Se realizó la conexión VPN, la duración de la conexión y el ancho de banda utilizado durante el conexión.

Hasta el momento no hemos recibido ninguna notificación DMCA u otro equivalente europeo para ningún servidor P2p de nuestra lista de servidores. Para el resto de los servidores, tenemos sistemas de filtrado que evitan las actividades de intercambio de archivos y P2P para protegernos a nosotros y a nuestros usuarios de los avisos de DMCA.

Permitimos BitTorrent y otro tráfico de intercambio de archivos en servidores específicos ubicados en Países Bajos, Luxemburgo, Suecia, Rusia, Hong Kong y Lituania. Según nuestra investigación legal, consideramos que NO es seguro para nuestros usuarios permitir tales actividades en servidores ubicados, por ejemplo, en Estados Unidos o Reino Unido ".

Estás en un café diferente cada día ...

... y te encanta la conexión WiFi gratuita. ¿Quién no, verdad? Te diré. Son las personas como yo las que valoramos su privacidad, especialmente cuando se conectan a datos confidenciales. ¿Porque?

Bueno, es probable que la conexión WiFi que se encuentra comúnmente en su cafetería local no sea segura, es decir, usted está navegar por una ola de datos sin cifrar donde cualquier persona con una idea de piratería podría hacer que usted limpiar. Sin embargo, en serio, estas conexiones son vulnerables al ataque incluso de los piratas informáticos más básicos que han dedicado una pequeña cantidad de tiempo a investigar.

Evil Twin, Tamper Data para Firefox y Burp Proxy son ejemplos de aplicaciones básicas que pueden causar daños graves con un conocimiento mínimo. Una persona malintencionada solo necesita absorber la información de unos pocos tutoriales de YouTube y sus datos podrían ser suyos.

Por supuesto, conéctese a su cuenta personal ibVPN y es una situación completamente diferente: sus datos están encriptados, ocultos de posibles miradas indiscretas, lo que le brinda tranquilidad. Para un desembolso mínimo en nuestra sociedad basada en datos, es una inversión que vale la pena seguir dando, especialmente si se conecta a múltiples puntos de acceso públicos cada día.

Personalmente, me gustaría protegerme, ¿no es así?

Eres un defensor de la privacidad ...

... que participa en todas las actividades anteriores en algún momento. No nos sorprendería si lo fuera. La privacidad está subestimada. Una cosa es proporcionar sus datos voluntariamente a cambio de un servicio web "gratuito", pero otra cosa es enteramente para tener todos sus datos recogidos en tácticas de vigilancia de red de arrastre ejercitados por algunos autoridades.

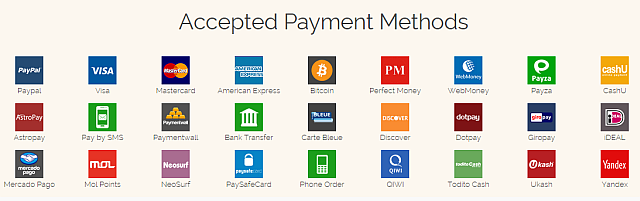

Partiendo de $ 6 por mes para garantizar su privacidad parece una situación excepcional.

¿Qué necesito buscar?

Entrar en el mundo de las VPN es un proceso simple pero beneficioso. Los proveedores de VPN son generalmente amigables y casi siempre están disponibles para ayudar en caso de que surja un problema. Si recién está comenzando con las VPN, considere familiarizarse con algunas terminologías, abreviaturas y características comunes de VPN útiles. Potencia tu toma de decisiones de VPN Hospedaje VPS Linux: cómo elegir su host de red privada virtualHay varios factores que debe tener en cuenta al elegir un proveedor de VPS. En lugar de nombrar proveedores, aquí hay una guía general que lo ayudará a elegir el VPS adecuado para usted. Lee mas ¡proceso!

Protocolos

Una cuenta ibVPN cubre todas las bases de privacidad utilizando cuatro protocolos VPN:

PPTP

Protocolo de túnel punto a punto. Soporte de dispositivo excepcional, baja sobrecarga y buenas velocidades de conexión. Sin embargo, tiene un cifrado de bajo nivel y se sabe que las conexiones caen repentinamente, pero con baja frecuencia.

PPTP usa un canal de control sobre Protocolo de Control de Transmisión 10 términos de redes que probablemente nunca conociste, y lo que significanAquí exploraremos 10 términos comunes de redes, qué significan y dónde es probable que los encuentre. Lee mas (TCP) y un túnel de encapsulación de enrutamiento genérico (GRE) para encapsular paquetes punto a punto.

El cifrado de bajo nivel puede ser útil cuando se usan conexiones WiFi públicas, proporcionando un nivel base de seguridad sin restringir una conexión ya potencialmente restringida.

SSTP

Protocolo de túnel de sockets seguros. Utilizado para Microsoft, Linux, RouteOS y SEIL, pero actualmente no está disponible para productos Apple. Muy seguro, integrado en muchos productos de Microsoft y construido con Secure Sockets Layer v3 (SSLv3) tecnología, se puede conectar al puerto TCP 443, lo que permite que la conexión evite los más restrictivos cortafuegos

Si bien este es un protocolo común, algunos aficionados a la VPN se negarían a usarlo debido a su propiciatorio propiedad y desarrollo por parte de Microsoft, lo que significa que no se puede auditar exhaustivamente para excluir "Puertas traseras".

L2TP / IPsec

Protocolo de túnel de capa 2. L2TP en realidad no proporciona un nivel básico de seguridad, por lo que a menudo se combina con IPSec para proporcionar un cifrado de 256 bits.

Es el nivel de encriptación más alto disponible para una VPN de uso público, es extremadamente fácil de configurar y es compatible con una amplia gama de dispositivos. Sin embargo, en el mundo posterior a la revelación de Snowdon, muchos expertos especulan que L2TP / IPSec puede haber sido comprometido, o al menos debilitado por los esfuerzos de la NSA / GCHQ.

OpenVPN

Protocolo de seguridad personalizado para crear conexiones seguras de punto a punto o de sitio a sitio. Utiliza la biblioteca OpenSSL, los protocolos SSLv3 / TLSv1, y puede conectarse al puerto TCP 443 para negar los firewalls. También es compatible con la aceleración de hardware para aumentar las velocidades de conexión, mientras que las conexiones OpenVPN se consideran muy estables y confiables.

OpenVPN es compatible con una amplia gama de dispositivos, aunque no es nativo de ninguno. El cifrado predeterminado está configurado en Blowfish de 128 bits, pero OpenVPN se puede configurar con varios algoritmos alternativos.

OpenVPN puede ser algo complicado de configurar inicialmente, sin embargo, la mayoría de los proveedores de VPN lo niegan al ofrecer software de cliente personalizado. Es fácilmente el protocolo VPN más rápido, seguro y confiable.

Su privacidad es valiosa y tiene todo el derecho de protegerla. Sin embargo, antes de registrarse en cualquier proveedor de VPN, es necesaria una evaluación de sus credenciales de seguridad. Puede negar la seguridad ofrecida por una VPN creando una cuenta con un proveedor que no reconozca o no asigne el mismo valor a su privacidad que usted. Elija su protocolo VPN según la conexión que utilizará y la seguridad que necesita. Por ejemplo, si solo está navegando por los titulares a través de la web en una cafetería, es poco probable que necesite el cifrado L2TP / IPSec de 256 bits. Ralentizará su conexión y no se correlacionará con su uso actual de Internet. El uso de la gama de cifrados de OpenVPN puede proporcionarle una seguridad más que suficiente, sin ralentizar su conexión, pero siempre puede aumentarla si es necesario.

Registro de datos

Otra característica vital a considerar es el registro de datos. Estás haciendo un esfuerzo por protegerte. Le preocupa la privacidad de los datos. Has entendido que proteger tus datos es esencial, por lo que elegiste una VPN, pero luego surge que la VPN seleccionado en realidad registra todas las transmisiones de datos a través de su red, negando de alguna manera la esencia misma de utilizar un VPN segura.

No todos los proveedores de VPN registran sus datos, pero debe verificarlos antes de comprometerse con un proveedor. De manera similar, el registro de datos genera más preocupación en algunos países. Es posible que los proveedores de VPN en el Reino Unido o los EE. UU. No registren sus datos, pero si la NSA o GCHQ llegan a tocar, su proveedor de VPN seguramente tendrá que entregar cualquier información disponible.

Si no mantienen registros, todo para mejor. Pero si lo hacen, es mejor que crea que las autoridades lo tomarán bajo su custodia.

Precios - Gratis vs. Pagado

El último problema es el precio. El precio también se relaciona estrechamente con nuestra última característica. Hay proveedores de VPN gratuitos, algunos de hecho. Al igual que con la mayoría de las cosas gratis, hay una compensación en algún momento y generalmente incluye el intercambio de su privacidad por su cuenta VPN gratuita. Una gran proporción de proveedores de VPN gratuitos registrarán sus datos a lo largo del tiempo, construyendo gradualmente una imagen de sus hábitos de uso para dirigir la publicidad dirigida a su manera.

No nos malinterprete: una VPN gratuita puede ser útil para una solución rápida de seguridad cuando está en público o si es un individuo con un presupuesto limitado. La mayoría de ellas también presentan una gama considerable de características, pero si usted es serio acerca de preservar su privacidad a largo plazo, una cuenta paga es realmente el tour de force.

ibVPN valora su privacidad tanto como usted. Al igual que con muchas cuentas pagas, una conexión ibVPN no generará anuncios, no habrá registro de datos y podrá navegar por la web como quiera, cuando quiera y donde quiera.

Su lista de verificación rápida de VPN:

Una VPN debe proporcionar:

- Confidencialidad. Si sus datos son "rastreados", deberían devolver datos cifrados. ibVPN utiliza múltiples métodos de cifrado: AES de 128 bits y Blowfish de 256 bits.

- Integridad: Su mensaje personal debe ser privado y su VPN debe detectar cualquier caso de manipulación.

- Autenticidad: Su proveedor de VPN debe evitar el acceso no autorizado a su cuenta desde cualquier fuente externa.

- Enrutamiento: Una variedad de servidores debe estar disponible para usted, con servidores P2P ubicados en países seguros.

- Banda ancha: Los mejores proveedores de VPN ofrecen ancho de banda ilimitado.

- Continuidad: Una VPN es tan buena como la red en la que se basa. Asegúrese de que el proveedor de VPN que elija esté establecido con varios servidores en todo el mundo.

- Comunicación: Revise el servicio al cliente de su proveedor de VPN antes de separarse de su efectivo.

- Escalabilidad: Si posee más de un dispositivo, necesitará que su VPN sea escalable según sus necesidades, incluida la compatibilidad entre dispositivos. Cubra su computadora portátil, teléfono y tableta con el mismo proveedor.

Soporte de enrutador

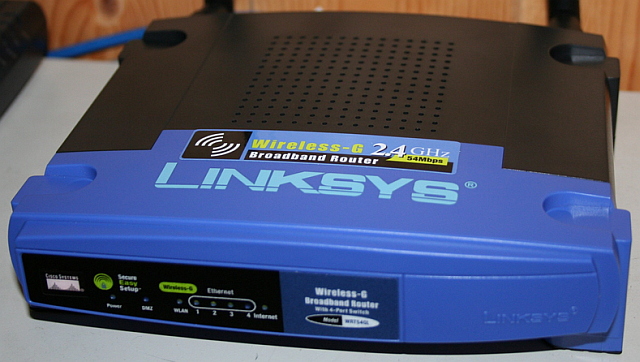

La proliferación de VPN en todo el mundo ha visto a algunos usuarios instalar una VPN directamente en su enrutador. Mediante el uso de software de código abierto, se puede instalar una VPN en un enrutador para proporcionar cobertura a cada dispositivo conectado a la red. Esto permite que muchos dispositivos que tradicionalmente no admiten una conexión VPN lo hagan. Las consolas de juegos, los televisores inteligentes y las cajas de Apple TV pueden obtener una privacidad completa utilizando un enrutador habilitado para VPN.

No todos los enrutadores pueden admitir el firmware DD-WRT requerido para ejecutar una VPN. Su proveedor podrá ayudarlo, ya sea por ayudándote a instalar a su enrutador o sugiriendo un enrutador que admita el firmware y su VPN.

Vale la pena la inversión si mantiene una gran red personal en casa, en lugar de configurar cada dispositivo individual, uno a la vez, además de la cobertura que ofrece a los dispositivos no compatibles es vital para mantener seguro.

Aplicaciones móviles

Al igual que si desea proteger los otros dispositivos conectados a Internet en su red, cuando esté fuera de casa, también querrá proteger su teléfono inteligente de confianza. La provisión de un cliente de escritorio y móvil permitirá su privacidad a través de un único proveedor, brindando una experiencia consistente y escalable. Pasamos grandes cantidades de tiempo en nuestros dispositivos. A veces contienen datos más confidenciales y privados que nuestras computadoras reales: imágenes, textos, vale la pena asegurar los detalles bancarios, las aplicaciones de compras y más, especialmente si frecuentas WiFi locales Puntos calientes.

Vamos a rodear

Una red privada virtual es una excelente inversión para garantizar su seguridad digital. Producimos más datos que nunca y nuestra sociedad es cada vez más digital. También entendemos más sobre cómo se utilizan nuestros datos, de dónde provienen, a dónde van y quién los mira. Empresas como ibVPN también entienden esto, y entienden las preocupaciones que tenemos con respecto a nuestra privacidad de datos.

Ya no es suficiente simplemente navegar por la web, lo que permite que su información se almacene en cada oportunidad para su uso posterior. Nuestros datos ya no se limitan a nuestras computadoras portátiles. Nuestros teléfonos inteligentes, tabletas, Xbox, PlayStation e incluso nuestros televisores utilizan datos y, como tales, tienen acceso a nuestra información más confidencial. Necesitan protección, tal como nosotros aseguramos nuestras computadoras.

Antes de suscribirse a un proveedor de VPN, consulte nuestra lista de verificación: hay muchos proveedores de VPN excelentes, con una combinación de características, a precios razonables, pero también hay quienes se disfrazan. Lea reseñas, revise artículos y haga referencias cruzadas de precios y características.

Use un excelente proveedor como ibVPN para mantener tu privacidad. Encubrir su IP para el anonimato. Asegure su red para su tranquilidad.

Créditos de imagen: Tin Can VoIP a través de Pixabay, Hacker Shirt a través del usuario de Flick adulau, Old Lock a través de Piaxbay, DDWRT Router a través de Wikimedia Commons

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Disfruta de grandes cantidades de té.