Anuncio

No confíes en nadie. Solía ser algo que solo decían los paranoicos, pero luego sucedió algo en el camino. Nos informamos. Aprendimos que la gente podía escuchar en la línea telefónica del grupo, así que pagamos el extra por una línea privada. Entonces supimos que nuestros hijos o nuestros padres podían escucharnos por teléfono en la pared, por lo que obtuvimos varias líneas para nuestra casa. Entonces, de repente, podríamos obtener un teléfono celular y tener nuestros propios teléfonos privados donde quisiéramos. Total privacidad! O eso pensamos, mientras nuestras palabras e información salían volando por el aire. Primero es palabra de escuchas telefónicas sin orden judicial, entonces es palabra de periódicos, abogados, aseguradoras y más pirateando sus comunicaciones, ¿quién es el siguiente? ¿Como detenemos esto? Desafortunadamente, las leyes son muy posteriores al hecho, por lo que debe tomar algunas medidas en este momento. Aquí es donde vemos cómo proteger las comunicaciones de su teléfono inteligente para que sea mucho más difícil seleccionar su información.

Cambiar el medio de comunicación

Parafrasear Marshall McLuhan, el medio es el tipo de orden judicial necesaria. Por lo general, cuanto más antigua es la forma de comunicación, mayor es la protección legal que tiene. De acuerdo con la Fundación Electronic Frontier, "... solo se informaron 20 órdenes judiciales que autorizan intercepciones orales en el informe de escuchas telefónicas de 2007, en comparación con 1.998 órdenes que autorizan escuchas telefónicas de" comunicaciones por cable "o comunicaciones de voz". Eso está en los Estados Unidos de América. El contenido del correo postal (correo postal) también está altamente protegido legalmente, sin embargo, cualquiera puede leer el sobre y El Servicio Postal de EE. UU. También rastrea esa información. Las conversaciones telefónicas fijas están casi igualmente protegidas en comparación con el correo postal, aunque sus registros telefónicos también están disponibles para el gobierno. Una vez que intensifica las llamadas de voz en un teléfono celular, las leyes que impiden que el gobierno escuche tienden a ser más laxas. Mensajes de texto aún más. Debido a que estas comunicaciones celulares y WiFi vuelan a través del espacio al aire libre, los tribunales pueden encontrar que no existe una expectativa razonable de privacidad que los gobiernos pueden permitirse conversaciones fijas.

El mayor problema con los mensajes de texto y la seguridad es que toda la conversación se almacena en su teléfono, y probablemente se almacena en los servidores de su proveedor de servicios, al menos durante un tiempo. Con una llamada celular normal, todo lo que se almacena son los metadatos, como a quién llamó, cuándo, durante cuánto tiempo y desde dónde llamó. El punto aquí: no envíes mensajes de texto que no quieras que se filtren. Especialmente si eres senador o congresista.

Las comunicaciones de teléfonos celulares y WiFi están en el aire como señales de radio, por lo que la tecnología necesaria para captarlas no está tan lejos de lo que se necesita para captar una señal de radio comercial. Si sospecha que su teléfono puede estar comprometido, compare sus síntomas con los de Steve Campbell, 6 posibles signos de que su teléfono celular puede ser aprovechado Cómo saber si su teléfono está intervenido: 6 señales de advertencia¿Cómo puede saber si su teléfono está intervenido? ¿Y puedes saber quién lo tocó? Veamos las señales de advertencia y lo que puede hacer. Lee mas . Este video puede ser un poco antiguo en el mundo de las telecomunicaciones, pero muestra el hardware básico necesario para captar una gran cantidad de tráfico celular. Aparte de la computadora, estás viendo alrededor de $ 1500 en cosas. Esa no es una gran inversión.

Comprueba tus aplicaciones

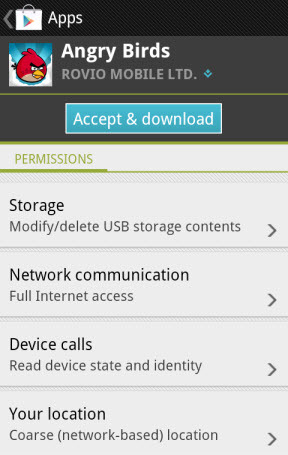

Posiblemente, la forma más fácil de comprometer las comunicaciones de los teléfonos inteligentes es escribir una aplicación que le permita acceder a todo en el teléfono y luego hacer que la gente la descargue. Esto no es tanto un problema para los iPhones como Apple tiene la última palabra sobre si una aplicación llega a su tienda o no. Sin embargo, con Android, Google no tiene la misma rigurosidad. Además, hay quienes rootearán su dispositivo Android y descargarán aplicaciones desde casi cualquier lugar.

Para obtener información más detallada, Chris Hoffman's, Cómo funcionan los permisos de aplicaciones y por qué debería importarle Cómo funcionan los permisos de aplicaciones de Android y por qué debería importarleAndroid obliga a las aplicaciones a declarar los permisos que requieren cuando las instalan. Puede proteger su privacidad, seguridad y factura de teléfono celular prestando atención a los permisos al instalar aplicaciones, aunque muchos usuarios ... Lee mas Es lectura obligatoria. Las advertencias sobre lo que una aplicación puede hacer con su teléfono se ignoran casi tan universalmente como los EULA. Si está en proceso de instalar un y aparece una advertencia que dice que esta aplicación tendrá acceso a sus contactos, estado e identidad del teléfono, enviará SMS o MMS, y mucho más. ¿La aplicación realmente necesita este tipo de acceso? Si no, no lo instales. Revise las aplicaciones que tiene instaladas y desinstale aquellas que sobrepasen sus necesidades. Incluso puede considerar hacer un restablecimiento de fábrica en su teléfono para asegurarse de que no haya spyware persistente.

Cifrar la comunicación

Con todas estas leyes vigentes, todavía es terriblemente improbable que alguien escuche sus comunicaciones. Realmente, eres una gran persona, pero no eres tan emocionante. Lo que cenó y cuántas millas recorrió en la máquina elíptica es aburrido y ya está en todo Facebook. ¿Quién va a violar las leyes de telecomunicaciones y comprar un montón de equipo costoso para descubrir que odias la col rizada, pero oye, mira lo que hizo para Jennifer Aniston? Bien, supongamos que sus conversaciones son realmente jugosas para espías e investigadores privados. Veamos cómo podemos hacer que las comunicaciones de nuestros teléfonos inteligentes sean menos útiles para los espías, incluso si las interceptan.

El cifrado toma algo que es significativo para la persona promedio y lo convierte en un galimatías que solo puede volverse significativo nuevamente a través de un complejo proceso matemático. Esa es la descripción más corta que se me ocurre. Si está buscando una explicación de cómo funciona el cifrado, lea el ¿Cómo encripta mi unidad? sección de esto Cómo funciona Bitlocker Privacidad de grado militar gratuita para sus archivos: cómo funciona Bitlocker [Windows]¿Alguna vez escuchó esa cita sobre tratar de explicar cómo una televisión funciona para una hormiga? No te estoy llamando hormiga, a pesar de que trabajas duro y disfrutas un sorbo ocasional de leche de pulgón. Qué... Lee mas artículo. Los mismos principios funcionan en la mayoría de los cifrados.

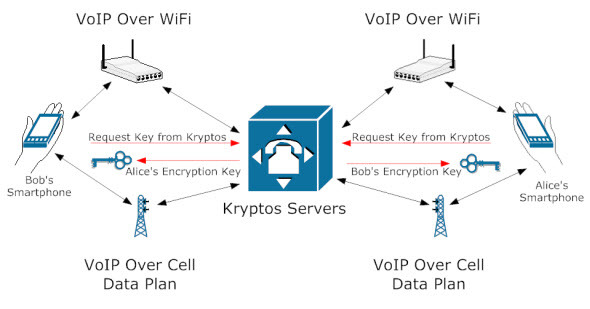

Kryptos - iOS, Android [ya no está disponible], Mora - Aplicación gratuita, servicio de $ 10 / mes

Kryptos es, en el nivel más simple, un servicio cifrado de Voz sobre Protocolo de Internet (VoIP). Si desea comprender mejor VoIP, lea el artículo de Stefan Neagu,

¿Cómo funciona Skype? ¿Cómo funciona Skype? [Tecnología explicada] Lee mas . Esto le permite funcionar a través de conexiones celulares y WiFi. Tenga cuidado - VoIP que hace no ir a través de WiFi utiliza su plan de datos. Lo que hace la aplicación es encriptar su llamada de voz usando el estándar AES de 256 bits con un intercambio de clave RSA de 2048 bits. Debido a que es una conexión VoIP y ambas personas necesitan tener la aplicación y el servicio, la llamada es casi un verdadera conexión de igual a igual, excepto por el hecho de que la clave debe ser validada por un certificado autoridad. Un ataque de Man-in-the-Middle es teóricamente posible. Sin embargo, no diría que es terriblemente plausible.

El cifrado AES de 256 bits que se aplica a su llamada es el mismo estándar que utiliza Windows BitLocker y se considera un cifrado razonable para comunicar documentos de nivel secreto superior por parte de los EE. UU. gobierno. Ahora eso suena impresionante, y realmente lo es, solo sé que Top Secret no es la calificación de seguridad más alta.

La clave RSA de 2048 bits que se usa para bloquear y desbloquear el cifrado en su llamada agrega una capa adicional de seguridad. Es la clave digital que bloquea y desbloquea el cifrado en cada extremo de la conversación. Al igual que una llave para una puerta, cuantos más pequeños golpes y ranuras haya en la llave, más difícil será para los delincuentes duplicarla. 2048 bits significa que su clave para cualquier conversación es un número aleatorio de 617 dígitos. Para poner esto en perspectiva, la mayoría de los boletos de lotería usan un máximo de 12 dígitos, y todos sabemos cuáles son las probabilidades de ganar la lotería.

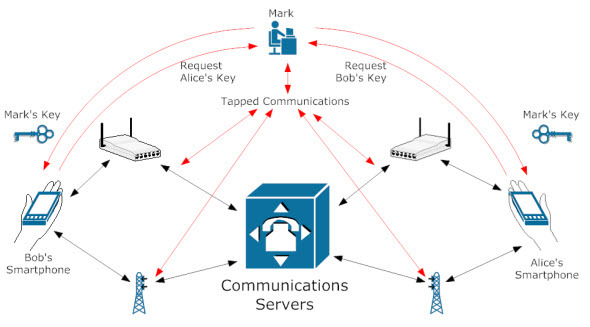

DigiCert, un proveedor de certificados de firma digital para comercio electrónico, ha calculado que tomaría "6.4 billones de años" descifrar una clave RSA de 2048 bits. Sin embargo, RSA Laboratories hace una estimación aproximada, basada en la Ley de Moore y cuánto tiempo tardó en descifrar una clave DES de 56 bits, que el La clave RSA de 2048 bits podría ser práctica para descifrar alrededor del año 2030. Eso es mucho menos que 6.4 billones de años, pero sigue siendo impresionante. Para el año 2030, es demasiado tarde para atender una llamada hoy. Sin embargo, cuando hay un intercambio de claves como este, existe la posibilidad súper delgada de un ataque Man-In-The-Middle. Ahí es donde una persona está en medio de una llamada, sin que lo sepamos (pero que nosotros lo sepamos) de las otras dos personas. Mark emite su propia clave para Alice y Bob, cuando Bob solicita la clave de Alice y Alice solicita la clave de Bob. Voila! La convocatoria está abierta para él.

Kryptos afirma que no registran llamadas ni nada sobre las llamadas. También afirman que nunca permitirían una puerta trasera del gobierno en sus comunicaciones. Bueno, es posible que no tengan una opción allí bajo leyes como la Ley de Asistencia de Comunicaciones para la Aplicación de la Ley de los EE. UU. (CALEA). Esa ley tiene como objetivo obligar a los proveedores de comunicaciones, incluso a VoIP, a facilitar a las agencias policiales monitorear las comunicaciones en tiempo real.

Entonces, ¿qué tan seguro es Kryptos? Por el precio de $ 10 al mes, diría que es razonablemente seguro.

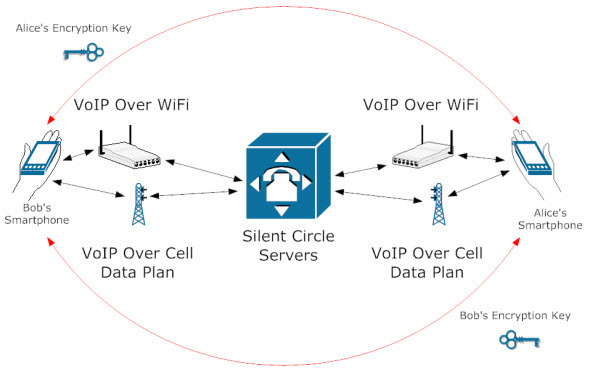

Gracias a Silent Circle y Phil Zimmerman, la persona detrás del cifrado PGP, Silent Phone es un servicio de cifrado de voz para dispositivos Android e iOS. Al igual que Kryptos, funciona a través de una conexión VoIP a través de WiFi o su plan de datos móviles. También requiere que ambas personas tengan la aplicación y el servicio para el cifrado de extremo a extremo.

A diferencia de Kryptos, tiene una metodología de cifrado patentada llamada Protocolo de transporte en tiempo real de Zimmermann (ZRTP). Esto difiere de la clave RSA de 2048 bits en que genera una clave sin tener que registrarse con una autoridad de certificación. Cada llamada genera una contraseña que debe ingresarse en la aplicación para continuar con la llamada.

https://youtube.com/watch? v = yJpCW3DOmiY% 3Ffeature% 3Doembed

Silent Phone utiliza encriptación AES de 256 bits como lo hace Kryptos, pero este punto en la comparación, realmente no importa. La clave simplemente no estará disponible el tiempo suficiente para quebrarse y no hay posibilidad de un ataque Man-in-the-Middle. Simplemente no puede entrar en el medio de la transmisión de voz con el método ZRTP.

Silent Circle jura que nunca cederán ante la presión del gobierno, y eso es respetable, si no un poco equivocado. En algún momento, es posible que tengan que decidir si quieren mantener viva la empresa o mantener intacta su moral. Las tribulaciones anteriores de Phil Zimmerman me influyeron un poco cuando sacó PGP: parece auténtico desde donde estoy sentado, a millas de distancia. Sin embargo, él no es el único en la empresa, así que veremos qué sucede. Tal vez nunca se los obligue a decidir, ¿quién sabe? Tal vez se derrumben, pero simplemente nunca lo sabrás. En general, por los mismos $ 10 al mes por el servicio, diría que Silent Phone es mucho más seguro que Kryptos. Donde se mejora mucho es en la disponibilidad de otras aplicaciones para encriptar comunicaciones de correo electrónico, texto y video. Al tener toda la suite, este es el servicio que elegiría.

La comida para llevar

Al encriptar los datos que ya están en su teléfono, como en el artículo, Cómo cifrar datos en su teléfono inteligente Cómo cifrar datos en su teléfono inteligenteCon el escándalo Prism-Verizon, lo que supuestamente ha estado sucediendo es que la Agencia de Seguridad Nacional (NSA) de los Estados Unidos de América ha estado minando datos. Es decir, han estado revisando los registros de llamadas de ... Lee mas y usando los métodos en este artículo, tendrá lo más parecido a un teléfono espía que su ciudadano promedio puede tener. ¿Es demasiado? Eso depende de usted según sus situaciones.

¿Siente que necesita asegurar las comunicaciones de su teléfono inteligente? ¿Preocupado por la gente que escucha? ¿Qué estás haciendo actualmente al respecto? ¿Cuáles son tus preocupaciones? ¿Tienes otros consejos que puedas compartir? Háganos saber, porque saber es realmente la mitad de la batalla.

Fuentes de imagen: Captura de pantalla de Kryptos a través de Google Play, Captura de pantalla del teléfono silencioso a través de Google Play, Esposa consultar en privado por teléfono a través de Shutterstock; Joven empresario A través de Shutterstock; Chica con un bolso Via Shutterstock

Con más de 20 años de experiencia en TI, capacitación y oficios técnicos, es mi deseo compartir lo que he aprendido con cualquiera que esté dispuesto a aprender. Me esfuerzo por hacer el mejor trabajo posible de la mejor manera posible y con un poco de humor.