Anuncio

El día de Año Nuevo ya pasó, pero no es demasiado tarde para tomar una resolución positiva para el próximo año.

No estoy hablando de comer bien, o Beber menos cafeína Cómo dejar la cafeína me hizo más productivoRenunciar al café es algo que, para muchas personas, simplemente no se hace. Si se excede, podría ser la mejor decisión de salud que tome. Lee mas , aunque le recomendamos que lo haga. En cambio, estoy hablando de tomar medidas para salvaguardar su seguridad y privacidad en línea en el próximo año. Así es cómo.

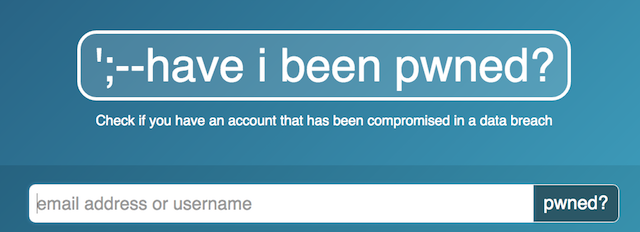

Averigüe si ha sido "Pwned"

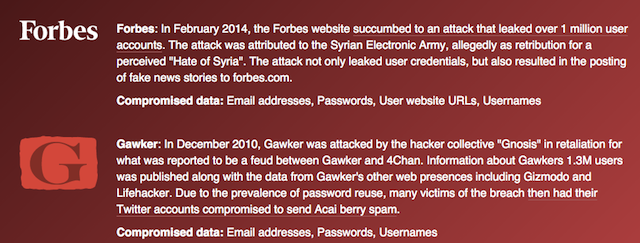

Como el nombre sugiere, HaveIBeenPwned.com le informa si sus datos personales se han salpicado en PasteBin o si se han filtrado a Internet. Es una excelente manera de ver si has estado atrapado en una violación de datos ¿Las herramientas de verificación de cuentas de correo electrónico pirateadas son genuinas o una estafa?Algunas de las herramientas de verificación de correo electrónico después de la supuesta violación de los servidores de Google no eran tan legítimas como los sitios web que los vinculaban podrían haber esperado. Lee mas . Su base de datos incluye filtraciones de alto perfil de Adobe, Comcast, Ashley Madison (obviamente Ashley Madison Fuga ¿No es gran cosa? Piensa otra vezEl discreto sitio de citas en línea Ashley Madison (dirigido principalmente a los cónyuges infieles) ha sido pirateado. Sin embargo, este es un problema mucho más grave de lo que se ha presentado en la prensa, con considerables implicaciones para la seguridad del usuario. Lee mas ), y mucho más.

No necesitas registrarte. Simplemente escriba su dirección de correo electrónico o nombre de usuario, y le informará qué sitios han filtrado sus datos, cuándo sucedió y, lo que es más importante, qué se filtró

También puede suscribirse para recibir notificaciones si su correo electrónico y nombre de usuario aparecen en futuras infracciones.

Si tiene la mala suerte de haber quedado atrapado en una fuga, su mejor opción sería tomar medidas proactivas para mitigar el daño. Si un sitio ha filtrado sus contraseñas, y no pudieron descifrarlas o cambiarlas, cambie esa contraseña donde sea que la haya usado.

Si se han filtrado cosas más peligrosas, como su nombre, dirección y datos biográficos, es posible que desee invertir en algún monitoreo de crédito en línea.

Clasifique su configuración de privacidad de redes sociales

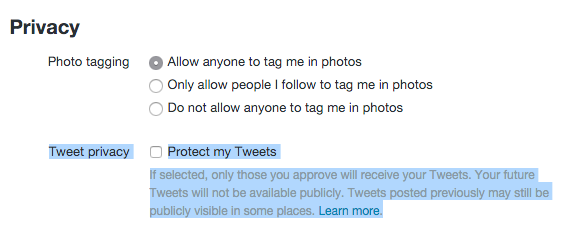

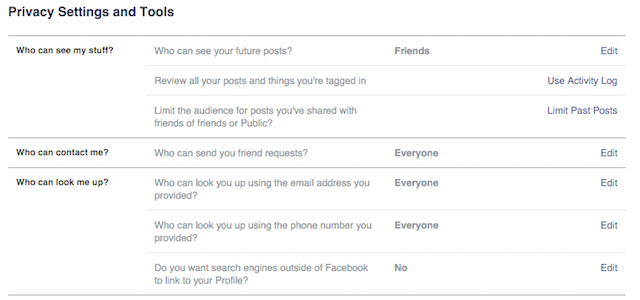

La mayoría de nosotros estamos en Facebook y Twitter. Ambos son casi ubicuos. Pero muy pocos de nosotros estamos preocupados por cómo se ve nuestra configuración de privacidad. Solo los configuramos una vez y nos olvidamos de eso. Este febrero, vuelve a visitarlos para ver si siguen siendo lo que quieres.

Puede cambiar su perfil de Twitter a privado haciendo clic en Configuraciones, Intimidad, Y debajo Privacidad del "tweet, marque la casilla que dice Protege mis tweets.

En Facebook, haz clic Configuraciones, y entonces Intimidad. Luego puede refinar su configuración como desee. También puedes usar Facebook gratis Herramienta de verificación de privacidad Protéjase con la herramienta de control de privacidad de FacebookFacebook tiene un problema de privacidad. No es un secreto Escuchas historias sobre eso cada dos días. Entonces, para ayudar a los usuarios a comprender mejor su configuración, Facebook ha lanzado una nueva herramienta llamada Privacy Check-up. Lee mas .

Haga de este el año en que experimente con una nueva red social o mensajes centrados en la privacidad. Ello fue un fracaso absoluto Ello acaba de refrescarse, pero ¿se puede salvar?Por un breve momento, Ello fue la propiedad digital de moda en la que todos querían estar. Y luego todo se esfumó. Ahora, si la gente menciona a Ello, es para hacer la misma broma cansada. Lee mas y App.net está muerto hace mucho tiempo Todo lo que necesita saber sobre App.net: la red social "Otro"App.net nació de la frustración con el status quo. ¿Qué tanto sabe acerca de eso? Lee mas , pero hay otros servicios que puede usar que son realmente buenos. Ahora mismo estoy jugando con Sessme.

Disponible para Android e iOS, este servicio le permite tener un mayor control sobre los mensajes que envía. Sessme te permite eliminar o cifrar de forma remota los mensajes que envías (lo cual es útil si accidentalmente envías un mensaje embarazoso a tu abuela o jefe). Y, por supuesto, todo lo que envía está encriptado, por lo que no puede ser interceptado en tránsito.

Acostúmbrese a deshacerse del correo correctamente

El correo basura es molesto. Los anuncios de revistas, tarjetas de crédito e hipotecas por primera vez me bombardean constantemente. No los quiero. Pero tampoco quiero ser víctima del fraude de identidad.

Es por eso que siempre hago el esfuerzo de destruir de forma segura cualquier correo basura que reciba. Me aseguro de que antes de que entre en mi contenedor, primero trituro cualquier cosa que contiene mi información personal

Esto se duplica para las cartas de mi banco y compañía de tarjeta de crédito que ya no necesito.

Al destruir el correo basura, se asegura de que nadie pueda obtener su información personal a través del buceo en contenedores. Si no está seguro de qué tipos de correo y documentos debe destruir, mira esta pieza Aquí hay 6 trozos de papel que siempre debe triturarSabemos que los documentos importantes deben triturarse, pero la complacencia es fácil: "realmente no importa". ¿Pero deberías llegar a los extremos y destruir todos los registros? ¿Qué documentos necesitas realmente triturar? Lee mas del compañero escritor de seguridad MakeUseOf, Philip Bates.

Infórmese sobre las amenazas de seguridad y privacidad

Los estafadores y los piratas informáticos dependen totalmente de que su víctima no sea consciente de que están siendo estafados y pirateados.

Estafas de soporte técnico Anatomía de una estafa: El "soporte técnico de Windows" examinadoEstán constantemente al acecho: estafadores de llamadas en frío que dicen ser del "Soporte técnico de Windows". Fuimos atacados por uno de estos estafadores y esto es lo que sucedió. Lee mas solo funciona cuando la víctima no sabe que en realidad no es Microsoft en el otro extremo de la línea. La gente solo paga por falso anti-malware Cómo detectar y evitar advertencias falsas de virus y malware¿Cómo puede distinguir entre mensajes de advertencia de virus o malware genuinos y falsos? Puede ser difícil, pero si mantienes la calma, hay algunos signos que te ayudarán a distinguir entre los dos. Lee mas cuando no saben que es completamente ineficaz, y se instaló en su máquina con falsas pretensiones. Solo personas haga clic en correos electrónicos de phishing Cómo detectar un correo electrónico de phishing¡Atrapar un correo electrónico de phishing es difícil! Los estafadores se hacen pasar por PayPal o Amazon, tratando de robar su contraseña y la información de su tarjeta de crédito, su engaño es casi perfecto. Te mostramos cómo detectar el fraude. Lee mas cuando no saben qué buscar.

Es por eso que siempre debe hacer el esfuerzo de aprender sobre las amenazas de seguridad que podría enfrentar.

Regularmente escribimos sobre problemas de seguridad en MakeUseOf. Pero hay un cantidad de otros blogs de seguridad Alerta roja: 10 blogs de seguridad informática que debes seguir hoyLa seguridad es una parte crucial de la informática, y debe esforzarse por educarse y mantenerse actualizado. Querrá consultar estos diez blogs de seguridad y los expertos en seguridad que los escriben. Lee mas , quien hará un trabajo igualmente bueno para mantenerlo informado. Uno de mis favoritos es el Blog de seguridad desnuda de Sophos.

Si eres fanático de Twitter, también te recomendamos algunos expertos en seguridad que absolutamente debe seguir Manténgase seguro en línea: siga a 10 expertos en seguridad informática en TwitterHay pasos simples que puede seguir para protegerse en línea. Usando un firewall y software antivirus, creando contraseñas seguras, sin dejar sus dispositivos desatendidos; Estos son todos los mostos absolutos. Más allá de eso se reduce ... Lee mas .

Finalmente, si los YouTubers son lo tuyo, deberías suscribirte totalmente a J4VV4D. Él camina esa línea entre ser informativo y ser extremadamente divertido.

Al asegurarse de que está constantemente aprendiendo sobre las amenazas en evolución a su seguridad y privacidad, recorre un largo camino para protegerse.

Finalmente actualice esas definiciones de virus y ejecute un análisis

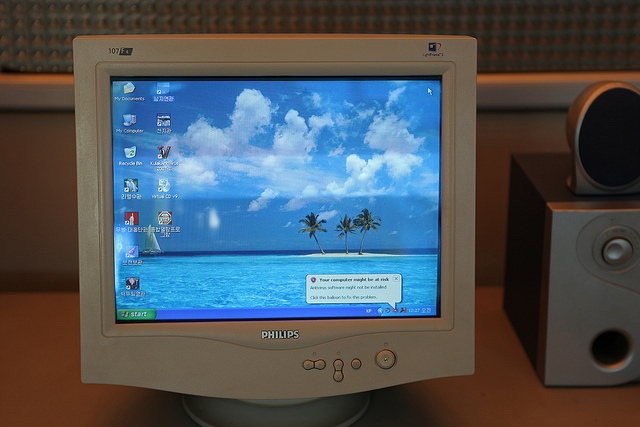

“Advertencia: sus definiciones están desactualizadas. Última actualización hace 398 días ".Hacer clic

Es una paradoja. Su programa antivirus quiere que actualice sus definiciones, por lo que le molesta con notificaciones que son difíciles de descartar, y rara vez se combina con la estética de Windows. Es casi como si todavía estuvieras usando Windows XP.

Son tan molestos que ignoras las terribles advertencias que te dice tu antivirus. Finalmente, encuentra la configuración que le indica que se cierre permanentemente y la enciende. Problema resuelto, ¿verdad?

Mira. Sé que la mayoría de los programas AV son feos y están mal diseñados. Sé que son molestos, y sus advertencias pueden interferir con lo que sea que estés haciendo. Pero a riesgo de sonar como tu madre, es por tu propio bien.

Si sus definiciones están desactualizadas, no tiene protección contra los virus que salieron desde que ejecutó las actualizaciones. Muchos programas de malware, para evitar que se eliminen, intentarán evitar que su máquina descargue actualizaciones una vez infectado. Es por esta razón por la que debe ejecutar actualizaciones mientras su computadora está en buenas condiciones.

Así que por favor. Para mi. Ejecute sus actualizaciones y escanee mientras lo hace.

Comprométete a ser proactivo sobre tu seguridad digital

Las resoluciones de año nuevo son todas iguales. Dices que vas a hacer algo en particular y te esfuerzas por un mes en que lo haces. Luego llega febrero y, sin sorpresas, dejas de hacer eso.

¿Pero esto? Esto debería ser diferente, porque se relaciona directamente con su propia privacidad y seguridad. En los próximos meses, debe comprometerse a ser proactivo para mantener su máquina segura y practicar una buena higiene de los datos.

No solo debe ejecutar análisis regulares de malware, sino que debe intentar asegurarse de que su sistema se actualice y repare regularmente. Si eres todavía en Windows XP Qué significa Windows XPocalypse para ustedMicrosoft eliminará la compatibilidad con Windows XP en abril de 2014. Esto tiene graves consecuencias tanto para las empresas como para los consumidores. Esto es lo que debe saber si todavía está ejecutando Windows XP. Lee mas , haga de este el año en que se mude a algo más actual.

También debe hacer el esfuerzo de asegurarse de que todo el software que usa esté actualizado. Cada vez que vea una ventana emergente para una actualización de Java, Descargalo. Eso va doble para Adobe Reader, Flash y Microsoft Office.

No tengas miedo de comenzar de nuevo

Finalmente, si su computadora es una máquina de escoria lenta, incrustada con malware de una máquina, no tenga miedo de comenzar desde cero. Windows 8.1 y Windows 10 te permiten restaurar su máquina a la configuración de fábrica 4 formas de restablecer de fábrica su computadora con Windows 10¿Quiere saber cómo restablecer de fábrica una PC? Le mostramos los mejores métodos para restablecer una computadora Windows con Windows 10, 8 o 7. Lee mas .

Sigo esta regla: si no estoy seguro de escribir el número de mi tarjeta de crédito en mi computadora, lo borro. Por lo que debería.

Tener un año seguro y privado

Al seguir estas simples reglas, puede reducir drásticamente las amenazas que le infligen de fuentes externas y proteger su privacidad.

¿Tienes tus propias estrategias para mantenerte seguro este año? ¿Alguna resolución que sigas? Déjame saber abajo en los comentarios.

Autor de la foto: Estetoscopio en laptop por Twinsterphoto a través de Shutterstock, Antivirus (Roman Harak)

Matthew Hughes es un desarrollador y escritor de software de Liverpool, Inglaterra. Raramente se lo encuentra sin una taza de café negro fuerte en la mano y adora absolutamente su Macbook Pro y su cámara. Puedes leer su blog en http://www.matthewhughes.co.uk y síguelo en Twitter en @matthewhughes.