Anuncio

Tor es una de las herramientas más poderosas para proteger su privacidad en Internet. Pero, como se vio en los últimos años, el poder de Tor viene con limitaciones. Hoy, veremos cómo funciona Tor, qué hace y qué no hace, y cómo mantenerse seguro mientras lo usa.

Siga leyendo para saber cómo puede mantenerse a salvo de los nodos de salida Tor corruptos o malos.

Tor en pocas palabras: ¿Qué es Tor?

Tor funciona así: cuando envía un mensaje a través de Tor, se envía en un curso aleatorio a través de la red Tor. Lo hace utilizando una tecnología conocida como "enrutamiento de cebolla". El enrutamiento de cebolla es un poco como enviar un mensaje sellado en una serie de sobres, cada uno asegurado con un candado.

Cada nodo en la red descifra el mensaje abriendo el sobre más externo para leer el siguiente destino, luego envía los sobres internos aún sellados (encriptados) a la siguiente dirección.

Como resultado, ningún nodo de red Tor individual puede ver más de un enlace en la cadena, y la ruta del mensaje se vuelve extremadamente difícil de rastrear.

Eventualmente, sin embargo, el mensaje tiene que terminar en alguna parte. Si va a un "servicio oculto Tor", sus datos permanecen dentro de la red Tor. Un servicio oculto Tor es un servidor con una conexión directa a la red Tor y sin una conexión a Internet normal (a veces denominada clearnet).

Pero si está utilizando el navegador Tor y la red Tor como proxy de la red clara, se vuelve un poco más complicado. Su tráfico debe pasar por un "nodo de salida". Un nodo de salida es un tipo especial de nodo Tor que pasa el tráfico de Internet a la red clara.

Si bien la mayoría de los nodos de salida de Tor están bien, algunos presentan un problema. Su tráfico de Internet es vulnerable a espiar desde un nodo de salida. Pero es importante tener en cuenta que está lejos de todos ellos. ¿Qué tan malo es el problema? ¿Se pueden evitar nodos de salida maliciosos?

Cómo atrapar los nodos de salida Bad Tor

Un investigador de seguridad sueco, usando el nombre de "Chloe", desarrolló una técnica que engaña a los nodos corruptos de salida de Tor para que se revelen [Enlace del archivo de Internet; el blog original ya no está activo]. La técnica se conoce como honeypot, y así es como funciona.

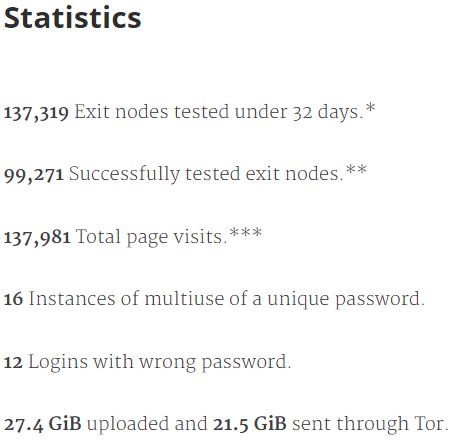

Primero, Chloe creó un sitio web utilizando un nombre de dominio y un diseño web de aspecto legítimo para servir como honeypot. Para la prueba específica, Chloe creó un dominio parecido a un comerciante de Bitcoin. Luego, Chloe descargó una lista de todos los nodos de salida de Tor activos en ese momento, inició sesión en Tor y usó cada nodo de salida de Tor, a su vez, para iniciar sesión en el sitio.

Para mantener limpios los resultados, utilizó una cuenta única para cada nodo de salida en cuestión (alrededor de 1.400 en el momento de la investigación).

Luego, Chloe se recostó y esperó un mes. Los nodos de salida que intentaban robar las credenciales de inicio de sesión del tráfico Tor existente verían los detalles únicos de inicio de sesión, robarían el nombre de usuario y la contraseña e intentarían usarlo. El sitio comercial honeypot Bitcoin tomaría nota de los intentos de inicio de sesión y tomaría una nota.

Debido a que cada combinación de nombre de usuario y contraseña era única para cada nodo de salida, Chloe descubrió rápidamente varios nodos de salida de Tor maliciosos.

De los 1.400 nodos, 16 intentaron robar las credenciales de inicio de sesión. No parecen muchos, pero incluso uno es demasiado.

¿Son peligrosos los nodos de salida Tor?

El experimento honeypot del nodo de salida Tor de Chloe fue esclarecedor. Ilustra que los nodos de salida maliciosos de Tor tendrán la oportunidad de utilizar cualquier información que puedan adquirir.

En este caso, la investigación de honeypot solo estaba recogiendo los nodos de salida de Tor cuyos operadores tienen interés en robar rápidamente algunos Bitcoins. Debes tener en cuenta que un criminal más ambicioso probablemente no aparecería en un honeypot tan simple.

Sin embargo, es una demostración preocupante del daño que puede hacer un nodo de salida de Tor malicioso, dada la oportunidad.

En 2007, el investigador de seguridad Dan Egerstad ejecutó cinco nodos de salida de Tor comprometidos como un experimento. Egerstad rápidamente se encontró en posesión de los detalles de inicio de sesión para miles de servidores en todo el mundo, incluidos los servidores pertenecientes a las embajadas de Australia, India, Irán, Japón y Rusia. Comprensiblemente, estos vienen con una gran cantidad de información extremadamente sensible.

Egerstad estima que el 95% del tráfico que se ejecuta a través de sus nodos de salida Tor no estaba cifrado, utilizando el protocolo HTTP estándar, lo que le da acceso completo al contenido.

Después de publicar su investigación en línea, Egerstad fue allanada por la policía sueca y detenida. Afirma que uno de los policías le dijo que el arresto se debió a la presión internacional en torno a la fuga.

5 maneras de evitar nodos maliciosos de salida Tor

Las potencias extranjeras cuya información fue comprometida cometieron un error básico; entendieron mal cómo funciona Tor y para qué sirve. La suposición es que Tor es una herramienta de cifrado de extremo a extremo. No lo es Tor anonimizará el origen de su navegación y mensaje, pero no el contenido.

Si está utilizando Tor para navegar por Internet normal, un nodo de salida puede espiar su sesión de navegación. Eso proporciona un poderoso incentivo para que personas sin escrúpulos establezcan nodos de salida únicamente para espionaje, robo o chantaje.

La buena noticia es que hay algunos trucos simples que puedes usar para proteger tu privacidad y seguridad mientras usas Tor.

1. Mantente en la telaraña oscura

La forma más fácil de mantenerse a salvo de los nodos de salida defectuosos es no usarlos. Si te limitas a usar los servicios ocultos de Tor, puedes mantener todas tus comunicaciones encriptadas, sin salir de la red clara. Esto funciona bien cuando sea posible. Pero no siempre es práctico.

Dado que la red Tor (a veces denominada "darkweb") es miles de veces más pequeña que la Internet normal, no siempre encontrará lo que está buscando. Además, si desea utilizar cualquier sitio de redes sociales (barra de Facebook, que opera un sitio de cebolla Tor Cómo navegar por Facebook sobre Tor en 5 pasos¿Quieres estar seguro cuando usas Facebook? ¡La red social ha lanzado una dirección .onion! Aquí se explica cómo usar Facebook en Tor. Lee mas ), utilizará un nodo de salida.

2. Use HTTPS

Otra forma de hacer que Tor sea más seguro es usar cifrado de extremo a extremo. Más sitios que nunca están usando HTTPS para asegurar sus comunicaciones Google está haciendo que HTTPS sea el valor predeterminado de ChromeCon más de la mitad de todos los sitios web ahora encriptados, es hora de pensar en HTTPS como la opción predeterminada en lugar de la excepción. Eso es, al menos, según Google. Lee mas , en lugar del antiguo e inseguro estándar HTTP. HTTPS es la configuración predeterminada en Tor, para los sitios que lo admiten. También tenga en cuenta que los sitios .onion no usan HTTPS como estándar porque la comunicación dentro de la red Tor, el uso de los servicios ocultos de Tor está encriptada por su propia naturaleza.

Pero si habilita HTTPS, cuando su tráfico abandona la red Tor a través de un nodo de salida, mantiene su privacidad. Echa un vistazo a Electronic Frontier Foundation Guía interactiva Tor y HTTPS para comprender más acerca de cómo HTTPS protege su tráfico de Internet.

En cualquier caso, si se está conectando a un sitio de Internet normal utilizando el navegador Tor, asegúrese de que el botón HTTPS esté verde antes de transmitir cualquier información confidencial.

3. Usar servicios anónimos

La tercera forma en que puede mejorar la seguridad de Tor es utilizar sitios web y servicios que no informan sobre sus actividades de forma habitual. Es más fácil decirlo que hacerlo en la actualidad, pero algunos pequeños ajustes pueden tener un impacto significativo.

Por ejemplo, cambiar de la búsqueda de Google a DuckDuckGo reduce su huella de datos rastreables. Cambiar a servicios de mensajería cifrada como Ricochet (que puede enrutar a través de la red Tor) también mejora su anonimato.

4. Evitar el uso de información personal

Además del uso de herramientas para aumentar su anonimato, también debe abstenerse de enviar o usar cualquier información personal en Tor. Usar Tor para la investigación está bien. Pero si participa en foros o interactúa con otros servicios ocultos de Tor, no utilice ninguna información de identificación personal.

5. Evite inicios de sesión, suscripciones y pagos

Debe evitar los sitios y servicios que requieren que inicie sesión. Lo que quiero decir aquí es que enviar sus credenciales de inicio de sesión a través de un nodo de salida de Tor malicioso podría tener consecuencias nefastas. El honeypot de Chloe es un ejemplo perfecto de esto.

Además, si inicia sesión en un servicio usando Tor, puede comenzar a usar información de cuenta identificable. Por ejemplo, si inicia sesión en su cuenta habitual de Reddit con Tor, debe tener en cuenta si ya tiene información de identificación asociada.

Del mismo modo, el sitio de cebolla de Facebook es un impulso de seguridad y privacidad, pero cuando inicia sesión y publica usando su habitual cuenta, no está oculta y cualquiera puede rastrearla (aunque no podrán ver la ubicación que la envió) desde).

Tor no es mágico. Si inicia sesión en una cuenta, deja un rastro.

6. Usa una VPN

Finalmente, usa una VPN. Una red privada virtual (VPN) lo mantiene a salvo de nodos de salida maliciosos al continuar encriptando sus datos una vez que salen de la red Tor. Si sus datos permanecen cifrados, un nodo de salida malintencionado no tendrá la oportunidad de interceptarlos e intentar descubrir quién es usted.

Dos de los proveedores de VPN favoritos de MakeUseOf son ExpressVPN (Los lectores de MakeUseOf obtienen un 49% de descuento) y CyberGhost (nuestros lectores pueden ahorre un 80% con un registro de tres años). Ambos tienen un historial largo y respetado de mantener sus datos privados cuando es importante.

Mantenerse seguro mientras usa Tor

Tor, y por extensión, el darkweb, no tiene que ser peligroso. Si sigue los consejos de seguridad de este artículo, sus posibilidades de exposición disminuirán drásticamente. ¡La clave para recordar es moverse lentamente!

¿Quieres aprender más sobre Tor y la web oscura? Regístrese en el curso de correo electrónico gratuito MakeUseOf explorar cómo puede explorar Internet oculto: lo mantendrá seguro mientras atraviesa un mundo oculto de Internet. De lo contrario, mira mi Guía del usuario no oficial de Tor para obtener más consejos y trucos de seguridad Navegación realmente privada: una guía de usuario no oficial para TorTor proporciona navegación y mensajes verdaderamente anónimos e imposibles de rastrear, así como acceso a la llamada "Deep Web". Tor no puede ser roto por ninguna organización en el planeta. Lee mas .

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.