Anuncio

Para muchos, la palabra "cifrado" probablemente suscita imágenes de James Bond de un villano con un maletín esposado a su muñeca con códigos de lanzamiento nuclear o algún otro elemento básico de una película de acción. En realidad, todos usamos tecnología de cifrado a diario, y aunque la mayoría de nosotros probablemente no entendemos el "cómo" o el "Por qué", estamos seguros de que la seguridad de los datos es importante, y si el cifrado nos ayuda a lograrlo, entonces definitivamente estamos en tablero.

Casi todos los dispositivos informáticos con los que interactuamos a diario utilizan algún tipo de tecnología de cifrado. Desde teléfonos inteligentes (que a menudo pueden tener sus datos encriptados Cómo cifrar datos en su teléfono inteligenteCon el escándalo Prism-Verizon, lo que supuestamente ha estado sucediendo es que la Agencia de Seguridad Nacional (NSA) de los Estados Unidos de América ha estado minando datos. Es decir, han estado revisando los registros de llamadas de ... Lee mas

), para tabletas, computadoras de escritorio, computadoras portátiles o incluso su confiable Kindle, el cifrado está en todas partes.pero como funciona?

¿Qué es el cifrado?

El cifrado es una forma moderna de criptografía que permite a un usuario ocultar información No solo para paranoicos: 4 razones para encriptar tu vida digitalEl cifrado no es solo para teóricos de la conspiración paranoica, ni es solo para geeks tecnológicos. El cifrado es algo de lo que todos los usuarios de computadoras pueden beneficiarse. Los sitios web de tecnología escriben sobre cómo puede encriptar su vida digital, pero ... Lee mas de otros. El cifrado utiliza un algoritmo complejo llamado cifrado para convertir los datos normalizados (texto sin formato) en una serie de caracteres aparentemente aleatorios (texto cifrado) que no pueden leer quienes no tienen una clave especial para descifrarlo. Aquellos que poseen la clave pueden descifrar los datos para ver el texto sin formato nuevamente en lugar de la cadena de caracteres aleatorios del texto cifrado.

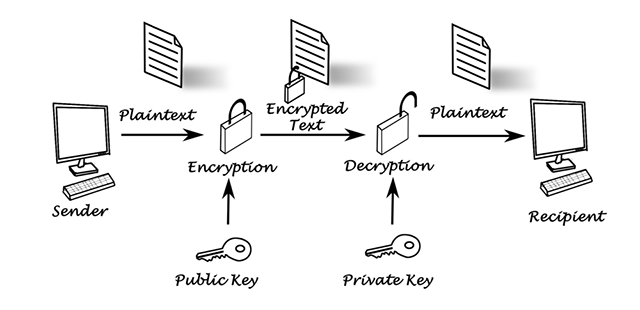

Dos de los métodos de cifrado más utilizados son el cifrado de clave pública (asimétrico) y el cifrado de clave privada (simétrico). Los dos son similares en el sentido de que ambos permiten a un usuario cifrar datos para ocultarlos de otros, y luego descifrarlos para acceder al texto sin formato original. Sin embargo, difieren en cómo manejan los pasos entre el cifrado y el descifrado.

Cifrado de clave pública

El cifrado de clave pública, o asimétrica, utiliza la clave pública del destinatario, así como una clave privada coincidente (matemáticamente).

Por ejemplo, si Joe y Karen tenían llaves de una caja, con Joe teniendo la llave pública y Karen con una llave privada, Joe podría usar su clave para desbloquear la caja y poner cosas en ella, pero no podrá ver los elementos que ya están allí, ni podrá recuperar nada. Karen, por otro lado, podría abrir la caja y ver todos los artículos dentro, así como también quitarlos como mejor le parezca usando su clave privada correspondiente. Sin embargo, no podía agregar cosas a la caja sin tener una clave pública adicional.

En un sentido digital, Joe puede cifrar el texto sin formato (con su clave pública) y enviárselo a Karen, pero solo Karen (y su clave privada correspondiente) podrían descifrar el texto cifrado nuevamente en texto sin formato. La clave pública (en este escenario) se usa para cifrar el texto cifrado, mientras que la clave privada se usa para descifrarlo de nuevo en texto sin formato. Karen solo necesitaría la clave privada para descifrar el mensaje de Joe, pero necesitaría acceder a una clave pública adicional para cifrar un mensaje y enviárselo a Joe. Joe, por otro lado, no podía descifrar los datos con su clave pública, pero podía usarlos para enviar a Karen un mensaje cifrado.

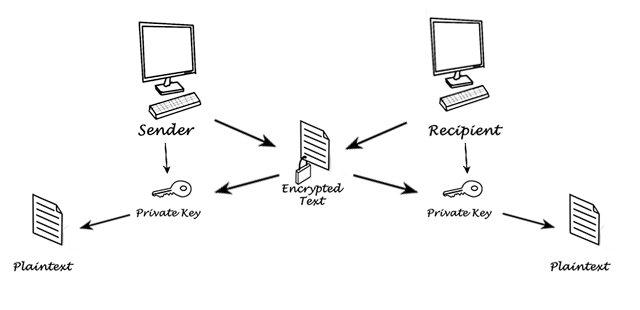

Cifrado de clave privada

Donde el cifrado de clave privada, o simétrico, difiere del cifrado de clave pública es en el propósito de las claves mismas. Todavía hay dos claves necesarias para comunicarse, pero cada una de estas claves ahora es esencialmente la misma.

Por ejemplo, Joe y Karen poseen las llaves de la caja antes mencionada, pero en este escenario las llaves hacen lo mismo. Ambos ahora pueden agregar o quitar cosas de la caja.

Hablando digitalmente, Joe ahora puede cifrar un mensaje y descifrarlo con su clave. Karen puede hacer lo mismo con la suya.

Una (breve) historia de cifrado

Cuando se habla de cifrado, es importante hacer la distinción de que toda la tecnología moderna de cifrado es derivado de la criptografía Computadoras cuánticas: ¿El fin de la criptografía?La computación cuántica como idea ha existido por un tiempo: la posibilidad teórica se introdujo originalmente en 1982. En los últimos años, el campo se ha ido acercando a la practicidad. Lee mas . La criptografía es, en esencia, el acto de crear y (intentar) descifrar un código. Si bien el cifrado electrónico es relativamente nuevo en el esquema más amplio de las cosas, la criptografía es una ciencia que se remonta a la antigua Grecia.

Los griegos fueron la primera sociedad acreditada con el uso de la criptografía para ocultar datos confidenciales en forma de palabras escritas, a los ojos de sus enemigos y del público en general. Utilizaron un método de criptografía muy primitivo que se basaba en el uso del escitala como herramienta para crear un cifrado de transposición (clave de respuesta) para decodificar mensajes cifrados. El escita es un cilindro que se usa para envolver el pergamino para descifrar el código. Cuando los dos lados que se comunicaban usaban un cilindro del mismo grosor, el pergamino mostraba el mensaje cuando se leía de izquierda a derecha. Cuando se desenrollaba el pergamino, aparecería como un pergamino largo y delgado con números y letras aparentemente aleatorios. Por lo tanto, aunque no esté enrollado, puede parecer un galimatías competitivo, cuando se enrolla en el escita se parecería más a esto:

Los griegos no estaban solos en el desarrollo de métodos de criptografía primitivos. Los romanos siguieron su ejemplo al presentar lo que se conoció como "cifrado de César", un cifrado de sustitución que implicaba sustituir una letra por otra letra desplazada más abajo en el alfabeto. Por ejemplo, si la clave involucra un desplazamiento a la derecha de tres, la letra A se convertiría en D, la letra B sería E, y así sucesivamente.

Otros ejemplos que se consideraron avances de su tiempo fueron:

- El cuadrado de Polibio: Otro avance criptográfico de la antigua Grecia se basa en una cuadrícula de 5 x 5 que comienza con la letra "A" en la parte superior izquierda y "Z" en la parte inferior derecha ("I" y "J" comparten un cuadrado). Los números del 1 al 5 aparecen tanto horizontal como verticalmente sobre la fila superior de letras y en el extremo izquierdo. El código se basa en dar un número y luego ubicarlo en la cuadrícula. Por ejemplo, "Bola" sería 12, 11, 31, 31.

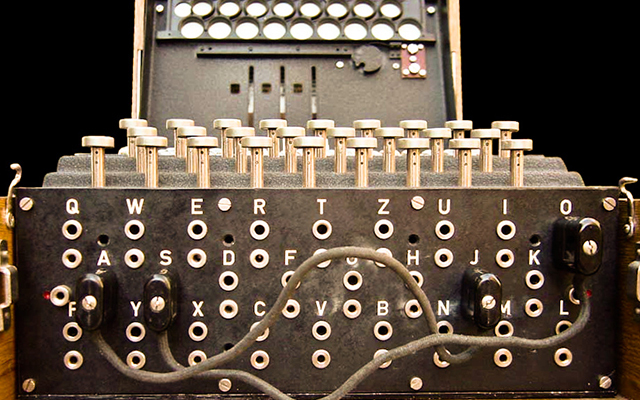

- Máquina Enigma: La máquina Enigma es una tecnología de la Segunda Guerra Mundial conocida como máquina de cifrado de rotor electromecánico. Este dispositivo parecía una máquina de escribir de gran tamaño y permitía a los operadores escribir texto sin formato, mientras que la máquina cifraba el mensaje y lo enviaba a otra unidad. El receptor escribe la secuencia aleatoria de letras cifradas después de que se encendieron en la máquina receptora y rompió el código después de configurar el patrón original del remitente en su máquina.

- Estándar de cifrado de datos: El Estándar de cifrado de datos (DES) fue el primer algoritmo moderno de clave simétrica utilizado para el cifrado de datos digitales. Desarrollado en la década de 1970 en IBM, DES se convirtió en el Estándar Federal de Procesamiento de Información para los Estados Unidos en 1977 y se convirtió en la base para la cual se construyeron las modernas tecnologías de cifrado.

Tecnología moderna de encriptación

La tecnología de cifrado moderna utiliza algoritmos más sofisticados, así como tamaños de clave más grandes para mejorar ocultar datos cifrados Su interés en la privacidad garantizará que la NSA lo apunteSi, eso es correcto. Si le importa la privacidad, puede ser agregado a una lista. Lee mas . Cuanto mayor sea el tamaño de la clave, más combinaciones posibles tendría que ejecutar un ataque de fuerza bruta para encontrar con éxito descifrar el texto cifrado.

A medida que el tamaño de la clave continúa mejorando, el tiempo que lleva descifrar un cifrado usando un ataque de fuerza bruta se dispara. Por ejemplo, mientras que una clave de 56 bits y una clave de 64 bits parecen tener un valor relativamente cercano, la clave de 64 bits es en realidad 256 veces más difícil de descifrar que la clave de 56 bits. La mayoría de los cifrados modernos usan un mínimo de una clave de 128 bits, y algunos usan claves de 256 bits o más. Para poner eso en perspectiva, descifrar una clave de 128 bits requeriría un ataque de fuerza bruta para probar 339,000,000,000,000,000,000,000,000,000,000,000 posibles combinaciones de teclas. En caso de que tenga curiosidad, en realidad llevaría más de un millón de años adivinar la clave correcta mediante ataques de fuerza bruta, y eso es utilizar las supercomputadoras más potentes que existen. En resumen, es teóricamente inverosímil que alguien incluso intente romper su encriptación utilizando tecnología de 128 bits o superior.

3DES

Los estándares de cifrado han recorrido un largo camino desde que DES fue adoptado por primera vez en 1977. De hecho, una nueva tecnología DES, conocida como Triple DES (3DES) es bastante popular, y se basa en una versión modernizada del algoritmo DES original. Mientras que la tecnología DES original era bastante limitada con un tamaño de clave de solo 56 bits, el tamaño de clave 3DES actual de 168 bits hace que sea mucho más difícil y lento de descifrar.

AES

El Estándar de cifrado avanzado es un cifrado simétrico basado en el cifrado de bloque Rijandael que actualmente es el estándar del gobierno federal de los Estados Unidos. AES fue adoptado en todo el mundo como el heredero aparente del estándar DES de 1977, ahora en desuso, y aunque hay ejemplos publicados de ataques que son más rápidos que la fuerza bruta, todavía se cree que la poderosa tecnología AES es computacionalmente inviable en términos de agrietamiento. Además, AES ofrece un rendimiento sólido en una amplia variedad de hardware y ofrece requisitos de alta velocidad y baja RAM, lo que lo convierte en una opción de primer nivel para la mayoría de las aplicaciones. Si está utilizando una Mac, el popular herramienta de cifrado FileVault ¿Qué es FileVault en macOS y cómo lo uso?Esto es lo que necesita saber sobre la función de cifrado de disco de FileVault en su Mac y cómo habilitar y deshabilitar FileVault. Lee mas es una de las muchas aplicaciones que usa AES.

RSA

RSA es uno de los primeros criptosistemas asimétricos ampliamente utilizados para la transmisión de datos. El algoritmo se describió por primera vez en 1977 y se basa en una clave pública basada en dos números primos grandes y un valor auxiliar para cifrar un mensaje. Cualquiera puede usar la clave pública para encriptar un mensaje, pero solo alguien con conocimiento de los números primos puede intentar decodificar el mensaje. RSA abrió las puertas a varios protocolos criptográficos como firmas digitales y métodos de votación criptográficos. También es el algoritmo detrás de varias tecnologías de código abierto, como PGP PGP Me: bastante buena privacidad explicadaPretty Good Privacy es un método para encriptar mensajes entre dos personas. Así es como funciona y si resiste el escrutinio. Lee mas , que le permite cifrar la correspondencia digital.

ECC

La criptografía de curva elíptica se encuentra entre las formas de encriptación más potentes y menos entendidas que se usan en la actualidad. Los defensores del enfoque de ECC citan el mismo nivel de seguridad con tiempos operativos más rápidos en gran parte debido a los mismos niveles de seguridad mientras utilizan tamaños de clave más pequeños. Los estándares de alto rendimiento se deben a la eficiencia general de la curva elíptica, lo que los hace ideales para pequeños sistemas integrados como tarjetas inteligentes. La NSA es el mayor defensor de la tecnología, y ya está siendo anunciada como la sucesora del enfoque RSA antes mencionado.

Entonces, ¿es seguro el cifrado?

Inequívocamente, la respuesta es sí. La cantidad de tiempo, el uso de energía y el costo computacional para descifrar la mayoría de las tecnologías criptográficas modernas hacen que acto de intentar romper un cifrado (sin la clave) un ejercicio costoso que es, relativamente hablando, fútil. Dicho esto, el cifrado tiene vulnerabilidades que descansan en gran medida fuera del poder de la tecnología.

Por ejemplo:

Puertas traseras

No importa cuán seguro sea el cifrado, una puerta trasera podría potencialmente proporcionar acceso a la clave privada Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental"Si supieras lo que sé sobre el correo electrónico, es posible que tampoco lo uses", dijo el propietario del servicio de correo electrónico seguro Lavabit, ya que recientemente lo cerró. "No hay forma de hacerlo encriptado ... Lee mas . Este acceso proporciona los medios necesarios para descifrar el mensaje sin romper nunca el cifrado.

Manejo de claves privadas

Si bien la tecnología de cifrado moderna es extremadamente segura, no es tan fácil contar con humanos. Un error en manejando la llave KeePass Password Safe: el sistema de contraseña cifrada definitivo [Windows, portátil]Almacene de forma segura sus contraseñas. Completo con cifrado y un generador de contraseñas decente, sin mencionar los complementos para Chrome y Firefox, KeePass podría ser el mejor sistema de administración de contraseñas que existe. Si tu... Lee mas como la exposición a terceros debido a una clave perdida o robada, o un error humano al almacenar la clave en ubicaciones inseguras podría dar a otros acceso a datos cifrados.

Mayor potencia computacional

Usando estimaciones actuales, las claves de cifrado modernas son computacionalmente imposibles de descifrar. Dicho esto, a medida que aumenta la potencia de procesamiento, la tecnología de encriptación debe mantener el ritmo para mantenerse a la vanguardia.

Presión del gobierno

La legalidad de esto es depende de su país de origen Búsquedas en teléfonos inteligentes y computadoras portátiles: conozca sus derechos¿Sabe cuáles son sus derechos cuando viaja al extranjero con una computadora portátil, teléfono inteligente o disco duro? Lee mas Sin embargo, en general, las leyes de descifrado obligatorias obligan al propietario de los datos cifrados a entregar la clave al personal de aplicación de la ley (con una orden judicial / judicial) para evitar un mayor enjuiciamiento. En algunos países, como Bélgica, los propietarios de datos cifrados que se preocupan por la autoinculpación no está obligada a cumplir, y la policía solo puede solicitar el cumplimiento en lugar de exigirlo. No olvidemos que también existe un precedente de que los propietarios de sitios web entreguen voluntariamente claves de cifrado que almacenó datos de clientes o comunicaciones a funcionarios encargados de hacer cumplir la ley en un intento de permanecer cooperativo.

El cifrado no es a prueba de balas, pero nos protege a todos y cada uno de nosotros en casi todos los aspectos de nuestra vida digital. Si bien todavía hay un grupo demográfico (relativamente) pequeño que no confía en la banca en línea o en la compra en Amazon u otros minoristas en línea, el resto de nosotros somos un poco más seguros comprando en línea (de fuentes confiables) de lo que lo seríamos si tomáramos el mismo viaje de compras en nuestro local centro comercial.

Mientras que una persona promedio permanecerá felizmente inconsciente de las tecnologías que la protegen mientras compra café en Starbucks con su tarjeta de crédito, o iniciando sesión en Facebook, que solo habla del poder del tecnología. Verá, mientras que la tecnología que nos entusiasma es decididamente más sexy, son los que permanecen relativamente invisibles los que están haciendo el mayor bien. El cifrado cae firmemente en este campo.

¿Tienes alguna idea o pregunta sobre el cifrado? Use el cuadro de comentarios a continuación.

Credito de imagen: Sistema de bloqueo por Yuri Samoilov a través de Flickr, Cifrado de clave pública a través de Shutterstock, Cifrado de clave pública (modificado) a través de Shutterstock, Escita a través de Wikimedia Commons, Enigma Plugboard a través de Wikimedia Commons, Candado, clave e información personal a través de Shutterstock

Bryan es un expatriado nacido en los Estados Unidos que actualmente vive en la soleada península de Baja California en México. Le gusta la ciencia, la tecnología, los artilugios y citar películas de Will Ferrel.