Anuncio

"Vienen los ASIC, ¡vienen los ASIC!" Es el grito que se escucha en la mayoría de los foros de monedas alternativas últimamente. Todos tienen una opinión. minería fusionada es el camino a seguir Scrypt-N es la respuesta; Miríada Tiene mucho más sentido.

Sin embargo, es fácil perderse en la jerga. No te quedes fuera con esta práctica guía de referencia. Aquí hay siete terminologías que deberían ayudar a ampliar su comprensión.

Cadena de bloques

Una de las ideas falsas más comunes sobre Bitcoin y otras criptomonedas es que son un pieza de código que se pasa: si posee algo, entonces estas monedas se "almacenan" en su disco duro conducir. Sin embargo, esto es completamente falso, como resultado de la aplicación de conceptos de una moneda física a un cripto equivalente.

De hecho, todas las criptomonedas son solo un registro público de transacciones: quién envió monedas y quién las recibió. La billetera es un software que contiene una dirección pública y una clave secreta. Escanea el libro público en busca de transacciones relacionadas con sí mismo y crea una imagen de cuántas monedas ha recibido esa dirección. Solo la persona con la clave secreta tiene la autoridad para enviar monedas desde esa dirección, pero en realidad puede mirar en cualquier dirección para ver cuánto tienen, ya que toda la información es pública.

Este libro público de transacciones se llama "cadena de bloques", y con el tiempo crece de tamaño ya que necesariamente contiene los detalles de cada transacción que se haya realizado en la red. A blockchain.info, puede ver en tiempo real cómo se producen las transacciones de Bitcoin, o escribir una dirección para ver el valor actual en esa dirección.

Extraer una moneda es el proceso de asegurar la cadena de bloques al encontrar una solución a una ecuación matemática (un función de hash) realizada en el bloque anterior: como mirar una página de datos y firmarla para decir, "esto es correcto". Como cada bloque se agrega a una cadena y depende del último, se crea una cadena de tal manera que cualquier manipulación de el historial de transacciones sería inmediatamente detectable: no puede cambiar el historial de la cadena de bloques, y eso es lo que hace que un trabajo de criptomonedas.

51% de ataque

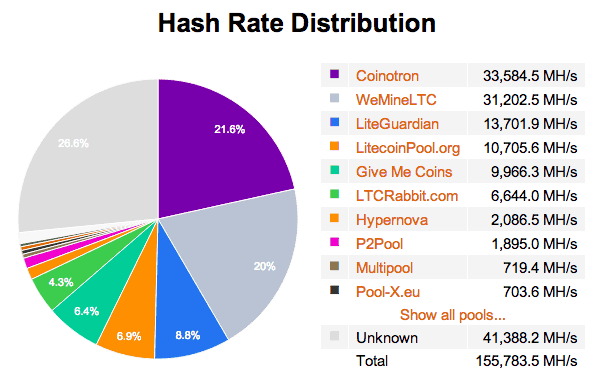

En cualquier momento, una red de criptomonedas tiene una tasa de hash dada, es decir, la potencia computacional total de todos los dispositivos que actualmente extraen esa moneda en particular. La mayor parte de este pastel de tasa de hash es propiedad de grupos mineros: un colectivo de usuarios que se han agrupado juntos su poder de hashing para aumentar sus posibilidades de encontrar el siguiente segmento del bloque cadena. Aquí hay un ejemplo para Litecoin (desde litecoinpool.org):

los 51% de ataque se llama así porque cualquiera que tome el 51% o más del poder de hashing total de la red puede comenzar a mentir sobre transacciones que ocurren en la red: pueden "gastar dos veces" las monedas que poseen mientras están en controlar. Sin embargo, tenga en cuenta que no pueden crear monedas de la nada: simplemente juegue con sus propias transacciones y reduzca la velocidad de otras. De cualquier manera, es un desastre.

Eso no quiere decir que cualquiera que tome el 51% del poder de hashing será necesariamente ataca una red al difundir información falsa: es probable que tengan una gran cantidad de eso de todos modos, hacer que la moneda colapse y destruya el valor es bastante perjudicial para ellos también. Es simplemente que ellos podría.

Muchos afirmarán que el ataque del 51% es en realidad un riesgo muy bajo; Sin embargo, muchas monedas más pequeñas ya han sido asesinadas innumerables veces antes. Es un riesgo muy real, particularmente para una moneda como Dogecoin Dogecoin: cómo un meme se convirtió en la tercera moneda digital más grande Lee mas que tiene en partes iguales a los que lo aman y a los que desprecian completamente al lindo perrito meme.

ASIC

ASIC - Aplicación de circuitos integrados específicos - Son máquinas hechas para hacer una cosa y hacerlo realmente bien. Los ASIC de Bitcoin ahora tienen muchas formas, pero todos ellos son mejores que una computadora normal para extraer Bitcoins por un factor de miles. Esto significa que minar usando una computadora normal es hacer pérdidas. Todavía puede intentar extraer Bitcoins hoy con su computadora diaria, pero pagará más en costos de electricidad de lo que recibiría en Bitcoins.

Litecoin (Cómo comenzar a extraer Litecoin Una guía completa para comenzar a minar Litecoin Lee mas ) apareció para resolver esto: cambió el algoritmo de hashing central utilizado para asegurar la cadena de bloques, por lo que Las mismas máquinas que se habían construido a propósito para extraer Bitcoins simplemente no funcionarían en la red Litecoin. Se decía que era "a prueba de ASIC", en particular debido a los altos requisitos de memoria del nuevo algoritmo Scrypt. Sin embargo, esto solo iba a funcionar durante mucho tiempo: en cualquier lugar donde se pueda ganar dinero, la gente encontrará exploits.

Los ASIC Scrypt existen, pero la generación actual no es mucho mejor en minería que las tarjetas gráficas de gama alta, y aún así usan un poco de energía. Además de la baja disponibilidad, todavía no son un problema grave. Pero los ASIC más grandes y mejores seguramente llegarán, probablemente para fines de este año.

La amenaza de estos ASIC es muy debatida, y no voy a pretender saber las respuestas. El consenso general es que incorporar ASIC a una red es bueno, pero solo después de cierto punto. Antes de ese momento, el objetivo es atraer a la mayor cantidad posible de personas a la moneda y hacer que la minería sea una posibilidad realista para cualquier persona que solo tenga una PC normal. Una vez que se establece el uso de la moneda, los ASIC pueden ayudar a quitar la carga y asegurar la red. Simplemente no en las primeras etapas, cuando mata a la comunidad.

Algunos simplemente se oponen a la idea de los ASIC y no se detendrán ante nada para evitar que se conviertan en realidad. Llevando la discusión al ciclo de vida temprano de monedas como Dogecoin, los ASIC presentan una posibilidad muy real de que alguien realizar un ataque del 51%: de repente, hay una gran cantidad de poder de hash disponible, que puede apuntar a una moneda pequeña y destruir eso. Por lo tanto, las discusiones se centran en formas de combatir o evitar que los ASIC trabajen con una moneda alternativa por completo.

Minería fusionada

El creador de Litecoin se reunió recientemente con el creador de Dogecoin (un derivado de Litecoin). Sugirió un enfoque de "minería fusionada". La producción minera se verificaría en ambas cadenas de bloques, como comprar un boleto de lotería válido en dos países. Los mineros podrían recibir tanto Litecoins como Dogecoins. En términos de poder de hash, significa que combinas el poder de la red Litecoin con el de la red Dogecoin, las dos monedas Scrypt más grandes de la actualidad. En teoría, esto proporcionaría una primera línea de defensa contra el 51% de los ataques para cualquier moneda, ya que ahora sería más difícil que nunca controlar tanto poder en la red.

Hay varios argumentos a favor y en contra de este movimiento, por lo que te dejaré lee sobre esos tu mismo. Sin embargo, el movimiento no tiene precedentes: Bitcoin ahora se puede combinar con Namecoin (NMC), aunque este último es un sistema DNS basado en P2P en lugar de una moneda criptográfica estricta. De hecho, si te registras en ManicMiner, ya puedes hacer una minería combinada simultáneamente con 5 diferentes monedas Scrypt, aunque las monedas adicionales son básicamente inútiles en términos de comercio de dólares valor.

Scrypt-N

También conocido como "factor N adaptativo", Scrypt-N es una modificación del algoritmo original de Scrypt que lo hace usar incrementalmente más memoria, ya que los ASIC están diseñados con una implementación específica de Scrypt en mente, y con un cantidad de memoria El próximo aumento en el factor N detiene el funcionamiento de los ASIC existentes. Vertcoin se construyó alrededor de esto, pero no hay nada que impida que otras monedas basadas en Scrypt adopten el algoritmo.

Miríada

Moneda miríada se le ocurrió una respuesta única al problema: usar todas Los algoritmos. El trabajo se divide en partes iguales entre no menos de 5 algoritmos de hashing diferentes, cada uno con su propia dificultad: puede extraerlo con un ASIC, una tarjeta gráfica o una CPU.

Horquilla dura

Un tenedor duro es lo que sucede cuando una moneda decide actualizar o cambiar el algoritmo central utilizado para extraer, o cambiar el software de billetera en el que se mantienen los saldos. El software actualizado funcionará como se espera y continuará por la cadena de bloques correcta, mientras que el software desactualizado (incluidas las billeteras de los usuarios finales) continuará funcionando con la bifurcación anterior. Sin embargo, los dos no son compatibles: si dos usuarios permanecen en la bifurcación anterior, pueden realizar transacciones, pero esas transacciones no se llevarán a la cadena de bloques actualizada.

Eventualmente, todos habrán cambiado, lo que significa que las transacciones en la bifurcación incorrecta se borrarán. Claramente, este es un estado de cosas confuso y desordenado, razón por la cual se deben evitar las horquillas duras a menos que sea absolutamente necesario, y se deben realizar todos los esfuerzos para difundir una actualización.

Espero que se sienta más seguro ahora para participar y comprender las discusiones sobre el futuro de las criptomonedas. Alternativamente, podría despotricar en los comentarios sobre cómo Bitcoin es solo un gran esquema piramidal o tan útil como el dinero Monopoly.

Credito de imagen: Llavero BTC Vía Flickr, ASICMart; Wikimedia

James tiene una licenciatura en Inteligencia Artificial y está certificado por CompTIA A + y Network +. Es el desarrollador principal de MakeUseOf, y pasa su tiempo libre jugando VR paintball y juegos de mesa. Ha estado construyendo computadoras desde que era un niño.