Anuncio

Merecido o no, Mac OS X (y ahora, supongo, MacOS Sierra) tiene una reputación de ser más seguro que Windows. Pero en 2016, ¿todavía se merece esa reputación? ¿Qué amenazas de seguridad existen para la plataforma Apple y cómo afectan a los usuarios?

La aparición inesperada de Ransomware en OS X

El ransomware existe desde hace más de diez años. El primer ejemplo documentado se encontró en Rusia entre los años 2005 y 2006. TROJ_CRYZIP.A Copió los archivos de la víctima en un archivo ZIP protegido por contraseñay eliminó los originales. La víctima tendría que pagar $ 300 para adquirir la contraseña necesaria para recuperarlos.

En los años que siguieron, el ransomware se extendió mucho más allá de las fronteras de Rusia, y ahora es una de las amenazas de seguridad más graves para las empresas y los consumidores. Cada año, se identifican miles de nuevas cepas, pero la mayoría de ellas aparentemente se han limitado a los sistemas operativos Windows y Android.

OS X simplemente no es atractivo para los desarrolladores de ransomware.

La razón principal de esto es probablemente los números fríos. Los números de cuota de mercado total para OS X son inferiores al 10%. Los usuarios corporativos, que son el objetivo de los distribuidores de ransomware debido a la percepción de que es más probable que paguen un rescate para recuperar archivos críticos para el negocio, usan OS X a una tasa aún más baja.

Como resultado, OS X simplemente no es un objetivo atractivo. Los usuarios de Mac representan una pequeña aguja en un gran pajar digital. Los esfuerzos dedicados a desarrollar y distribuir malware para OS X pueden utilizarse mejor para apuntar a usuarios de Windows, que son muchos.

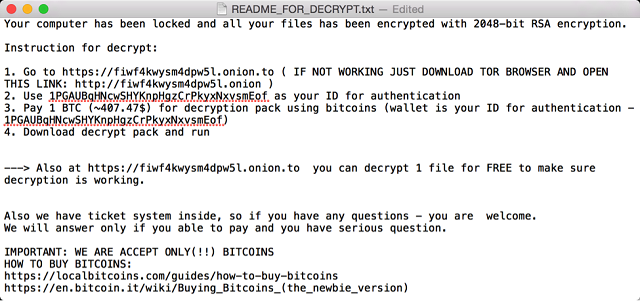

Pero hay excepciones. A principios de este año, un actor desconocido pudo emitir una actualización falsa para Transmission, un cliente BitTorrent muy popular, que era comprometido con la variante de ransomware KeRanger.

KeRanger fue el primer ransomware Mac viable. FileCoder fue técnicamente el primero, pero aún no estaba terminado cuando los investigadores de seguridad lo descubrieron.

Aunque representa un hito preocupante en la historia de la seguridad de OS X, en muchos aspectos fue una variante estándar de crypto-ransomware y actuó de manera muy similar a sus hermanos de Windows. Cifró archivos usando AES y mbedTLS, que es casi imposible de descifrar. KeRanger también exigió $ 400 en Bitcoin para la recuperación segura de los archivos del usuario, que es bastante estándar para el ransomware.

El hecho es que KeRanger no será el último ransomware de Mac. Parece inevitable que el ransomware futuro dirigido a la plataforma también use nuevas técnicas de infección. Los piratas informáticos se infiltrarán en las actualizaciones de aplicaciones establecidas y legítimas, y servirán ransomware de esa manera. Insertarán código malicioso en sitios web legítimos, como otro vector de ataque.

Esto pone una carga significativa de responsabilidad (y tal vez incluso responsabilidad) sobre los hombros de los desarrolladores de aplicaciones y operadores de sitios web.

El ransomware que se dirige a Windows se distribuye abrumadoramente a través de redes de spam. Los servidores y las cuentas zombis inundan Internet con miles de millones de correos electrónicos cargados con archivos adjuntos infectados. Por lo general, estos pueden ser documentos de Word cargados con macros maliciosas, pero a menudo también son archivos PDF y JavaScript.

Afortunadamente, ese modelo en particular no funciona para sistemas operativos de nicho (por falta de una palabra mejor) como OS X y Linux. Dado que ambos sistemas operativos tienen una cuota de mercado que se registra en un solo dígito (al menos, de acuerdo con NetMarketshare.com), dirigirse a ellos nunca será un uso eficiente de las redes de spam ganadas con esfuerzo.

Contagio: cuando Linux se resfría, Mac OS X estornuda

Aunque Mac OS X y Linux son sistemas operativos distintos, con diferencias tanto a nivel técnico como cultural, existen algunas similitudes significativas. Ambos comparten una herencia común de UNIX y son compatibles con POSIX. Muchos de los componentes que componen Linux también se pueden encontrar en Mac OS X.

Esta es una fortaleza. Las decisiones de diseño que informaron la creación de UNIX hace casi cuarenta años son fundamentalmente sólidas, y ha resultado en que ambos sistemas operativos sean conocidos por su fiabilidad y seguridad ¿Es Linux realmente tan seguro como crees que es?A menudo se promociona Linux como el sistema operativo más seguro al que puede acceder, pero ¿es realmente así? Echemos un vistazo a los diferentes aspectos de la seguridad informática de Linux. Lee mas .

Pero también hay inconvenientes. Cuando se encuentra un problema de seguridad en uno de los componentes comunes, ambas plataformas se ven afectadas. El ejemplo más ampliamente reconocido de esto fue Neurosis de guerra, que se divulgó por primera vez el 24th de septiembre de 2014 por el investigador de seguridad francés Stephane Chazelas.

Shellshock era una vulnerabilidad de seguridad en el shell BASH ¿Peor que sangrado? Conozca ShellShock: una nueva amenaza de seguridad para OS X y Linux Lee mas , causado por una falla en cómo manejaba las variables de entorno. Cuando se ejecutó, permitió que un tercero malintencionado ejecutara sus propios comandos BASH arbitrarios. Si el sistema vulnerable se ejecutara como root, el daño podría ser aún más significativo.

Los piratas informáticos y los distribuidores de malware utilizaron Shellshock como precursor de nuevos ataques. Tomarían el control de una máquina, y luego lanzar ataques DDOS ¿Qué es un ataque DDoS? [MakeUseOf explica]El término DDoS pasa desapercibido cada vez que el ciberactivismo levanta su cabeza en masa. Este tipo de ataques son titulares internacionales debido a múltiples razones. Los problemas que impulsan esos ataques DDoS son a menudo controvertidos o altamente ... Lee mas , o enviar grandes volúmenes de spam y otras acciones indeseables.

Esto fue (o tal vez, es; decenas de miles de máquinas permanecen sin parches y aún vulnerables), un problema grave. Debido a que BASH es una característica común entre Linux y OS X, significa que ambos sistemas estaban infectados.

Esta es una tendencia que ha surgido con muchos de los componentes de código abierto que se encuentran en OS X. Afortunadamente, Apple es notablemente diligente en lo que respecta a la remediación, y las soluciones se lanzan normalmente a los consumidores en cualquier lugar entre unas pocas horas después de la divulgación, hasta unos pocos días.

El elemento social todavía se aplica a los usuarios de Mac

Cuando uno observa problemas en la seguridad informática y de la información, puede ser fácil distraerse con los detalles técnicos y perderse el panorama general. Shellshock y Heartbleed fueron capaces de atraer grandes cantidades de atención de los medios no solo por la amenaza que representaban, sino porque ambos eran técnicamente bastante ingeniosos.

Pero la gente se olvida del elemento humano en la seguridad.

De acuerdo con la Índice de inteligencia de seguridad cibernética de IBM Security Services 2014, que analiza minuciosamente los datos de seguridad cibernética de casi 1,000 clientes de IBM Security Services, el error humano es responsable del 95% de todas las infracciones. Lo que cae bajo el paraguas del "error humano" varía desde caer en un ataque de ingeniería social, hasta hacer clic en un correo electrónico no deseado.

Los usuarios de Mac no son inmunes a cometer errores, y no son invulnerables a los ataques cuidadosamente diseñados para explotar el elemento humano.

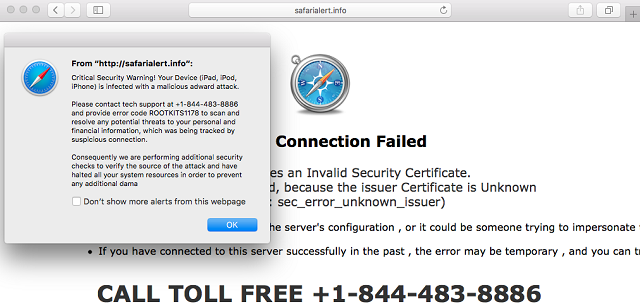

A finales del año pasado, MalwareBytes informó sobre una estafa de soporte técnico dirigida a usuarios de Mac. En muchos aspectos, fue una estafa de soporte técnico estándar, los gustos de los que hemos informado anteriormente Anatomía de una estafa: se examinó la estafa "Soporte técnico de Windows"Están constantemente al acecho: estafadores de llamadas en frío que dicen ser del "Soporte técnico de Windows". Fuimos atacados por uno de estos estafadores y esto es lo que sucedió. Lee mas . El principal "embudo" para las víctimas fue un sitio web que advirtió al usuario que su computadora estaba inundada de virus y errores. Para agregar una apariencia de legitimidad, el sitio incluso estaba alojado en un nombre de dominio similar al oficial de Apple, y tenía un número gratuito para que las víctimas llamaran.

Ha habido una serie de ejemplos documentados de ataques de phishing que apuntan a usuarios enredados en el ecosistema de Apple. La gran mayoría de estos apuntan a cuentas de iTunes e iCloud. El primero es muy apreciado por los atacantes que los usarán para comprar aplicaciones, música y películas en la tarjeta de crédito de la víctima.

Este último puede ser explotado como precursor de otro ataque. Ex redactor de personal senior con cable Mat Honan experimentó esto en 2012, cuando un atacante obtuvo acceso a su cuenta de iCloud y borró remotamente los datos en su iPhone, iPad y MacBook.

Evaluación del estado de la seguridad de Mac

Al comienzo de este artículo, pregunté si la reputación de seguridad de Mac OS X aún se merecía. Todavía creo que ese es el caso. Hay amenazas por supuesto que hay Aumenta el malware dirigido a Apple: esto es lo que debe tener en cuenta en 2016El hardware de Apple ya no es un refugio seguro contra piratas informáticos, malware, ransomware y otras amenazas cibernéticas. El primer semestre de 2016 demuestra que sin las precauciones adecuadas, sus dispositivos pueden convertirse en riesgos ... Lee mas - pero son mucho menos prolíficos que los de Windows.

Pero debería agregar una advertencia. Los riesgos que existen son quizás más peligrosos que los que existen para Windows, simplemente porque el atacante tiene que hacer un mayor esfuerzo para infectar una máquina.

Es fácil detectar el malware cuando se le presenta como un correo electrónico no deseado lleno de errores ortográficos y editores de gramática, y de un remitente que no reconoce. ¿Cuándo es como una actualización para una aplicación que conoces, usas y en la que confías? Eso es diferente.

¿Has experimentado malware dirigido a Mac o iOS, o has sido víctima de una estafa dirigida a usuarios de Apple? ¡Cuéntanoslo en los comentarios!

Matthew Hughes es un desarrollador y escritor de software de Liverpool, Inglaterra. Raramente se lo encuentra sin una taza de café negro fuerte en la mano y adora absolutamente su Macbook Pro y su cámara. Puedes leer su blog en http://www.matthewhughes.co.uk y síguelo en twitter en @matthewhughes.