Anuncio

El número de su tarjeta SIM es una puerta de entrada para los delincuentes implacables. Con algo tan simple como una cadena de dígitos, los piratas informáticos pueden agotar rápidamente su cuenta bancaria.

¿Quieres saber la parte más aterradora? Los ciberdelincuentes ni siquiera necesitan robar su teléfono para obtener acceso a su número e información personal. Esta tendencia reciente en la piratería se conoce como intercambio de tarjetas SIM.

Echemos un vistazo más de cerca a qué es el intercambio de tarjetas SIM y cómo puede evitarlo.

¿Cómo funciona una tarjeta SIM?

Antes de sumergirnos en el meollo del fraude de intercambio de SIM, necesitará saber cómo funciona una tarjeta SIM. ¿Recuerdas cuando compraste tu último teléfono? Es posible que haya notado que uno de los representantes de su operador cambió su tarjeta SIM de su teléfono anterior al nuevo.

Lo creas o no, ese pequeño chip en tu teléfono almacena toda la información esencial de tu cuenta. Cuando su número ICCID de 20 dígitos cae en manos de un delincuente experto, tiene problemas.

¿Qué es la estafa de intercambio de tarjetas SIM?

El intercambio de tarjetas SIM implica muchos engaños y engaños. Los piratas informáticos se ponen en contacto con sus proveedores de servicios y esperan hablar con un empleado especialmente confiable. Te suplantarán para obtener lo que quieren: los datos de tu tarjeta SIM.

Si su estafa es exitosa, los datos de su tarjeta SIM se transferirán a la tarjeta SIM del criminal. No, no están interesados en sus mensajes de texto o llamadas telefónicas de sus amigos; se centran en recibir mensajes de autenticación de dos factores (2FA) de cuentas que contienen su valiosa información.

La mayoría de los bancos requieren 2FA cuando inicia sesión en su cuenta en línea. Pero en lugar de ingresar la contraseña de un solo uso (OTP) recibida a través de SMS, el hacker sí lo hace.

Consejos para protegerse del intercambio de tarjetas SIM

Si bien no hay mucho que pueda hacer una vez que un pirata informático obtiene la información de su tarjeta SIM, todavía hay métodos que puede usar para evitar que suceda. Estas son algunas de las formas más efectivas para detener a los hackers:

1. Cambie su método 2FA

Recibir su 2FA a través de mensajes de texto es conveniente y todo, pero solo puede empeorar su situación cuando es víctima del intercambio de la tarjeta SIM.

Optar por usar un aplicación autenticadora Las 5 mejores alternativas al autenticador de GooglePara mejorar la seguridad de sus cuentas en línea, necesitará una buena aplicación de autenticación de dos factores para generar los códigos de acceso. ¿Crees que Google Authenticator es el único juego en la ciudad? Aquí hay cinco alternativas. Lee mas como Authy o Google Authenticator asocia su OTP con su teléfono real, en lugar de su número de teléfono. Simplemente conecte la aplicación a sus cuentas más importantes y en su lugar recibirá sus códigos de seguridad a través de la aplicación.

2. Configure un PIN con su operador de telefonía móvil

Agregar un PIN a su cuenta hace que sea más difícil para un hacker obtener acceso a él. Un intercambiador de SIM deberá proporcionar su PIN o contraseña secreta cuando intente realizar cambios en su cuenta, y por eso es tan importante tener uno.

Afortunadamente, puede agregar un PIN a su cuenta visitando el sitio web de su operador.

Si es cliente de Verizon, debe tener un PIN. Para editar o agregar un PIN a su cuenta, inicie sesión en la página de administración de PIN de su cuenta Verizon. Después de determinar su PIN, vuelva a escribirlo y luego presione Enviar.

Para crear un PIN en T-Mobile, inicie sesión en su cuenta My T-Mobile. Tendrás que elegir un método de verificación y presionar Seleccione. Una vez que esto esté completo, ingrese su código PIN y haga clic en próximo para confirmar.

Con AT&T, puede agregar un código de acceso a su cuenta iniciando sesión y accediendo a su Perfil. Debajo Código de acceso inalámbrico, golpear Administrar seguridad adicional. Al hacer clic en la casilla de verificación, deberá proporcionar un código de acceso cuando realice cambios importantes.

Puede agregar un PIN desde el sitio web de Sprint iniciando sesión en su cuenta y seleccionando Mi sprint. Hacer clic Perfil y seguridad, luego ubique el Informacion de seguridad sección. Simplemente agregue o edite su PIN y presione Salvar.

3. Separe su número de teléfono de sus cuentas

¿Alguna vez ha usado su teléfono para cambiar su contraseña? Cuando los piratas informáticos roban los datos de su tarjeta SIM, también pueden hacerlo.

Una vez que los piratas informáticos lo hayan bloqueado de sus propias cuentas, recopilarán tanta información como puedan. Los delincuentes no dudarán en sacar dinero de su cuenta bancaria, o peor aún, vender su información personal en la web oscura.

Eliminar su número de teléfono de sus cuentas en línea más importantes puede ahorrarle el dolor de cabeza de preocuparse por un intercambio de tarjeta SIM. Si debe tener un número de teléfono asociado a su cuenta, obtenga un Número de VoIP con Google Voice Cómo hacer un teléfono VoIP con Google VoiceCon Google Voice, puede convertir cualquier teléfono inactivo en un teléfono VoIP totalmente funcional de forma gratuita. Aquí está todo lo que necesita saber para comenzar. Lee mas en lugar.

Para eliminar su número de teléfono de Google, inicie sesión en el Cuenta Google página y dirígete a Información personal sección. Si ve su número de teléfono, asegúrese de eliminarlo.

En el Seguridad sección, desplácese hacia abajo y elimine su número de teléfono de Formas en que podemos verificar que eres tú opción.

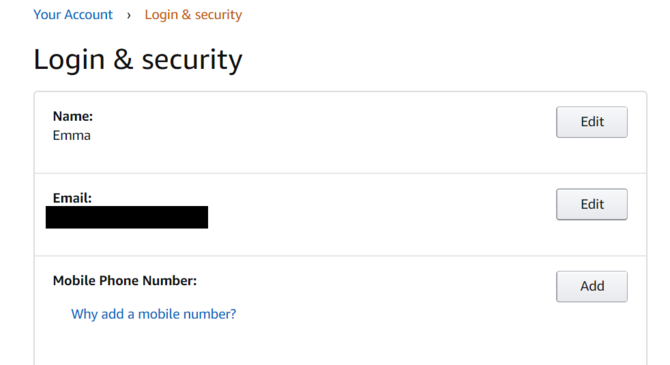

Para Amazon, haga clic en Su cuentay luego navegue hasta Inicio de sesión y seguridad. Borre su número de teléfono o agregue un número de VoIP desde allí.

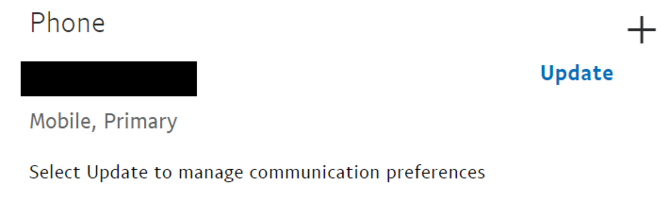

También puede borrar su número de teléfono de PayPal haciendo clic en el ícono de ajustes en la esquina de la página web. Bajo la Teléfono sección, elige cambiar tu número.

También debe borrar su número de teléfono en los principales sitios de redes sociales, minoristas en línea y especialmente en su cuenta bancaria en línea.

4. Usar mensajería cifrada

Los SMS no son compatibles con el cifrado, lo que significa que los piratas informáticos pueden espiar fácilmente sus mensajes y robar sus códigos 2FA. El uso de una aplicación de mensajería cifrada como iMessage, Signal o WhatsApp puede evitar hackers entrometidos.

5. Cuidado con las estafas de phishing

Siempre debe eliminar correos electrónicos incompletos que soliciten su información personal. Los bancos y otras instituciones nunca solicitarán información confidencial por correo electrónico. Este tipo de correos electrónicos siempre son el resultado de un hacker que intenta robar su información.

Obtenga más información en nuestro artículo sobre ataques de phishing y cómo evitarlos ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores?Nunca he sido fanático de la pesca, yo mismo. Esto se debe principalmente a una expedición temprana en la que mi primo logró atrapar dos peces mientras yo pescaba zip. Similar a la pesca en la vida real, las estafas de phishing no son ... Lee mas .

¿Eres una víctima del intercambio de SIM?

Muchas víctimas no se dan cuenta de que han sido intercambiadas SIM hasta que es demasiado tarde. La mayor señal de advertencia del fraude es la pérdida de la recepción celular.

En primer lugar, algunos bancos y operadores de telefonía móvil tienen medidas de seguridad que impiden el intercambio de tarjetas SIM. Su proveedor puede informarle si su tarjeta SIM ha sido reemitida, mientras que los bancos generalmente le enviarán una alerta si detecta actividad inusual en su cuenta.

Tener su número de móvil adjunto a sus cuentas simplifica el inicio de sesión. Sin embargo, no siempre puede contar con que su número de teléfono se mantenga seguro para siempre. El intercambio de la tarjeta SIM representa una gran amenaza para garantizar su privacidad.

Esté atento a los correos electrónicos de phishing, ya que responder esas preguntas maliciosas puede facilitar el trabajo de un hacker. ¿No sabes cómo es un correo electrónico de phishing? Puede encontrar más información en nuestro artículo sobre cómo detectar un correo electrónico de phishing.

Y recuerde, el intercambio de SIM no es la única forma su tarjeta SIM puede ser hackeada 2 maneras en que su tarjeta SIM puede ser hackeada (y cómo protegerla)¡Su tarjeta SIM es un riesgo de seguridad! Así es como se pueden hackear las tarjetas SIM y qué puede hacer para proteger su teléfono y sus contactos. Lee mas .

Haber de imagen: VitalikRadko /Depositphotos

Emma es una escritora de tecnología independiente que siente pasión por todo lo geek. Sus intereses incluyen la última tecnología, videojuegos retro y PC personalizadas.