Anuncio

Con La glamourización de Hollywood de la piratería Cómo Hollywood glamouriza la piratería, y por qué esto está profundamente mal [Opinión]¿Qué pasaría si pudieras hackear el sistema informático de tu escuela y "modificar" tu registro de asistencia? Eso se logró en la película de 1986 Ferris Bueller's Day Off, nuevamente con Matthew Broderick. ¿Y si pudieras hackear ... Lee mas , es fácil pensar en los grupos de hackers como una especie de revolucionarios románticos de la trastienda. Pero, ¿quiénes son realmente, qué representan y qué ataques han llevado a cabo en el pasado?

Vemos las historias cada semana de algunos intrépido hacker 10 de los hackers más famosos y mejores del mundo (y sus historias fascinantes)Piratas informáticos de sombrero blanco versus piratas informáticos de sombrero negro. Aquí están los mejores y más famosos hackers de la historia y lo que están haciendo hoy. Lee mas o grupo de hackers causando estragos con sus conocimientos técnicos. Bancos despojados de millones

gracias a algún malware críptico o pirateado documentos filtrados de un cuerpo multinacional. Esto es sin mencionar los millones de sitios web pequeños e inocentes (y mas siniestro) Cuentas de Twitter que se desconectan. Los ejemplos siguen y siguen. Pero cuando lo analizas, una buena parte de los principales ataques a menudo se pueden atribuir a algunos grupos de hackers prominentes.Echemos un vistazo a algunos de estos grupos y lo que los motiva.

Anónimo: descentralizado pero unido

Con mucho, el grupo de hackers más conocido y publicitado es Anónimo. Esta es una red subterránea internacional de "hacktivistas" casi anarquistas que surgió de 4Chan, el controvertido tablón de anuncios basado en imágenes. El colectivo es conocido por el público desde 2008 cuando lanzó un video de YouTube (arriba) que establece el tono de lo que está por venir. Fue en este video que se pronunció por primera vez el posible lema del grupo.

El conocimiento es libre. Somos anónimos. Somos legión. Nosotros no perdonamos. No olvidamos. Esperanos.

En su primera entrevista desde que se convirtió en informante del FBI, ex miembro anónimo Héctor Monsegur explica “Anónimo es una idea. Una idea en la que todos podríamos ser anónimos ...Todos podríamos trabajar juntos como una multitud, unidos, podríamos levantarnos y luchar contra la opresión ”.

Desde entonces, el misterioso grupo ha lanzado numerosos ataques contra los sitios web de los departamentos gubernamentales, políticos, multinacionales, el Iglesia de cienciologiay cientos de cuentas de Twitter de ISIS (para nombrar sólo unos pocos). Sin embargo, es importante tener en cuenta que debido a que Anonmyous está completamente descentralizado, no existe un "liderazgo" específico que encabece estas campañas. La mayoría de los ataques consistirán en individuos completamente diferentes que incluso podrían estar trabajando para sus propios fines individuales.

Una de las campañas de mayor alcance del grupo fue la ataque lanzado contra PayPal, VISA y Mastercard (Operación Avenge Assange) en respuesta a la correa que colgaba del cuello de Wikileaks.

En efecto, Wikileaks fue - y todavía lo es — depende de donaciones para mantenerse a flote. El gobierno de los Estados Unidos movilizó planes para hacer que estas donaciones sean casi imposibles, estrangulando así la capacidad del sitio web para permanecer en funcionamiento. A Anonymous no le gustó este movimiento, así que lo contrarrestó haciendo un uso (muy) efectivo del Cañón de iones de órbita baja (LOIC) herramienta. Esta herramienta permitió a casi cualquier persona ayudar con los ataques de Denegación de Servicio (DDOS) en estos gigantescos sitios web, dejándolos temporalmente de rodillas, y perdiendo a las compañías millones de dólares en el proceso.

Después del discutible "éxito" de este ataque, Anónimo comenzó a operar en una esfera mucho más política, atacando a los carteles mexicanos de la droga (que falló), sitios web vinculado con la pornografía infantil y Sitios web del gobierno israelí (en respuesta a sus ataques a Palestina).

La forma en que Anonymous lanza estos ataques se ha convertido casi en una tradición para el grupo: el ataque DDOS. Aquí es donde el servidor de un sitio web se inunda con tantos datos (paquetes) que no puede manejar la presión. En general, el sitio se desconecta hasta que llegan algunos técnicos para solucionar el problema, o hasta que Anonymous cese el bombardeo. En su fantástico Neoyorquino pieza sobre Anónimo, David Kushner cita al ex Anon Enfoque militar de Christopher Doyon a los ataques DDOS del grupo:

PLF: ATENCIÓN: Todos los que apoyan al PLF o nos consideran sus amigos, o que se preocupan por derrotar al mal y proteger a los inocentes: Operation Peace Camp está EN VIVO y hay una acción en marcha. OBJETIVO: www.co.santa-cruz.ca.us. Fuego a discreción. Repita: ¡FUEGO!

Sin embargo, las tácticas de Anónimo van más allá de estos ataques DDOS "tradicionales". En 2011, la atención de Anónimo se dirigió a Túnez (Operación Túnez). Usando los contactos y habilidades a su disposición, el grupo aseguró que la revolución ocurriera en el las calles recibieron una amplia cobertura mediática, piratearon sitios web del gobierno y distribuyeron "paquetes de atención" a manifestantes Desde entonces, estos paquetes de atención se han distribuido en varias manifestaciones en todo el mundo, ofreciendo guiones que pueden usarse para evitar la intercepción del gobierno, entre otras cosas que un revolucionario puede necesitar.

En términos de la general objetivos de Anónimo, estos se describieron con bastante claridad en un declaración publicitando la Operación Avenge Assange. Si el grupo está logrando alcanzar estos objetivos de la manera correcta o incorrecta está abierto a debate, pero ciertamente está a un paso del ‘haciéndolo por el LULZ‘Enfoque que muchas personas asocian con otros actos de desobediencia civil.

Si bien no tenemos mucha afiliación con WikiLeaks, luchamos por los mismos motivos. Queremos transparencia y contrarrestamos la censura ...Es por eso que tenemos la intención de utilizar nuestros recursos para crear conciencia, atacar a los que están en contra y apoyar a quienes están ayudando a llevar nuestro mundo a la libertad y la democracia.

Ejército electrónico sirio (SEA): apoyo a Bashar al-Assad

Sin embargo, no todos los hackers están luchando por más ideales liberales de izquierda. En 2012, Anonymous y el Ejército Electrónico Sirio comenzaron a intercambiar ataques y amenazas, que condujeron a Anonymous ‘declarando la guerra cibernética‘En el MAR (ver el video anterior, y el La respuesta de SEA aquí)

Desde 2011, el SEA altamente activo ha estado actuando en apoyo de El régimen sirio del presidente Bashar al-Assad. Lógicamente por lo tanto, A menudo se ve a la SEA atacando a los medios de comunicación occidentales que publican mensajes antisirios. Los estudiantes universitarios (afirmaron tener conexiones con Grupo militante islamista con base en el Líbano Hezbolá) Detrás de estos ataques han ganado cierto respeto las empresas de seguridad en línea después de piratear cientos de sitios web. Los objetivos prominentes incluyen el New York Times, CBCy The Washington Post, haciendo que muchos sean profundamente preocupado por los motivos políticos Detrás del grupo.

Mediante el uso de malware, ataques DDOS, desfiguración, spam y phishing, el equipo patriótico ha sido prolífico tanto en ataques como en bromas. En el lado más claro del espectro, cuando el grupo pirateó la cuenta de Twitter de BBC Weather, no se hizo mucho daño:

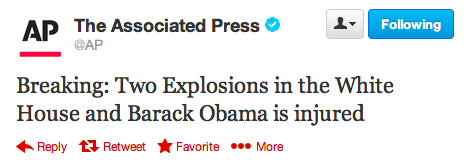

En el lado oscuro, el grupo es conocido por usar ataques de phishing para obtener credenciales de inicio de sesión en cuentas de Gmail, perfiles de redes sociales y más. En 23 de abril de 2013 tSu enfoque condujo a un engaño de Twitter de la cuenta de la agencia de noticias Associated Press. Se afirmó falsamente que había ocurrido una explosión en la Casa Blanca, con el presidente Obama herido en la explosión. Una broma inofensiva a primera vista, pero en realidad, esto condujo a una Caída de $ 136 mil millones en el Índice S&P 500 durante un período de alrededor de 2 minutos.

Para profundizar aún más en la madriguera del conejo, el SEA también se ha relacionado con hacerse pasar por mujeres que apoyan a los rebeldes sirios para robar planes de guerra para usar en el conflicto actual del país, lo que lleva a la muerte de una gran cantidad de rebeldes.

Chaos Computer Club (CCC): revelando fallas de seguridad

Es importante comprender que no todos los grupos de piratas informáticos insisten en utilizar medidas casi exclusivamente ilegales para expresar su opinión. Un ejemplo de ello es el Chaos Computer Club. En lo que respecta a los grupos de hackers europeos, no son más grandes que los CCC. que actualmente cuenta con más de 3000 miembros. Desde su inicio en Berlín a principios de la década de 1980, el grupo ha estado impulsando su marca personal de ética liberal donde sea posible.

Esto comenzó cuando el CCC robó 134,000 marcos alemanes de un banco en Hamburgo aprovechando que está en línea Bildschirmtext página, solo para devolver el dinero al día siguiente para resaltar fallas de seguridad en los sistemas.

Como se mencionó, la mayoría de los ataques del grupo, a diferencia de otros grupos de hackers, han sido principalmente (pero no siempre) legal. En su entrevista con OWNI, Andy Müller-Maguhn, uno de los primeros miembros del CCC, explica ese "necesitábamos muchos expertos legales para que nos asesoraran sobre lo que podríamos o no podríamos piratear, y para ayudarnos a distinguir entre actividades legales y áreas grises de legalidad ”. Este enfoque más benévolo para la piratería tiene, según Müller-Maguhn, conducir a que el CCC se convierta "Una entidad aceptada y reconocida porque ha trabajado para educar al público sobre tecnología desde la década de 1980".

Prácticamente todo lo que involucra el CCC proviene de un profundo deseo de llamar la atención sobre el mal uso de – y fallas de seguridad en – La tecnología en la que tanto nosotros como nuestros gobiernos confiamos. Esto suele ir acompañado de una gran cobertura mediática, lo que garantiza que cualquier conocimiento descubierto llegue a la mayor audiencia posible.

A raíz de las revelaciones de Snowden, el entusiasmo del grupo se disparó, particularmente cuando el debate se centró en la vigilancia masiva, que es donde se centra su nuevo enfoque.

Tiene que haber consecuencias. El trabajo de los servicios de inteligencia debe ser revisado, al igual que su derecho a existir. Si es necesario, sus objetivos y métodos deberán redefinirse. …Tenemos que pensar en cómo se procesan estos datos [compartidos] y dónde se les puede permitir que resurjan. Y este no es solo el desafío para 2015, sino también para los próximos 10 años.

Miembro de CCC Falk Garbsch (a través de corriente continua)

Como algunos ejemplos de sus hazañas, en los primeros días de la CCC, podría esperar ver al grupo protestando contra pruebas nucleares francesas, robando dinero vivir en TV utilizando fallas en el ActiveX de Microsoft tecnología (1996) y rompiendo el algoritmo de cifrado COMP128 de una tarjeta de cliente GSM, permitiendo desconcertantemente clonar la tarjeta (1998).

Más recientemente, en 2008, el CCC destacó fallas importantes en un troyano federal que el gobierno alemán estaba usando en ese momento. Se alegaba que esta tecnología contravenía el fallo del Tribunal Constitucional con algunos de sus defectos que se discuten en el grupo comunicado de prensa sobre el tema:

El malware no solo puede extraer datos íntimos, sino que también ofrece un control remoto o una funcionalidad de puerta trasera para cargar y ejecutar otros programas arbitrarios. Las fallas significativas de diseño e implementación hacen que toda la funcionalidad esté disponible para cualquier persona en Internet.

Sin embargo, las campañas de la CCC no fueron de este tipo. Uno de sus primeros proyectos involucrados venta de código fuente obtenido ilegalmente desde sistemas corporativos y gubernamentales de EE. UU., directamente a la KGB soviética, junto con una serie de otros proyectos menos polémicos.

En algunos casos, "Arcade" fue el el espectáculo de luces más grande del mundo organizado por el Chaos Computer Club. El colectivo también dirige un programa de radio semanal (Alemán), organiza un evento anual de Pascua basado en un taller llamado Easterhegg, y organiza la reunión anual de hackers más grande de Europa, el Congreso de comunicación del caos.

Tarh Andishan: la respuesta de Irán a Stuxnet

Hasta ahora, los ataques mencionados anteriormente rara vez, si alguna vez, han amenazado a millones de ciudadanos del mundo con un peligro inmenso. Sin embargo, en los últimos años, esta tendencia ha dado un giro radical con la llegada de Tarh Andishan y su incesante búsqueda del control sobre sistemas y tecnología de gran importancia.

Con un estimado de 20 miembros, la mayoría de los cuales supuestamente residen en Teherán, Irán (junto con otros miembros de la periferia de todo el mundo), Tarh Andishan muestra lo que puede ser un grupo de hackers verdaderamente sofisticado capaz de.

Enfurecido por una red informática muy dañada gracias a un Ataque de gusano Stuxnet (supuestamente creado por Estados Unidos e Israel), el gobierno iraní intensificó drásticamente sus esfuerzos de guerra cibernética, y Tahr Andishan— sentido 'innovadores’En farsi — nació.

Mediante el uso de sistemas automatizados de propagación similares a gusanos, puertas traseras, inyección SQL, junto con otras tácticas de alto calibre, este grupo ha lanzado un gran número de ataques a agencias prominentes, sistemas gubernamentales y militares, y empresas privadas en todo el mundo bajo lo que se ha denominado "Operación Cleaver".

Según la firma de seguridad Cylance, Operation Cleaver apuntó a 16 países, y sugiere que "un ha surgido un nuevo poder cibernético global; uno que ya ha comprometido algunas de las infraestructuras más críticas del mundo ", incluidos los servidores de la Marina de los EE. UU., los sistemas detrás de una serie de empresas, hospitales y universidades líderes a nivel mundial.

El año pasado, el fundador de Cylance. Stuart McClure declaró en un entrevista con los TechTimes ese "No están buscando tarjetas de crédito o diseños de microchips, están fortaleciendo su control sobre docenas de redes que, si están paralizadas, afectarían la vida de miles de millones de personas ...Hace más de dos años, los iraníes desplegaron el malware Shamoon en Saudi Aramco, el ataque más destructivo contra una red corporativa hasta la fecha, destruyendo digitalmente las tres cuartas partes de las PC de Aramco ".

Como un ejemplo más doméstico del alcance del grupo de hackers, este colectivo también ha ganado Acceso completo a las puertas de las aerolíneas y a los sistemas de seguridad., dando al grupo el máximo control sobre las credenciales de pasajero / puerta. Estos ejemplos son solo algunos entre muchos, mencionados en el informe de Cylance sobre Tarh Andishan (PDF). El informe afirma que la mayoría de sus hallazgos se han dejado de lado debido al "grave riesgo para la seguridad física del mundo". que el grupo ahora supuestamente plantea.

La complejidad y las horribles posibilidades de las empresas de Tarh Andishan sugieren que se trata de un hacker patrocinado por el estado. colectivo, con (hasta el momento) sin objetivos o ambiciones claras, pero con una capacidad aterradora para comprometer incluso los sistemas más seguros.

Esto es sólo la punta del iceberg

Estos cuatro ejemplos son solo la punta del iceberg cuando se trata de grupos de hackers. Desde Escuadrón Lagarto a APT28, la red está inundada de grupos que buscan comprometer los sistemas, ya sea con fines políticos o simplemente para los lulz. Sin embargo, solo unos pocos son los responsables de una buena parte de los ataques más publicitados que vemos en los medios. Si estamos de acuerdo con su enfoque o no ¿Cuál es la diferencia entre un buen hacker y un mal hacker? [Opinión]De vez en cuando, escuchamos algo en las noticias sobre piratas informáticos que eliminan sitios, explotan un multitud de programas, o amenazando con abrirse paso en áreas de alta seguridad donde No debería pertenecer. Pero si... Lee mas , sus capacidades son a veces impactantes y casi siempre impresionantes. Sin embargo, la "cultura hacker" no es algo que va a desaparecer, y solo podemos esperar ver más de este tipo de actividad en el futuro, y se volverá cada vez más sofisticada a medida que pase el tiempo en.

Todo lo que podemos hacer es esperar que sus resultados negativos de alguna manera se mantengan al mínimo.

¿Qué opinas de este tipo de actividad en línea? ¿Es un aspecto inevitable de la tecnología moderna, o es algo que nosotros tener para reprimir?

Credito de imagen: Anónimo en la operación Goya por Gaelx a través de Flickr

Rob Nightingale es licenciado en Filosofía por la Universidad de York, Reino Unido. Ha trabajado como gerente y consultor de redes sociales durante más de cinco años, mientras daba talleres en varios países. Durante los últimos dos años, Rob también ha sido escritor de tecnología, y es el Gerente de Redes Sociales y Editor de Boletines de MakeUseOf. Por lo general, lo encontrarás viajando por...