Anuncio publicitario

Hace dos años, nunca pensé que tendría la necesidad de bloquear mi identidad mientras usaba Internet. En serio, pensé que el uso anónimo de Internet era solo para piratas informáticos, delincuentes y, en general, personas que no estaban tramando nada bueno.

Hace dos años, nunca pensé que tendría la necesidad de bloquear mi identidad mientras usaba Internet. En serio, pensé que el uso anónimo de Internet era solo para piratas informáticos, delincuentes y, en general, personas que no estaban tramando nada bueno.

En realidad, existen muchas razones legítimas por las que no querría que se adjuntara información de identificación a los mensajes que le está enviando a alguien, o por qué desea evitar que las personas que interceptan su tráfico determinen la dirección IP o la ubicación de la computadora en la que está navegando por Internet de.

Hace dos años, contraté a un tipo que vive en China para que me hiciera periodismo de investigación práctico. No es fácil para los periodistas en China, con un gobierno que toma medidas enérgicas contra cualquiera que pueda estar enviando información sobre el Partido Comunista o sus actividades fuera del país. Este periodista estaba dispuesto a aceptar los riesgos, pero ambos sabíamos que tendríamos que poner algunas protecciones en su lugar.

En 2011, escribí sobre uno de los servicios de correo electrónico anónimo y encriptado que usamos llamado VaultletMail Intercambie correos electrónicos seguros y cifrados con VaultletSuiteMientras trabajaba en la redacción de aplicaciones para mi sitio, me encontré con un reportero que estaba en un país con una dictadura muy rígida. Salí en busca de una solución gratuita que ... Lee mas . Para los correos electrónicos muy confidenciales, los empaquetaba en un archivo y luego cifrar ese archivo Las 5 mejores formas de cifrar archivos de forma rápida y sencilla antes de enviarlos por correo electrónico [Windows]A principios de este año, me enfrenté a una situación en la que tenía un escritor trabajando para mí en el extranjero en China, donde ambos estábamos seguros de que todas nuestras comunicaciones por correo electrónico estaban siendo monitoreadas. I... Lee mas utilizando una de una variedad de herramientas.

Pero siempre existió el temor de que el gobierno lo interceptara y averiguara mi identidad, o peor aún, la suya. Una vez que contraté a un segundo corresponsal en Malasia, me di cuenta de que la necesidad de proteger las comunicaciones era fundamental. Así que salí en busca de una capa adicional de protección y descubrí TorBOX.

Protegiendo su identidad

Hace unos años, tuve un amigo que construyó uno de estos sistemas VM él mismo. Podía enviar correos electrónicos desde una IP completamente diferente a la de Inglaterra, y yo estaba locamente celoso. Realmente nunca tuve la necesidad de hacer algo así, pero aún así, fue genial.

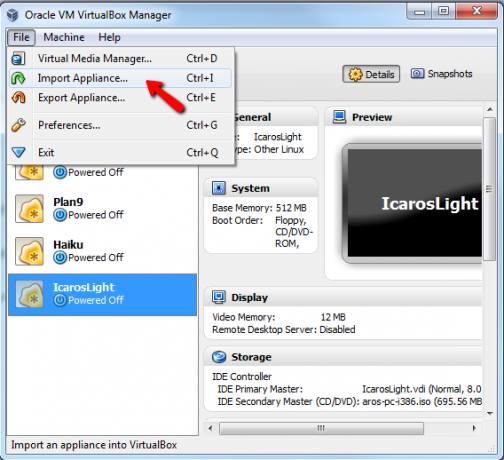

Ahora, me he encontrado con una necesidad legítima de hacer que mi tráfico parezca provenir de algún otro país que no sea EE. UU., O al menos de algún otro lugar que no sea el noreste. Con TorBOX, no necesita esas habilidades de programación de caminar sobre el agua. Todo lo que necesita hacer es instalar la puerta de enlace y la estación de trabajo. Simplemente descargue ambos y luego use el "Importar dispositivo" herramienta en VirtualBox para cargar las dos VM.

Cuando importe, verá todos los detalles del sistema preconfigurado. Los desarrolladores aconsejan no reinicializar las direcciones MAC. No sé por qué, simplemente no lo haga.

Una vez que los importe ambos, los verá aparecer en su lista de Máquinas Virtuales. Primero inicie TorBOX Gateway y luego la estación de trabajo.

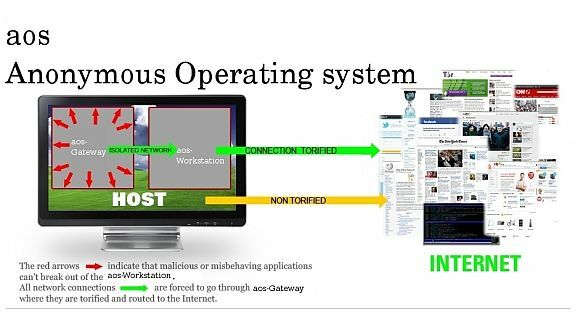

La belleza de esta configuración es que no solo le proporciona anonimato mientras navega por Internet y envía correos electrónicos, sino que también lo protege de los ojos fisgones de cualquier software espía que pueda estar instalado en su PC con el propósito de rastrear su transmisiones.

Verá, el componente Gateway de la configuración opera dentro de su propia red aislada, conectada solo a la VM Workstation. Cuando accede a Internet a través de esta configuración, se conecta a Internet a través del "Torificado”Conexión, no a través de su conexión“ no torificada ”.

Si esto le parece confuso o no sabe cómo funciona Tor, consulte La explicación de Jorge Navegación anónima por Internet con TorTor es una red de acceso libre que permite que el tráfico de Internet fluya a través de ella de forma segura y anónima. Lee mas , o de Danny descripción de Tor Cómo el proyecto Tor puede ayudarlo a proteger su propia privacidad en líneaLa privacidad ha sido un problema constante con prácticamente todos los sitios importantes que visita hoy, especialmente aquellos que manejan información personal de manera regular. Sin embargo, aunque la mayoría de los esfuerzos de seguridad se dirigen actualmente hacia ... Lee mas . Ambos artículos son geniales.

La conclusión es que, al ejecutar esta máquina virtual, no solo obtiene la seguridad anónima de Tor, sino que también obtiene la protección adicional de ejecutar su navegación dentro de una máquina VM autónoma, dentro de la cual su computadora host no puedo jugar. Eso significa que cualquier malware instalado en su PC tampoco puede reproducirse allí.

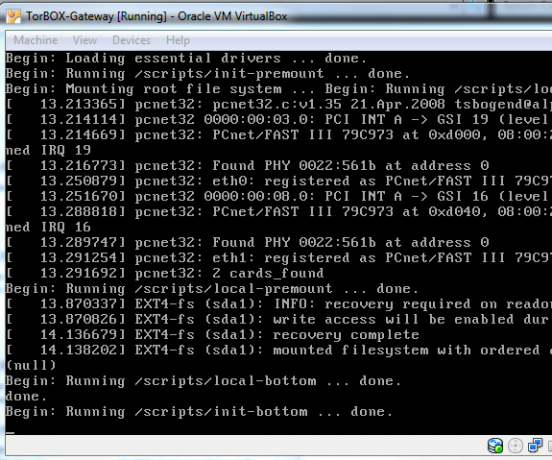

Cuando inicie la puerta de enlace, todo lo que verá es un montón de texto que se desplaza por la pantalla.

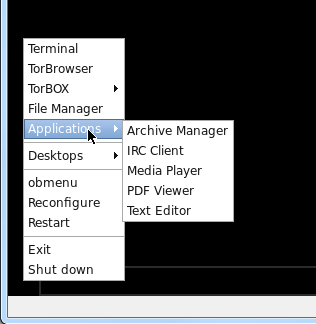

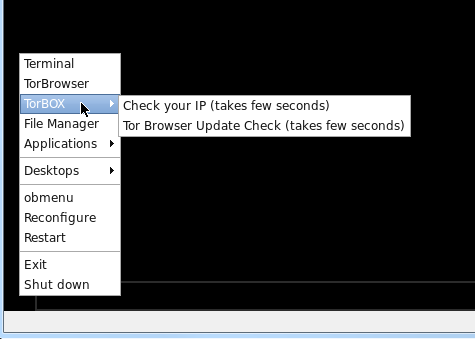

Cuando se detenga, puede iniciar la estación de trabajo. Este es un sistema basado en Ubuntu que es muy básico. Es posible que no vea nada en la barra de la aplicación según su combinación de colores. Simplemente haga clic con el botón derecho en la esquina inferior izquierda y verá el sistema de menús. Como puede ver, ya hay algunas aplicaciones instaladas: un reproductor multimedia simple, un lector de PDF y un editor de texto, por ejemplo.

Si solo desea esto para una navegación web segura y anónima, entonces tiene todo lo que necesita aquí. Simplemente haga clic en "TorBrowser“, Y el navegador se iniciará dentro de la VM.

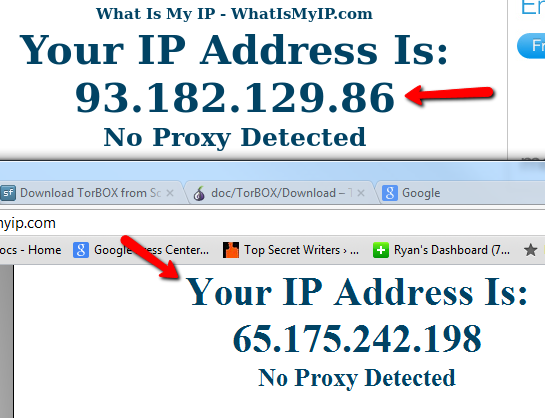

Lo primero que hice fue navegar a WhatIsMyIP.com con mi computadora host, y también lo hice con TorBrowser. En la imagen de abajo, la IP superior era la que usaba TorBrowser, mientras que la inferior era la IP del host normal.

Aún mejor, el servidor remoto no pensó que mi tráfico TorBOX provenía de un proxy. A todos los efectos, soy un usuario habitual, lo que significa que puedo utilizar los servicios de correo electrónico en línea habituales e incluso los foros en línea que pueden bloquear a las personas que utilizan un proxy.

TorBrowser también tiene algunas características de seguridad adicionales interesantes. Por ejemplo, al hacer clic en el ícono HTTPS en la esquina superior derecha, puede habilitar HTTPS en todos los sitios donde sea posible. Está configurado en ON de forma predeterminada.

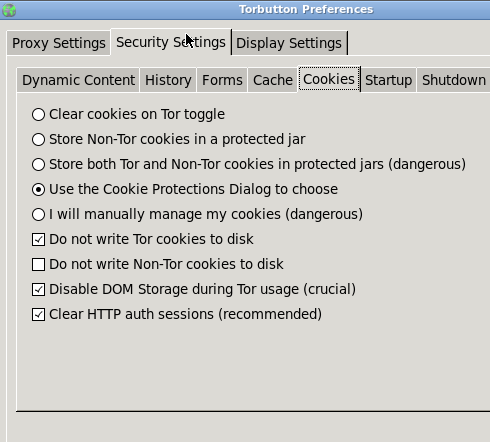

Cuando haces clic en el ícono de Tor, verás todas las configuraciones de seguridad que puedes usar para ajustar o aflojar la seguridad de tu navegación por Internet a tu gusto. Algunas cosas que puede habilitar incluyen bloquear el uso de complementos y aislar contenido dinámico.

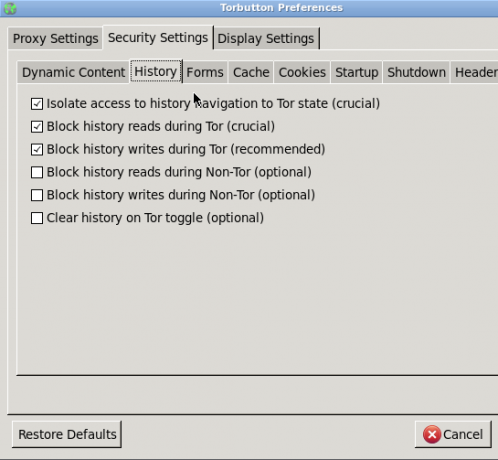

Bajo la Historia pestaña, puede controlar cómo se maneja y protege su historial de navegación. Explore a través de Formularios, Caché, Cookies y otras pestañas para ver cómo puede reforzar la seguridad en esas áreas también.

Lo bueno de este navegador es que ofrece un nivel de seguridad tan estricto dentro de un configuración de VM ya segura, y en una red ya "Torificada" que lo tiene en Internet bajo una IP asumida. No se puede pedir mucho mejor anonimato y seguridad que este tipo de configuración.

Después de habilitar y asegurar la configuración de mi VM, doy un paso más y accedo a Hushmail para ponerme en contacto con mis corresponsales en todo el mundo. Husmail agrega un nivel más de seguridad al bloqueo ya acumulado que ahora proporciona esta configuración existente.

Más allá de la navegación web, también puede acceder a la consola del terminal en el nodo de la estación de trabajo.

No olvide que si prefiere trabajar con un cliente de correo electrónico en lugar de correo web para su configuración segura de correo electrónico, siempre puede descargar e instalar un Cliente de correo electrónico Linux Geary: un cliente de correo electrónico de Linux rápido y simple con conversaciones enhebradasCuando se trata de clientes de correo electrónico de Linux, Thunderbird y Evolution vienen a la mente rápidamente. Ambos programas son excelentes si necesita funciones avanzadas. Sin embargo, ambos clientes pueden sentirse pesados a veces. Explorando su ... Lee mas a su nueva VM Torificada.

Esta configuración no es perfecta; en realidad, ninguna configuración de seguridad lo es. Alguien, en algún lugar, podría encontrar una manera de averiguar quién eres y dónde estás. Pero, si está utilizando una configuración ultrasegura al ejecutar TorBOX, al menos puede estar seguro de que ha intentado con todas sus fuerzas aislar sus comunicaciones confidenciales y el tráfico de Internet de la intromisión ojos.

¿Has usado alguna vez alguna herramienta Tor? ¿Estás pensando en probar TorBOX? Comparta su propia configuración de seguridad en la sección de comentarios a continuación, nos encantaría saber cómo protege sus propias comunicaciones ultrasensibles a través de Internet.

Créditos de imagen: Datos binarios digitales a través de Shutterstock

Ryan tiene una licenciatura en Ingeniería Eléctrica. Ha trabajado 13 años en ingeniería de automatización, 5 años en TI y ahora es ingeniero de aplicaciones. Antiguo editor en jefe de MakeUseOf, ha hablado en conferencias nacionales sobre visualización de datos y ha aparecido en la televisión y la radio nacionales.