Anuncio publicitario

Todas las personas con un dispositivo Android deben saber que su información privada no se trata como privada. Por ejemplo, realizar la compra de una aplicación puede exponer información de contacto personal, incluido el nombre, la dirección física y la dirección de correo electrónico, a los desarrolladores. Otra gran debacle ocurrió cuando Path Inc. comenzó a levantar información de contacto desde los teléfonos de sus usuarios. En respuesta a estas violaciones a la privacidad, algunos legisladores anunciaron planes para acciones legales: la Fiscal General de California, Kamala Harris, recientemente anunciado un acuerdo con las principales firmas de tecnología para mejorar los estándares de privacidad de los usuarios, particularmente en los teléfonos.

Todas las personas con un dispositivo Android deben saber que su información privada no se trata como privada. Por ejemplo, realizar la compra de una aplicación puede exponer información de contacto personal, incluido el nombre, la dirección física y la dirección de correo electrónico, a los desarrolladores. Otra gran debacle ocurrió cuando Path Inc. comenzó a levantar información de contacto desde los teléfonos de sus usuarios. En respuesta a estas violaciones a la privacidad, algunos legisladores anunciaron planes para acciones legales: la Fiscal General de California, Kamala Harris, recientemente anunciado un acuerdo con las principales firmas de tecnología para mejorar los estándares de privacidad de los usuarios, particularmente en los teléfonos.

Sin embargo, en la actualidad, pocos usuarios conocen los posibles problemas de seguridad y privacidad. Son pocos los que conocen la diferencia entre las medidas de seguridad de Android e iOS. Por ejemplo, la seguridad del sistema operativo Android difiere de la del iPhone OS en una

importante Al respecto: Apple aplica pautas de control de calidad muy estrictas para las aplicaciones, mientras que Android permite una gama más amplia de software. Solicitud de aplicaciones de Android "permiso”De los usuarios para acceder a sus datos confidenciales. Desafortunadamente, Google no explica completamente los posibles riesgos de seguridad que algunos permisos presentan a los usuarios. Lo que no sabemos pueden nos perjudica, especialmente cuando instalamos aplicaciones de las regiones inferiores oscuras de Internet.Este artículo explica cómo siete potencialmente mortal los permisos de la aplicación pueden perjudicarlo y cuál es la mejor manera de evitar instalaciones tan calamitosas.

¿Qué es un permiso?

Chris Hoffman explicó en detalle qué permisos de la aplicación Cómo funcionan los permisos de las aplicaciones de Android y por qué debería importarleAndroid obliga a las aplicaciones a declarar los permisos que requieren cuando las instalan. Puede proteger su privacidad, seguridad y factura de teléfono celular prestando atención a los permisos al instalar aplicaciones, aunque muchos usuarios ... Lee mas son: los permisos permiten que las aplicaciones accedan a las funciones de hardware de un teléfono, como la cámara, o la información personal de un usuario. La naturaleza diversa de este sistema permite una gran variedad de software asombroso. Para que aplicaciones como Google Now funcionen correctamente, debe acceder a una gran cantidad de datos, así como a los componentes de datos y GPS de su teléfono. La mayoría de las aplicaciones solicitan estos datos sin mala intención. Sin embargo, un número creciente de aplicaciones maliciosas pueden usar estos permisos en concierto letal entre sí.

Para obtener la penúltima fuente sobre permisos de Android, consulte el usuario de AndroidForums.com Alostpacket guía completa. Otra fuente útil es el análisis de Matthew Pettitt de las veinte principales aplicaciones de Android y sus permisos solicitados. Ambos trabajos contribuyeron enormemente a este artículo.

Los permisos

# 1 Autenticar cuentas: Esto permite que una aplicación "autentique" información confidencial, como contraseñas. Lo que lo hace extremadamente peligroso es que una aplicación fraudulenta con esta capacidad puede falsificar la contraseña de un usuario mediante engaños. La gran mayoría de este tipo de aplicaciones provienen legítimamente de grandes desarrolladores, como Facebook, Twitter y Google. Sin embargo, debido al potencial de daño, busque muy cuidadosamente en las aplicaciones a las que otorga permiso.

# 2 Leer datos de registro confidenciales: Este permiso permite que una aplicación acceda a los archivos de registro de su teléfono. Por ejemplo, el Escándalo CarrierIQ ¿Qué es Carrier IQ y cómo sé si lo tengo?Carrier IQ apareció en nuestras vidas hace varias semanas, con un video del investigador de seguridad Trevor Eckhart que encontró algunas aplicaciones ocultas ejecutándose en su dispositivo HTC. Desde entonces, han aumentado las especulaciones y el pánico ... Lee mas , una aplicación utilizada en la mayoría de los teléfonos envió en secreto los archivos de registro de su teléfono a su desarrollador. Sin embargo, resultó que la aplicación devolvió registros que incluían pulsaciones de teclas, lo que significa que sus contraseñas e inicios de sesión se incluyeron en este archivo. Si bien la compañía CarrierIQ sostuvo que estos registros no se usaron de manera maliciosa (algo que debemos tomar en su palabra), no tenemos idea de la seguridad con la que almacenaron estos datos. Básicamente, los archivos de registro pueden contener información extremadamente confidencial.

# 3 Leer contactos: Leer contactos permite que una aplicación lea todos sus contactos. A menudo, las aplicaciones similares al malware intentarán aprovecharse de los usuarios desprevenidos de manera indirecta. Por ejemplo, después de otorgarle este permiso a una aplicación no autorizada, recibí un correo electrónico con archivos adjuntos de un amigo con el que me comunico con frecuencia. Los archivos adjuntos eran algún tipo de malware. ¡El correo electrónico había sido falsificado!

# 4 Escriba configuraciones seguras: Permite que una aplicación lea y escriba la configuración del sistema. Nunca antes había visto una aplicación que solicitara este permiso, y estoy bastante seguro de que Google controla en gran medida las aplicaciones que utilizan esta función. Sin embargo, ciertamente existe software malintencionado con esta capacidad. Para aquellos con teléfonos rooteados, deben evitar las aplicaciones que soliciten este permiso como si tuvieran una enfermedad infecciosa. Es posible que tengan un análogo electrónico.

# 5 Procesar llamadas salientes: La capacidad de monitorear los detalles de las llamadas salientes, como números de teléfono y otros tipos de información de contacto, debe pertenecer exclusivamente a aplicaciones VOIP. Los programas que realizan este tipo de solicitudes, no tratan explícitamente con llamadas salientes o entrantes, tienen "permisos excesivos".

# 6 Envía SMS: Debe tener cuidado al otorgar acceso a las aplicaciones para enviar SMS o MMS. Existe una serie de empresas que pueden aplicar cargos a los SMS individuales; por supuesto, usted recibirá la factura por utilizar dichos servicios. A menos que la aplicación requiera específicamente acceso a su SMS, este permiso no debe permitirse.

# 7 Leer la transmisión social: Desde el reciente auge de las redes sociales y las obvias preocupaciones de privacidad, Google incorporó un permiso que permite a las aplicaciones leer información obtenida de sus feeds sociales. Teniendo en cuenta la gran cantidad de información personal que se produce a través de las redes sociales, la aplicación incorrecta podría aprovechar esto. Por ejemplo, muchas de las preguntas de seguridad del usuario promedio se pueden recoger en sus redes sociales.

Cómo interactuar con los permisos

Algunas pautas simples para evitar problemas potenciales:

- Asegúrate de instalar aplicaciones de fuentes confiables. Incluso las aplicaciones de Play Store pueden poseer propiedades similares al malware. En particular, leer las reseñas de la aplicación y consulte al desarrollador en Google para asegurarse de que tenga una reputación limpia.

- Evitar instalando aplicaciones que solicitan permisos excesivos. Por ejemplo, si un juego que implica disparar criaturas emplumadas infelices a las paredes de ladrillo alguna vez intenta obtener acceso a su lista de contactos, debe cuestionar su motivación. Para comprobar los permisos de las aplicaciones antes de están instalados, vaya a la página de Play Store de la aplicación. los Permisos La pestaña es visible justo debajo del banner de la aplicación. Manten eso en mente Los sensores de movimiento de tu teléfono pueden ser un riesgo para la seguridad., también. Por eso también es importante supervisar de cerca los permisos de hardware.

- Quite las aplicaciones que no tengan una excusa razonable para solicitar ciertos permisos, también conocidas como privilegiado aplicaciones. Puede identificar aplicaciones errantes utilizando software como Permissions Explorer, que puede ver las aplicaciones en su dispositivo, filtradas por permiso. Una alternativa es cargue sus aplicaciones en Stowaway, que analiza si la aplicación solicita demasiadas libertades con sus datos. Sin embargo, Stowaway puede presentar un problema para los usuarios que no estén familiarizados con la administración de archivos APK, el archivo ejecutable de Android. Matt Smith hizo un gran artículo sobre un software alternativo, conocido como Sin permisos, que ilustra cómo se ve una aplicación con exceso de privilegios. Otra opción es aSpotCat. Si tiene acceso de root, existe la aplicación Permisos denegados.

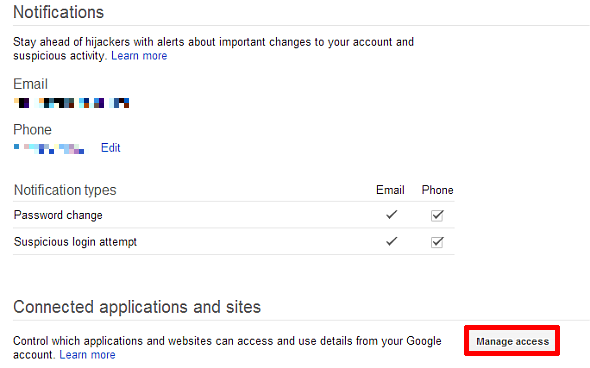

- Visita La página de la cuenta de Google para ver a qué aplicaciones le ha dado acceso a la cuenta. Elimine las que no reconozca; sin embargo, debe utilizar la discreción en esta área, ya que puede hacer que ciertas aplicaciones dejen de funcionar. Para llegar allí, simplemente desplácese hasta la parte inferior de la página de cuentas y haga clic en Administrar el acceso. Después de eso, puede revocar el acceso a cualquier aplicación, desde cualquier plataforma.

Conclusión

Cuando fui atacado por malware, los piratas informáticos sabían mi dirección de correo electrónico, las direcciones de correo electrónico de mis amigos y la frecuencia con la que los contactaba. Esto aumentó en gran medida sus posibilidades de phishing con éxito la contraseña de mi cuenta o de instalar algún virus terrible en mi teléfono. Mi ignorancia podría haber causado un gran daño.

A raíz de la privacidad y seguridad de varios usuarios desastres deberíamos todos centrarse en exactamente qué términos y condiciones estamos aceptando y lo que nuestros teléfonos podrían estar haciendo con nuestra información privada ¿Qué es Stalkerware y cómo afecta a los teléfonos Android?El malware de seguimiento llamado stalkerware se puede instalar en secreto en su teléfono. Esto es lo que debe buscar y evitar. Lee mas . Dado el potencial de ataques coordinados de piratas informáticos que utilizan información obtenida de aplicaciones con privilegios excesivos, la necesidad de una mayor vigilancia del usuario nunca ha sido mayor. Y como siempre lo ha sido a lo largo del tiempo, el conocimiento es su mejor protección contra la explotación.

Créditos de imagen: Pergamino a través de MorgueFile.com; Robot a través de MorgueFile.com; Parada a través de MorgueFile.com

Kannon es un periodista tecnológico (BA) con experiencia en asuntos internacionales (MA) con énfasis en el desarrollo económico y el comercio internacional. Sus pasiones son los dispositivos de origen chino, las tecnologías de la información (como RSS) y los consejos y trucos de productividad.