Anuncio publicitario

A estas alturas, todos deberíamos ser conscientes de los peligros de proteger las redes con WEP, que Demostré antes cómo se podía piratear en 5 minutos. Cómo descifrar su propia red WEP para descubrir cuán insegura es realmenteConstantemente le decimos que usar WEP para 'asegurar' su red inalámbrica es realmente un juego de tontos, pero la gente todavía lo hace. Hoy me gustaría mostrarte exactamente lo inseguro que es realmente WEP, por ... Lee mas . El consejo siempre ha sido utilizar WPA o WPA2 para proteger su red, con una contraseña larga que no pueda ser pirateada por la fuerza bruta.

Bueno, resulta que hay una puerta trasera significativa en la mayoría de los enrutadores que se puede explotar, en forma de una tecnología llamada WPS. Siga leyendo para descubrir cómo funciona el hack, cómo probar su propia red y qué puede hacer para prevenirlo.

Fondo

WPA en sí es bastante seguro. La frase de contraseña solo se puede romper mediante la fuerza bruta, por lo que solo se puede piratear de manera realista si ha elegido una frase de contraseña débil de una sola palabra.

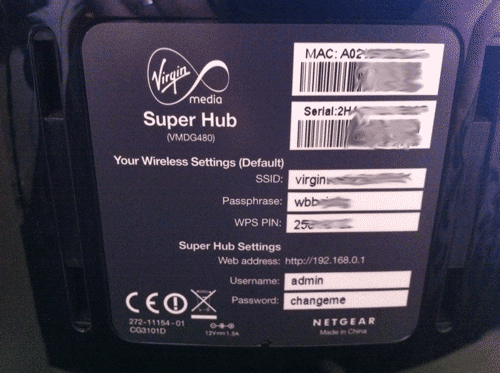

WPS, por otro lado, es una tecnología integrada en la mayoría de los enrutadores wifi que le permite omitir fácilmente la contraseña WPA ya sea usando un PIN físico que está escrito en el costado del enrutador, o un botón que puede presionar en ambos dispositivos para emparejar ellos.

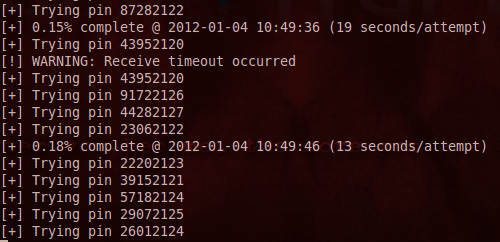

Resulta que el PIN de WPS - un miserable código numérico de 8 dígitos - es muy vulnerable a los ataques de fuerza bruta. Suponiendo un enrutador susceptible y una buena señal, el PIN de WPS se puede piratear en tan solo 2 horas. Una vez que se obtiene el PIN de WPS, también se revela la frase de contraseña de WPA.

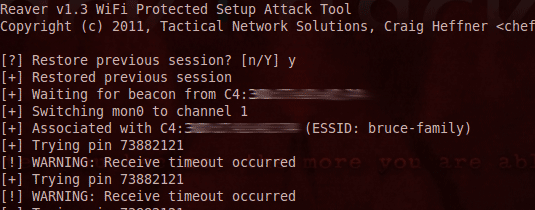

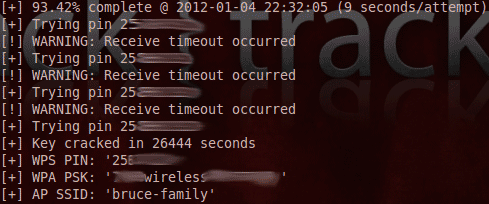

Saqueador, publicado por Craig Heffner y disponible para descargar en Google Code, es una implementación práctica que puede apuntar y disparar a redes viables. Aquí hay un video de esto en acción. (salte hasta el final si solo desea ver la frase de contraseña completa revelada al atacante):

Stefan Viehböck también descubrió la misma vulnerabilidad de forma independiente y ha lanzado una herramienta similar que puede descargar. Aquí hay un video de la aplicación de Stefan en acción:

Mitigar el ataque

Existen algunos métodos para mitigar el ataque. La primera es deshabilitar completamente la opción WPS en su enrutador. Desafortunadamente, esto no es posible en todos los enrutadores y, por lo general, está habilitado de forma predeterminada, por lo que los usuarios que no son expertos en tecnología son susceptibles aquí.

No solo eso, sino que encontré que en mi enrutador, la opción de DESACTIVAR PIN WPS en realidad, no inhabilitó el PIN que estaba escrito en el costado del enrutador, solo el PIN definido por el usuario. Yo cito:

Cuando está deshabilitado, los usuarios aún pueden agregar un cliente inalámbrico a través de WPS con el método de botón o PIN.

Entonces, en algunos casos, parece que esta es una puerta trasera permanente que no se puede mitigar solo con la configuración del usuario.

Una segunda opción es deshabilitar la red inalámbrica por completo en dispositivos susceptibles, aunque obviamente esto no será una opción viable para la mayoría de los usuarios que necesitan la funcionalidad wifi para portátiles y dispositivos móviles dispositivos.

Los usuarios avanzados entre ustedes pueden estar pensando en este momento en el filtrado de direcciones MAC para configurar una lista de dispositivos autorizados a unirse a la red, pero esto se puede eludir fácilmente falsificando la dirección MAC de un dispositivo.

Finalmente, los dispositivos pueden iniciar un bloqueo cuando se detectan sucesivos intentos fallidos. Esto no mitiga completamente un ataque, pero aumenta significativamente el tiempo necesario para completarlo. Creo que los enrutadores Netgear tienen incorporado un bloque automático de 5 minutos, pero en mis pruebas esto solo aumentó el tiempo de ataque requerido a aproximadamente un día como máximo.

Una actualización de firmware podría aumentar el tiempo durante el cual los dispositivos están bloqueados, aumentando así exponencialmente el tiempo total necesario para un ataque), pero esto tendría que ser iniciado por el usuario (poco probable para la mayoría de los usuarios) o realizado automáticamente cuando el enrutador se reinicia (como suele ser el caso con el cable servicios).

Inténtalo tú mismo

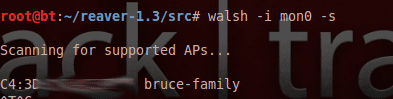

Para aquellos que deseen probar sus propias configuraciones domésticas para detectar la vulnerabilidad, pueden obtener el código más reciente de el proyecto Reaver en Google Code. Necesitará algo de Linux para probarlo (sugiero Retractarse), así como una tarjeta que permite un monitoreo wifi promiscuo y el paquete de software de controladores / aircrack adecuado. Si pudieras seguir mi último tutorial sobre Agrietamiento WEP Cómo descifrar su propia red WEP para descubrir cuán insegura es realmenteConstantemente le decimos que usar WEP para 'asegurar' su red inalámbrica es realmente un juego de tontos, pero la gente todavía lo hace. Hoy me gustaría mostrarte exactamente lo inseguro que es realmente WEP, por ... Lee mas , esto también funcionará.

Después de descargar el paquete, navegue hasta el directorio y escriba (reemplazando XXXX con el número de versión actual, o recuerde que puede presionar TAB para que la consola complete automáticamente el comando por usted con el nombre de archivo coincidente):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src. ./configurar. hacer. hacer la instalación. airmon-ng start wlan0.

Debería ver algo sobre la creación de una interfaz mon0. Para buscar redes adecuadas, utilice:

walsh -i mon0.

y para comenzar el ataque de reaver, escriba (reemplazó BSSID con el BSSID hexadecimal de la red objetivo):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

No hace falta decir que esto sería un delito grave de fraude electrónico para realizar la prueba en cualquier red para la que no tenga permiso explícito para realizar la prueba.

Solución de problemas

Asegúrese de consultar la wiki de Reaver para obtener preguntas frecuentes más completas. El problema más común que encontré fue una señal demasiado débil, lo que significa que un apretón de manos WPS completo nunca podría ser completado, o el mismo PIN se repite junto con un tiempo de espera: esto se debe a que el enrutador 5 minutos Bloqueo.

Sin embargo, dejé el software en ejecución y, después de un tiempo, intentaba con algunos PIN más, hasta que mi red doméstica se apagaba. roto en menos de 8 horas, y se reveló la contraseña de puntuación mixta de 20 alfanuméricos que había establecido diligentemente en la pantalla.

¿Debería estar preocupado?

Este es todavía un ataque muy nuevo, pero es importante que esté consciente de los peligros y sepa cómo protegerse. Si encuentra que su enrutador es vulnerable y tiene un número de soporte para llamar, le sugiero que les pregunte cuánto tiempo durará ser hasta que esté disponible una actualización de firmware adecuada, o cómo puede realizar el proceso de actualización si está disponible ya.

Algunos usuarios podrán prevenir fácilmente este ataque con una simple alteración de la configuración, pero para el vasto cantidad de enrutadores en uso, esta es una puerta trasera permanente para la cual solo una actualización de firmware va a mitigar algo.

Háganos saber en los comentarios si tiene alguna pregunta o logró probar esto en su propia wifi.

James tiene una licenciatura en Inteligencia Artificial y está certificado por CompTIA A + y Network +. Es el desarrollador principal de MakeUseOf y pasa su tiempo libre jugando paintball y juegos de mesa de realidad virtual. Ha estado construyendo PC desde que era niño.