Anuncio

El poder de las botnets está aumentando. Una botnet suficientemente organizada y globalizada eliminará partes de Internet, no solo sitios únicos, tal es el poder que ejercen. A pesar de su enorme poder, el ataque DDoS más grande no utilizó una estructura de botnet tradicional.

Veamos cómo se expande el poder de una botnet ¿Qué es una botnet y su computadora es parte de una?Las botnets son una fuente importante de malware, ransomware, spam y más. Pero, ¿qué es una botnet? ¿Cómo llegan a existir? ¿Quién los controla? ¿Y cómo podemos detenerlos? Lee mas y cómo el próximo enorme DDoS del que oyes ¿Qué es exactamente un ataque DDoS y cómo sucede?¿Sabes lo que hace un ataque DDoS? Personalmente, no tenía idea hasta que leí esta infografía. Lee mas Será el más grande que el anterior.

¿Cómo crecen las botnets?

La definición de botnet SearchSecurity estados que "una botnet es una colección de dispositivos conectados a Internet, que pueden incluir PC, servidores, dispositivos móviles e internet de cosas que están infectados y controlados por un tipo común de malware Los usuarios a menudo desconocen que una botnet está infectando su sistema ".

Las botnets son diferentes de otros tipos de malware en que es una colección de máquinas infectadas coordinadas. Las botnets usan malware para extender la red a otros sistemas, principalmente utilizando correos electrónicos no deseados con un archivo adjunto infectado. También tienen algunas funciones principales, como el envío de spam, la recolección de datos, el fraude de clics y los ataques DDoS.

El poder de ataque en rápida expansión de las botnets

Hasta hace poco, las botnets tenían algunas estructuras comunes familiares para los investigadores de seguridad. Pero a finales de 2016, las cosas cambiaron. UN serie de enormes ataques DDoS Los principales eventos de ciberseguridad de 2017 y lo que te hicieron¿Fuiste víctima de un hack en 2017? Miles de millones fueron, en lo que fue claramente el peor año en ciberseguridad hasta el momento. Con tanto suceso, es posible que se haya perdido algunas de las infracciones: recapitulemos. Lee mas hizo que los investigadores se sentaran y tomaran nota.

- Septiembre de 2016. La recién descubierta botnet Mirai ataca el sitio web del periodista de seguridad Brian Krebs con 620 Gbps, interrumpiendo masivamente su sitio web pero finalmente falla debido a la protección DDoS de Akamai.

- Septiembre de 2016. La botnet Mirai ataca al host web francés OVH, fortaleciéndose a alrededor de 1Tbps.

- Octubre de 2016. Un enorme ataque acabó con la mayoría de los servicios de internet en la costa este de los EE. UU. El ataque fue dirigido al proveedor de DNS, Dyn, y los servicios de la compañía recibieron un estimado de 1.2Tbps en tráfico, cerrar temporalmente sitios web como Airbnb, Amazon, Fox News, GitHub, Netflix, PayPal, Twitter, Visa y Xbox En Vivo.

- Noviembre de 2016. Mirai ataca a los ISP y proveedores de servicios móviles en Liberia, derribando la mayoría de los canales de comunicación en todo el país.

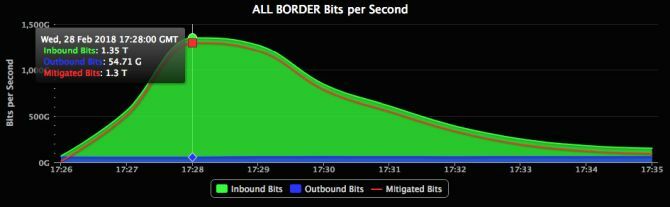

- Marzo 2018. GitHub es golpeado con el DDoS más grande registrado, registrando unos 1.35Tbps en tráfico sostenido.

- Marzo 2018. La compañía de seguridad de redes Arbor Networks afirma que su tráfico global ATLAS y su sistema de monitoreo DDoS registra 1.7Tbps.

Estos ataques aumentan en poder con el tiempo. Pero antes de esto, el DDoS más grande fue el ataque de 500 Gbps en sitios prodemocráticos durante las protestas de Hong Kong Occupy Central.

Parte de la razón de este aumento continuo en el poder es una técnica DDoS completamente diferente que no requiere cientos de miles de dispositivos infectados con malware.

Memcached DDoS

La nueva técnica DDoS explota el memcached Servicio. De esos seis ataques, los ataques GitHub y ATLAS usan memcached para amplificar el tráfico de red a nuevas alturas. ¿Qué es memcached, sin embargo?

Bueno, memcached es un servicio legítimo que se ejecuta en muchos sistemas Linux. Almacena en caché los datos y facilita la presión sobre el almacenamiento de datos, como discos y bases de datos, reduciendo la cantidad de veces que se debe leer una fuente de datos. Normalmente se encuentra en entornos de servidor, en lugar de su escritorio Linux 5 grandes entornos de escritorio Linux que no has oído hablarExisten muchos entornos de escritorio Linux, incluidos algunos excelentes de los que probablemente no haya oído hablar. Aquí hay cinco de nuestros favoritos. Lee mas . Además, los sistemas que ejecutan memcached no deberían tener una conexión directa a Internet (verá por qué).

Memcached se comunica mediante el Protocolo de datos de usuario (UDP), lo que permite la comunicación sin autenticación. A su vez, esto significa básicamente cualquier persona que pueda acceder a una máquina conectada a Internet utilizando el servicio memcached puede comunicarse directamente con él, así como solicitarle datos (es por eso que no debe conectarse al ¡Internet!).

La desventaja desafortunada de esta funcionalidad es que un atacante puede falsificar la dirección de Internet de una máquina que realiza una solicitud. Por lo tanto, el atacante falsifica la dirección del sitio o servicio a DDoS y envía una solicitud a la mayor cantidad posible de servidores de memoria caché. La respuesta combinada de los servidores memcached se convierte en DDoS y abruma el sitio.

Esta funcionalidad no deseada es suficientemente mala por sí sola. Pero memcached tiene otra "habilidad" única. Memcached puede amplificar masivamente una pequeña cantidad de tráfico de red en algo increíblemente grande. Ciertos comandos para el protocolo UDP dan como resultado respuestas mucho más grandes que la solicitud original.

La amplificación resultante se conoce como Factor de amplificación de ancho de banda, con un rango de amplificación de ataque entre 10,000 y 52,000 veces la solicitud original. (Akami cree ¡los ataques memcached pueden "tener un factor de amplificación de más de 500,000!)

¿Cual es la diferencia?

Usted ve, entonces, que la principal diferencia entre un DDoS de botnet regular y un DDoS de memoria caché radica en su infraestructura. Los ataques DDoS de Memcached no necesitan una red enorme de sistemas comprometidos, sino que dependen de sistemas Linux inseguros.

Objetivos de alto valor

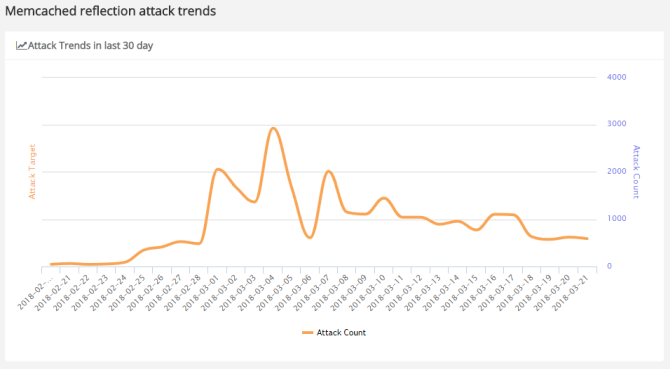

Ahora que el potencial de los ataques DDoS memcached extremadamente poderosos está en la naturaleza, espere ver más ataques de esta naturaleza. Pero los ataques memcached que ya han tenido lugar, no en la misma escala que el ataque GitHub, han arrojado algo diferente a la norma.

La firma de seguridad Cybereason sigue de cerca la evolución de los ataques memcached. Durante su análisis, detectaron el ataque memcached en uso como herramienta de entrega de rescate. Los atacantes incrustan un pequeña nota de rescate solicitando el pago en Monero 5 razones por las que no deberías pagar a los estafadores de ransomwareEl ransomware da miedo y no quieres que te golpee, pero incluso si lo haces, hay razones de peso por las que NO deberías pagar dicho rescate. Lee mas (una criptomoneda), luego coloque ese archivo en un servidor memcached. Cuando se inicia el DDoS, el atacante solicita el archivo de la nota de rescate, lo que hace que el objetivo reciba la nota una y otra vez.

¿Mantenerse seguro?

En realidad, no hay nada que puedas hacer para detener un ataque memcached. De hecho, no lo sabrás hasta que termine. O, al menos, hasta que sus servicios y sitios web favoritos no estén disponibles. Eso es a menos que tenga acceso a un sistema Linux o una base de datos que ejecute memcached. Entonces realmente deberías ir y verificar la seguridad de tu red.

Para los usuarios habituales, la atención se centra realmente en las botnets regulares diseminadas a través de malware. Eso significa

- Actualice su sistema y manténgalo así

- Actualiza tu antivirus

- Considere una herramienta antimalware como Malwarebytes Premium Las mejores herramientas de seguridad informática y antivirus¿Preocupado por malware, ransomware y virus? Aquí están las mejores aplicaciones de seguridad y antivirus que necesita para mantenerse protegido. Lee mas (la versión premium ofrece protección en tiempo real)

- Habilite el filtro de spam en su cliente de correo electrónico Cómo detener los correos electrónicos no deseados en Gmail¿Recibes demasiados correos electrónicos no deseados? Estos consejos inteligentes de Gmail te ayudarán a bloquear los correos electrónicos no deseados que no obstruyan tu bandeja de entrada de Gmail. Lee mas ; subirlo para atrapar la gran mayoría del spam

- No haga clic en nada de lo que no esté seguro; esto se duplica para los correos electrónicos no solicitados con enlaces desconocidos

Mantenerse a salvo no es una tarea ...solo requiere un poco de vigilancia 6 cursos gratuitos de seguridad cibernética que lo mantendrán seguro en línea¿Desconcertado sobre la seguridad en línea? ¿Confundido sobre el robo de identidad, el cifrado y lo seguro que es comprar en línea? ¡Hemos compilado una lista de 6 cursos gratuitos de seguridad cibernética que explicarán todo, listos para tomar hoy! Lee mas .

Crédito de imagen: BeeBright /Depositphotos

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.