Anuncio

La firma de código es la práctica de firmar criptográficamente un software para que el sistema operativo y sus usuarios puedan verificar que es seguro. La firma de código funciona bien, en general. La mayoría de las veces, solo el software correcto utiliza su firma criptográfica correspondiente.

Los usuarios pueden descargar e instalar de forma segura, y los desarrolladores protegen la reputación de su producto. Sin embargo, los piratas informáticos y los distribuidores de malware están utilizando ese sistema exacto para ayudar a que el código malicioso pase por alto los conjuntos de antivirus y otros programas de seguridad.

¿Cómo funciona el malware y el ransomware con firma de código?

¿Qué es el malware firmado por código?

Cuando el software está firmado con código, significa que el software lleva una firma criptográfica oficial. Una Autoridad de Certificación (CA) emite el software con un certificado que confirma que el software es legítimo y seguro de usar.

Mejor aún, su sistema operativo se ocupa de los certificados, la verificación del código y la verificación, para que no tenga que preocuparse. Por ejemplo, Windows usa lo que se conoce como

una cadena de certificados. La cadena de certificados consta de todos los certificados necesarios para garantizar que el software sea legítimo en cada paso del camino.“Una cadena de certificados consta de todos los certificados necesarios para certificar el tema identificado por el certificado final. En la práctica, esto incluye el certificado final, los certificados de las CA intermedias y el certificado de una CA raíz en el que confían todas las partes de la cadena. Cada CA intermedia en la cadena tiene un certificado emitido por la CA un nivel por encima de él en la jerarquía de confianza. La CA raíz emite un certificado por sí misma ".

Cuando el sistema funciona, puede confiar en el software. La CA y el sistema de firma de código requieren una gran cantidad de confianza. Por extensión, el malware es malicioso, poco confiable y no debe tener acceso a una Autoridad de certificación o firma de código. Afortunadamente, en la práctica, así es como funciona el sistema.

Hasta que los desarrolladores de malware y los hackers encuentren una solución, por supuesto.

Los piratas informáticos roban certificados de las autoridades de certificación

Su antivirus sabe que el malware es malicioso porque tiene un efecto negativo en su sistema. Provoca advertencias, los usuarios informan problemas y el antivirus puede crear una firma de malware para proteger otras computadoras que usan la misma herramienta antivirus.

Sin embargo, si los desarrolladores de malware pueden firmar su código malicioso utilizando una firma criptográfica oficial, nada de eso sucederá. En cambio, el malware con código firmado atravesará la puerta principal mientras su antivirus y el sistema operativo despliegan la alfombra roja.

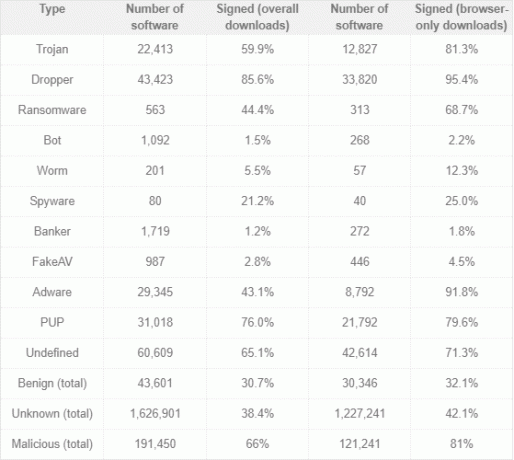

Trend Micro research descubrió que hay todo un mercado de malware que respalda el desarrollo y la distribución de malware firmado por código. Los operadores de malware obtienen acceso a certificados válidos que utilizan para firmar códigos maliciosos. La siguiente tabla muestra el volumen de malware que utiliza la firma de código para evadir antivirus, a partir de abril de 2018.

La investigación de Trend Micro descubrió que alrededor del 66 por ciento del malware muestreado estaba firmado por código. Además, ciertos tipos de malware vienen con más instancias de firma de código, como troyanos, cuentagotas y ransomware. (Aquí están siete formas de evitar un ataque de ransomware 7 maneras de evitar ser golpeado por ransomwareEl ransomware literalmente puede arruinar tu vida. ¿Estás haciendo lo suficiente para evitar perder tus datos personales y fotos por extorsión digital? Lee mas !)

¿De dónde vienen los certificados de firma de código?

Los distribuidores y desarrolladores de malware tienen dos opciones con respecto al código firmado oficialmente. Los certificados son robados de una Autoridad de Certificación (directamente o para reventa), o un hacker puede intentar imitar a una organización legítima y falsificar sus requisitos.

Como era de esperar, una Autoridad de Certificación es un objetivo tentador para cualquier hacker.

No son solo los hackers los que impulsan el aumento del malware firmado por código. Los proveedores supuestamente inescrupulosos con acceso a certificados legítimos también venden certificados de firma de código confiables a desarrolladores y distribuidores de malware. Un equipo de investigadores de seguridad de la Universidad Masaryk en la República Checa y el Centro de Ciberseguridad de Maryland (MCC) descubrió cuatro organizaciones que venden [PDF] Certificados de Microsoft Authenticode para compradores anónimos.

"Las mediciones recientes del ecosistema del certificado de firma de código de Windows han puesto de relieve diversas formas de abuso que permiten a los autores de malware producir código malicioso con firmas digitales válidas".

Una vez que un desarrollador de malware tiene un certificado de Microsoft Authenticode, puede firmar cualquier malware en un intento de negar la firma de código de seguridad de Windows y la defensa basada en certificados.

En otros casos, en lugar de robar los certificados, un hacker comprometerá un servidor de compilación de software. Cuando una nueva versión de software se lanza al público, lleva un certificado legítimo. Pero un hacker también puede incluir su código malicioso en el proceso. Puede leer sobre un ejemplo reciente de este tipo de ataque a continuación.

3 ejemplos de malware firmado por código

Entonces, ¿cómo se ve el malware firmado por código? Aquí hay tres ejemplos de malware firmado con código:

- Malware Stuxnet. El malware responsable de destruir el programa nuclear iraní utilizó dos certificados robados para propagarse, junto con cuatro exploits diferentes de día cero. Los certificados fueron robados de dos compañías separadas, JMicron y Realtek, que compartían un solo edificio. Stuxnet utilizó los certificados robados para evitar el requisito de Windows recién introducido de que todos los controladores requerían verificación (firma del controlador).

- Infracción del servidor Asus. En algún momento entre junio y noviembre de 2018, los piratas informáticos violaron un servidor Asus que la compañía usa para enviar actualizaciones de software a los usuarios. Investigadores en Kaspersky Lab encontrado eso alrededor 500,000 máquinas Windows recibieron la actualización maliciosa antes de que nadie se diera cuenta. En lugar de robar los certificados, los piratas informáticos firmaron su malware con certificados digitales Asus legítimos antes de que el servidor de software distribuyera la actualización del sistema. Afortunadamente, el malware estaba altamente dirigido, codificado para buscar 600 máquinas específicas.

- Flame malware. La variante de malware modular Flame se dirige a países del Medio Oriente, utilizando certificados firmados de manera fraudulenta para evitar la detección. (¿Qué es el malware modular? Malware modular: el nuevo ataque sigiloso que roba tus datosEl malware se ha vuelto más difícil de detectar. ¿Qué es el malware modular y cómo evita que cause estragos en su PC? Lee mas ?) Los desarrolladores de Flame explotaron un algoritmo criptográfico débil para firmar falsamente los certificados de firma de código, haciendo que pareciera que Microsoft los había cerrado. A diferencia de Stuxnet, que llevaba un elemento destructivo, Flame es una herramienta de espionaje, que busca archivos PDF, archivos de AutoCAD, archivos de texto y otros tipos de documentos industriales importantes.

Cómo evitar el malware firmado por código

Tres variantes diferentes de malware, tres tipos diferentes de ataque de firma de código. La buena noticia es que la mayoría de los programas maliciosos de este tipo son, al menos en la actualidad, muy selectivos.

La otra cara es que debido a la tasa de éxito de tales variantes de malware que utilizan la firma de código para evitar detección, espere que más desarrolladores de malware usen la técnica para asegurarse de que sus propios ataques sean exitoso.

Además de esto, la protección contra el malware firmado por código es extremadamente difícil. Mantener actualizado su sistema y conjunto de antivirus es esencial, evite hacer clic en enlaces desconocidos y verifique a dónde lo lleva cualquier enlace antes de seguirlo.

Además de actualizar su antivirus, consulte nuestra lista de cómo puedes evitar el malware El software antivirus no es suficiente: 5 cosas que debe hacer para evitar el malwareManténgase seguro en línea después de instalar el software antivirus siguiendo estos pasos para una informática más segura. Lee mas !

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Disfruta de grandes cantidades de té.