Anuncio

2017 fue el año del ransomware. 2018 fue todo sobre cryptojacking. 2019 se perfila como el año del formjacking.

Drásticas disminuciones en el valor de las criptomonedas como Bitcoin y Monero significan que los ciberdelincuentes buscan ganancias fraudulentas en otros lugares. Qué mejor lugar que robar su información bancaria directamente del formulario de pedido del producto, incluso antes de presionar enviar. Así es; no están entrando en tu banco. Los atacantes están levantando sus datos antes de que lleguen tan lejos.

Esto es lo que necesita saber sobre el formjacking.

¿Qué es el formjacking?

Un ataque de secuestro de formularios es una forma para que un ciberdelincuente intercepte su información bancaria directamente desde un sitio de comercio electrónico.

De acuerdo con la Symantec Internet Security Threat Report 2019, los piratas informáticos comprometieron 4.818 sitios web únicos cada mes en 2018. En el transcurso del año, Symantec bloqueó más de 3.7 millones de intentos de secuestro de formularios.

Además, más de 1 millón de esos intentos de robo de formas se produjeron durante los últimos dos meses de 2018: aumento gradual hacia el fin de semana del Black Friday de noviembre, y durante todo el período de compras navideñas de diciembre.

Ver un repunte en las infecciones y reinfecciones al estilo MageCart hace que los estafadores no tengan vacaciones.

- natmchugh (@natmchugh) 21 de diciembre de 2018

Entonces, ¿cómo funciona un ataque de formjacking?

Formjacking implica insertar código malicioso en el sitio web de un proveedor de comercio electrónico. El código malicioso roba información de pago como los detalles de la tarjeta, los nombres y otra información personal que se usa comúnmente al comprar en línea. Los datos robados se envían a un servidor para su reutilización o venta, la víctima no sabe que su información de pago está comprometida.

En general, parece básico. Está lejos de eso. Un hacker usó 22 líneas de código para modificar los scripts que se ejecutan en el sitio de British Airways. El atacante robó 380,000 datos de tarjetas de crédito, obteniendo más de £ 13 millones en el proceso.

Ahí reside el encanto. Los recientes ataques de alto perfil en British Airways, TicketMaster UK, Newegg, Home Depot y Target comparten un denominador común: formjacking.

¿Quién está detrás de los ataques de formjacking?

Identificar a un solo atacante cuando tantos sitios web únicos son víctimas de un solo ataque (o al menos, el estilo de ataque) siempre es difícil para los investigadores de seguridad. Al igual que con otras olas recientes de delitos cibernéticos, no hay un solo perpetrador. En cambio, la mayoría de formjacking proviene de grupos de Magecart.

Decidí ir a los stands de RSA hoy para preguntar a cada vendedor que usa Magecart en su mercadotecnia qué era. Las respuestas hasta la fecha aparentemente son:

- Un gran ataque contra mi organización

- Una gran empresa de delincuentes de Rusia

- Un ataque altamente sofisticado para el que necesito el producto X1 / n

- Y??? K??? s?? (@ydklijnsma) 6 de marzo de 2019

El nombre proviene del software que utilizan los grupos de piratería para inyectar código malicioso en sitios vulnerables de comercio electrónico. Causa cierta confusión, y a menudo ves que Magecart se usa como una entidad singular para describir un grupo de piratería. En realidad, numerosos grupos de piratería de Magecart atacan diferentes objetivos, utilizando diferentes técnicas.

Yonathan Klijnsma, investigador de amenazas en RiskIQ, rastrea los diversos grupos de Magecart. En un informe reciente publicado con la firma de inteligencia de riesgos Flashpoint, Klijnsma detalla seis grupos distintos que utilizan Magecart, que operan bajo el mismo nombre para evitar la detección.

los Informe interior de Magecart [PDF] explora lo que hace que cada uno de los principales grupos de Magecart sea único:

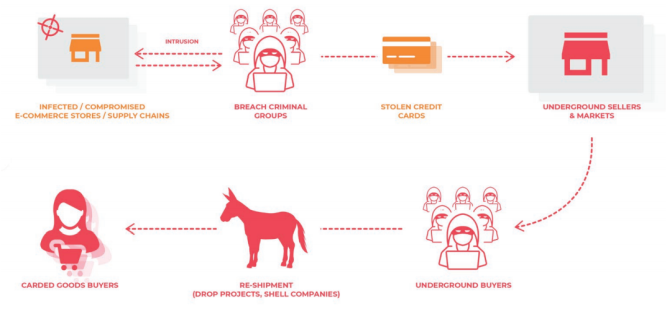

- Grupo 1 y 2: Ataque a una amplia gama de objetivos, use herramientas automatizadas para violar y hojear sitios; monetiza los datos robados utilizando un sofisticado esquema de reenvío.

- Grupo 3: Muy alto volumen de objetivos, opera un inyector único y skimmer.

- Grupo 4: Uno de los grupos más avanzados, se mezcla con los sitios de las víctimas utilizando una variedad de herramientas de ofuscación.

- Grupo 5: Se dirige a proveedores de terceros para violar múltiples objetivos, enlaces al ataque Ticketmaster.

- Grupo 6: Orientación selectiva de sitios web y servicios de valor extremadamente alto, incluidos los ataques de British Airways y Newegg.

Como puede ver, los grupos son oscuros y utilizan diferentes técnicas. Además, los grupos de Magecart están compitiendo para crear un producto de robo de credenciales efectivo. Los objetivos son diferentes, ya que algunos grupos apuntan específicamente a retornos de alto valor. Pero en su mayor parte, están nadando en la misma piscina. (Estos seis no son los únicos grupos de Magecart que existen).

Grupo avanzado 4

El trabajo de investigación de RiskIQ identifica al Grupo 4 como "avanzado". ¿Qué significa eso en el contexto del formjacking?

El grupo 4 intenta integrarse con el sitio web en el que se está infiltrando. En lugar de crear tráfico web inesperado adicional que un administrador de red o investigador de seguridad podría detectar, el Grupo 4 intenta generar tráfico "natural". Lo hace mediante el registro de dominios "que imitan proveedores de anuncios, proveedores de análisis, dominios de víctimas y cualquier otra cosa" que los ayude a esconderse a simple vista.

Además, el Grupo 4 altera regularmente la apariencia de su skimmer, cómo aparecen sus URL, los servidores de extracción de datos y más. Hay más.

El skimmer de Formjacking del Grupo 4 primero valida la URL de pago en la que está funcionando. Luego, a diferencia de todos los otros grupos, el skimmer del Grupo 4 reemplaza el formulario de pago con uno propio, y sirve el formulario de descremado directamente al cliente (léase: víctima). Reemplazar el formulario "estandariza los datos a extraer", lo que facilita su reutilización o venta.

RiskIQ concluye que “estos métodos avanzados combinados con una infraestructura sofisticada indican un historial probable en el ecosistema de malware bancario... pero transfirieron su MO [Modus Operandi] hacia el robo de tarjetas porque es mucho más fácil que el fraude bancario ".

¿Cómo hacen dinero los grupos de Formjacking?

La mayoría de las veces, el credenciales robadas se venden en línea Aquí está cuánto podría valer su identidad en la Web oscuraEs incómodo pensar en ti mismo como una mercancía, pero todos tus datos personales, desde el nombre y la dirección hasta los detalles de la cuenta bancaria, valen algo para los delincuentes en línea. ¿Cuanto vales? Lee mas . Existen numerosos foros de tarjetas internacionales y en ruso con largas listas de tarjetas de crédito robadas y otra información bancaria. No son el tipo de sitio ilícito y sórdido que puedas imaginar.

Algunos de los sitios de tarjetas más populares se presentan como un equipo profesional: inglés perfecto, gramática perfecta, servicios al cliente; todo lo que esperas de un sitio de comercio electrónico legítimo.

Los grupos de Magecart también están revendiendo sus paquetes de formjacking a otros posibles delincuentes cibernéticos. Los analistas de Flashpoint encontraron anuncios de kits de skimmer de formjacking personalizados en un foro de piratería ruso. Los kits varían de alrededor de $ 250 a $ 5,000 dependiendo de la complejidad, con proveedores que muestran modelos de precios únicos.

Por ejemplo, un proveedor estaba ofreciendo versiones de presupuesto de herramientas profesionales vistas los ataques de perfil de alto perfil.

Los grupos de Formjacking también ofrecen acceso a sitios web comprometidos, con precios que comienzan desde $ 0.50, dependiendo de la clasificación del sitio web, el alojamiento y otros factores. Los mismos analistas de Flashpoint descubrieron alrededor de 3.000 sitios web violados a la venta en el mismo foro de piratería.

Además, había "más de una docena de vendedores y cientos de compradores" operando en el mismo foro.

¿Cómo puedes detener un ataque de Formjacking?

Los skimmers de Magecart formjacking usan JavaScript para explotar los formularios de pago del cliente El uso de un bloqueador de scripts basado en navegador suele ser suficiente para detener un ataque de robo de datos que roba sus datos.

- Los usuarios de Chrome deben consultar ScriptSafe

- Los usuarios de Firefox pueden usar NoScript

- Los usuarios de Opera pueden usar ScriptSafe

- Los usuarios de Safari deberían consultar JSBlocker

Una vez que agregue una de las extensiones de bloqueo de script a su navegador, tendrá una protección significativamente mayor contra los ataques de formjacking. Aunque no es perfecto.

El informe de RiskIQ sugiere evitar sitios más pequeños que no tienen el mismo nivel de protección que un sitio importante. Los ataques a British Airways, Newegg y Ticketmaster sugieren que los consejos no son del todo sólidos. Sin embargo, no lo descartes. Un sitio de comercio electrónico mamá y pop es más probable que aloje un script de Magecart formjacking.

Otra mitigación es Malwarebytes Premium. Malwarebytes Premium ofrece escaneo del sistema en tiempo real y protección en el navegador. La versión Premium protege precisamente contra este tipo de ataque. ¿No está seguro acerca de la actualización? Aquí están cinco excelentes razones para actualizar a Malwarebytes Premium 5 razones para actualizar a Malwarebytes Premium: Sí, vale la penaSi bien la versión gratuita de Malwarebytes es impresionante, la versión premium tiene un montón de características útiles y valiosas. Lee mas !

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Disfruta de grandes cantidades de té.