Anuncio

¿Es segura su contraseña? Todos hemos escuchado muchos consejos sobre qué tipo de contraseñas nunca debe elegir, y hay varias herramientas que afirman evaluar la seguridad de su contraseña en línea Ponga sus contraseñas a prueba de crack con estas cinco herramientas de seguridad de contraseñaTodos hemos leído una buena cantidad de preguntas de "cómo descifro una contraseña". Es seguro decir que la mayoría de ellos son para propósitos nefastos y no curiosos. Romper contraseñas ... Lee mas . Sin embargo, estos solo pueden ser dudosamente precisos. La única forma de probar realmente la seguridad de sus contraseñas es intentar romperlas.

Así que hoy vamos a hacer exactamente eso. Le mostraré cómo usar una herramienta que los hackers reales usan para descifrar contraseñas, y le mostraré cómo usarla para verificar la suya. Y, si falla la prueba, le mostraré cómo elegir contraseñas más seguras que será Sostener.

Configurando Hashcat

La herramienta que vamos a utilizar se llama Hashcat. Oficialmente, está destinado a

recuperación de contraseña 6 herramientas gratuitas de recuperación de contraseña para Windows Lee mas , pero en la práctica esto es un poco como decir BitTorrent Batir la hinchazón! Pruebe estos clientes ligeros de BitTorrentLas armas no comparten archivos ilegales. Las personas comparten archivos ilegales. O, espera, ¿cómo te va de nuevo? Lo que quiero decir es que BitTorrent no se debe ignorar debido a su potencial de piratería. Lee mas está destinado a descargar archivos sin derechos de autor. En la práctica, los piratas informáticos lo utilizan con frecuencia para intentar descifrar contraseñas. robado de servidores inseguros Ashley Madison Fuga ¿No es gran cosa? Piensa otra vezEl discreto sitio de citas en línea Ashley Madison (dirigido principalmente a los cónyuges infieles) ha sido pirateado. Sin embargo, este es un problema mucho más grave de lo que se ha retratado en la prensa, con considerables implicaciones para la seguridad del usuario. Lee mas . Como efecto secundario, esto lo convierte en una forma muy poderosa de probar la seguridad de la contraseña.Nota: este tutorial es para Windows. Aquellos de ustedes en Linux pueden ver el video a continuación para tener una idea de dónde comenzar.

Puedes obtener Hashcat desde el hashcat.net página web. Descargue y descomprímalo en su carpeta de descargas. A continuación, necesitaremos obtener algunos datos auxiliares para la herramienta. Vamos a adquirir una lista de palabras, que es básicamente una gran base de datos de contraseñas que la herramienta puede usar como punto de partida, específicamente el rockyou.txt conjunto de datos Descárguelo y péguelo en la carpeta Hashcat. Asegúrese de que se llame "rockyou.txt"

Ahora vamos a necesitar una forma de generar los hashes. Estaremos usando WinMD5, que es una herramienta de software gratuito liviana que procesa archivos específicos. Descárguelo, descomprímalo y suéltelo en el directorio Hashcat. Vamos a crear dos nuevos archivos de texto: hashes.txt y password.txt. Pon ambos en el directorio Hashcat.

¡Eso es! Ya terminaste.

Una historia popular de las guerras de los piratas informáticos

Antes de utilizar esta aplicación, hablemos un poco sobre cómo se rompen las contraseñas y cómo llegamos a este punto.

Ya en la brumosa historia de la informática, era una práctica habitual que los sitios web almacenaran las contraseñas de los usuarios en texto plano. Esto parece tener sentido. Debe verificar que el usuario haya enviado la contraseña correcta. Una forma obvia de hacerlo es tener una copia de las contraseñas a mano en un pequeño archivo en algún lugar y verificar la contraseña enviada por el usuario en la lista. Fácil.

Este fue un gran desastre. Los hackers obtendrían acceso al servidor a través de alguna táctica tortuosa (como pidiendo educadamente), robar la lista de contraseñas, iniciar sesión y robar el dinero de todos. Mientras los investigadores de seguridad se recuperaban de los restos humeantes de ese desastre, estaba claro que necesitábamos hacer algo diferente. La solución fue hashing.

Para aquellos que no están familiarizados, un función hash Lo que realmente significa todo este material de hash MD5 [Explicación de la tecnología]Aquí hay un resumen completo de MD5, hashing y una pequeña descripción general de las computadoras y la criptografía. Lee mas es una pieza de código que toma una información y la revuelve matemáticamente en una pieza de galimatías de longitud fija. Esto se llama "hashing" de los datos. Lo bueno de ellos es que solo van en una dirección. Es muy fácil tomar una información y descubrir su hash único. Es muy difícil tomar un hash y encontrar una información que lo genere. De hecho, si usa una contraseña aleatoria, debe probar todas las combinaciones posibles para hacerlo, lo cual es más o menos imposible.

Aquellos de ustedes que siguen en casa pueden notar que los hash tienen algunas propiedades realmente útiles para las aplicaciones de contraseña. Ahora, en lugar de almacenar la contraseña, puede almacenar los hash de las contraseñas. Cuando desea verificar una contraseña, la pica, elimina el original y la compara con la lista de hashes. Todas las funciones de hash ofrecen los mismos resultados, por lo que aún puede verificar que hayan enviado las contraseñas correctas. De manera crucial, las contraseñas de texto sin formato reales nunca se almacenan en el servidor. Entonces, cuando los piratas informáticos violan el servidor, no pueden robar ninguna contraseña, solo hashes inútiles. Esto funciona razonablemente bien.

La respuesta de los piratas informáticos a esto fue gastar mucho tiempo y energía ideando formas realmente inteligentes de revertir hashes Ophcrack: una herramienta de pirateo de contraseñas para descifrar casi cualquier contraseña de WindowsHay muchas razones diferentes por las que uno desearía utilizar cualquier cantidad de herramientas para hackear contraseñas para hackear una contraseña de Windows. Lee mas .

Cómo funciona Hashcat

Podemos usar varias estrategias para esto. Una de las más robustas es la que usa Hashcat, que es notar que los usuarios no son muy imaginativos y tienden a elegir el mismo tipo de contraseñas.

Por ejemplo, la mayoría de las contraseñas consisten en una o dos palabras en inglés, un par de números y quizás algunos reemplazos de letras "leet-speak" o mayúsculas al azar. De las palabras elegidas, algunas son más probables que otras: "contraseña", el nombre del servicio, su nombre de usuario y "hola" son populares. Lo mismo ocurre con los nombres populares de mascotas y el año en curso.

Sabiendo esto, puede comenzar a generar conjeturas muy plausibles sobre lo que los diferentes usuarios podrían haber elegido, que debería (eventualmente) permitirte adivinar correctamente, romper el hash y obtener acceso a su inicio de sesión cartas credenciales. Esto suena como una estrategia desesperada, pero recuerda que las computadoras son ridículamente rápidas. Una computadora moderna puede probar millones de conjeturas por segundo.

Esto es lo que haremos hoy. Fingiremos que sus contraseñas están en una lista hash en manos de un hacker malintencionado, y ejecutaremos la misma herramienta para descifrar hash que los hackers usan en ellas. Piense en ello como un simulacro de incendio para su seguridad en línea. ¡Veamos cómo va!

Cómo usar Hashcat

Primero, necesitamos generar los hashes. Abra WinMD5 y su archivo "contraseña.txt" (en el bloc de notas). Ingrese una de sus contraseñas (solo una). Guarda el archivo. Ábralo usando WinMD5. Verás una pequeña caja que contiene el hash del archivo. Copie eso en su archivo "hashes.txt" y guárdelo. Repita esto, agregando cada archivo a una nueva línea en el archivo "hashes.txt", hasta que obtenga un hash para cada contraseña que usa habitualmente. Luego, solo por diversión, ingrese el hash de la palabra "contraseña" como última línea.

Vale la pena señalar aquí que MD5 no es un formato muy bueno para almacenar hashes de contraseñas: es bastante rápido de calcular, lo que hace que el forzado bruto sea más viable. Como estamos haciendo pruebas destructivas, esto es realmente una ventaja para nosotros. En una fuga de contraseña real, nuestras contraseñas se codificarán con Scrypt o alguna otra función hash segura, que son más lentas para probar. Al usar MD5, esencialmente podemos simular arrojar mucha más potencia de procesamiento y tiempo al problema del que realmente tenemos disponible.

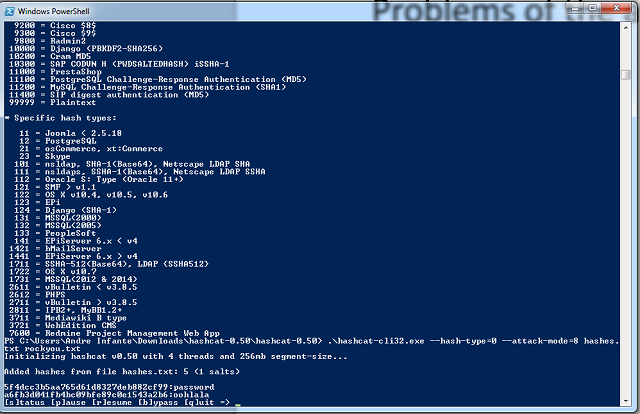

A continuación, asegúrese de que se haya guardado el archivo "hashes.txt" y abra Windows PowerShell. Navegue a la carpeta Hashcat (discos compactos .. sube un nivel, ls enumera los archivos actuales y cd [nombre de archivo] ingresa una carpeta en el directorio actual). Ahora escribe ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Ese comando básicamente dice "Ejecutar la aplicación Hashcat. Configúrelo para trabajar en hashes MD5 y use un ataque de "modo príncipe" (que usa una variedad de estrategias diferentes para crear variaciones en las palabras de la lista). Intente romper las entradas en el archivo "hashes.txt" y use el archivo "rockyou.txt" como diccionario.

Presiona enter y acepta el EULA (que básicamente dice "Juro meñique que no piratearé nada con esto"), y luego déjalo correr. El hash para contraseña debería aparecer en un segundo o dos. Después de eso, solo es cuestión de esperar. Las contraseñas débiles aparecerán en minutos en una CPU rápida y moderna. Las contraseñas normales aparecerán en un par de horas a un día o dos. Las contraseñas seguras pueden llevar mucho tiempo. Una de mis contraseñas antiguas se rompió en menos de diez minutos.

Puedes dejar esto en funcionamiento todo el tiempo que quieras. Sugiero al menos durante la noche, o en tu PC mientras estás en el trabajo. Si lo hace 24 horas, su contraseña probablemente sea lo suficientemente segura para la mayoría de las aplicaciones, aunque esto no es una garantía. Los piratas informáticos pueden estar dispuestos a ejecutar estos ataques durante mucho tiempo o tener acceso a una mejor lista de palabras. Si tiene dudas sobre la seguridad de su contraseña, obtenga una mejor.

Mi contraseña estaba rota: ¿y ahora qué?

Lo más probable es que algunas de sus contraseñas no se hayan mantenido. Entonces, ¿cómo puede generar contraseñas seguras para reemplazarlas? Como resultado, una técnica realmente fuerte (popularizado por xkcd) es frases de paso. Abra el libro más cercano, pase a una página aleatoria y coloque el dedo sobre una página. Tome el sustantivo, verbo, adjetivo o adverbio más cercano y recuérdelo. Cuando tenga cuatro o cinco, agrúpelos sin espacios, números o mayúsculas. NO use la "grapa de batería de caballo correcta". Desafortunadamente, se ha vuelto popular como contraseña y se incluye en muchas listas de palabras.

Una contraseña de ejemplo que acabo de generar a partir de una antología de ciencia ficción que estaba sentada en mi mesa de café es "inclinado a algunos artesanos de la guerra" (tampoco use esta). Esto es mucho más fácil de recordar que una cadena arbitraria de letras y números, y probablemente sea más seguro. Los hablantes nativos de inglés tienen un vocabulario funcional de aproximadamente 20,000 palabras. Como resultado, para una secuencia de cinco palabras comunes elegidas al azar, hay 20,000 ^ 5, o aproximadamente tres sextillones de combinaciones posibles. Esto está más allá del alcance de cualquier ataque de fuerza bruta actual.

Por el contrario, una contraseña de ocho caracteres elegida al azar se sintetizaría en términos de caracteres, con alrededor de 80 posibilidades que incluyen mayúsculas, minúsculas, números, caracteres y espacios. 80 ^ 8 es solo un cuatrillón. Eso todavía suena grande, pero romperlo está dentro del ámbito de la posibilidad. Dadas diez computadoras de escritorio de alta gama (cada una de las cuales puede hacer unos diez millones de hashes por segundo), eso podría ser forzado en unos pocos meses, y la seguridad se desmorona por completo si no es realmente aleatorio. También es mucho más difícil de recordar.

Otra opción es usar un administrador de contraseñas, que puede generar contraseñas seguras para usted sobre la marcha, todo lo cual se puede "desbloquear" con una sola contraseña maestra. Todavía tiene que elegir una contraseña maestra realmente buena (y si la olvida, está en problemas), pero si sus hashes de contraseña se filtran en una violación del sitio web, tiene una fuerte capa adicional de seguridad.

Vigilancia constante

La buena seguridad de la contraseña no es muy difícil, pero requiere que esté al tanto del problema y tome medidas para mantenerse seguro. Este tipo de prueba destructiva puede ser una buena llamada de atención. Una cosa es saber, intelectualmente, que sus contraseñas pueden ser inseguras. Otra cosa es verlo salir de Hashcat después de unos minutos.

¿Cómo se mantuvieron sus contraseñas? ¡Háganos saber en los comentarios!

Escritor y periodista con sede en el suroeste, Andre tiene la garantía de permanecer funcional hasta 50 grados centígrados y es resistente al agua hasta una profundidad de doce pies.