Anuncio

Como muchos de ustedes ya saben el 2 de noviembre, nos robaron el dominio de MakeUseOf.com. Nos llevó alrededor de 36 horas recuperar el dominio. Como hemos señalado más temprano el hacker de alguna manera logró acceder a mi cuenta de Gmail y desde allí a nuestra cuenta GoDaddy, desbloquear el dominio y moverlo a otro registrador.

Como muchos de ustedes ya saben el 2 de noviembre, nos robaron el dominio de MakeUseOf.com. Nos llevó alrededor de 36 horas recuperar el dominio. Como hemos señalado más temprano el hacker de alguna manera logró acceder a mi cuenta de Gmail y desde allí a nuestra cuenta GoDaddy, desbloquear el dominio y moverlo a otro registrador.

Puedes ver toda la historia en nuestro blog temporal makeuseof-temporary.blogspot.com/

No estaba planeando publicar nada sobre el incidente o el cracker (persona que roba dominios) y cómo logró hacerlo a menos que yo mismo estuviese completamente seguro. Tenía la buena sensación de que era una falla de seguridad de Gmail, pero quería confirmarlo antes de publicar algo al respecto en MakeUseOf. Nos encanta Gmail y darles mala publicidad no es algo que quisiéramos que hacer.

Entonces, ¿por qué escribir sobre esto ahora?

Han sucedido varias cosas en los últimos dos días que me han hecho creer que Gmail tiene un serio defecto de seguridad y que todos deberían estar al tanto. Especialmente durante los momentos en que personas como Steve Rubel te dicen

Cómo hacer que Gmail sea tu puerta de entrada a la web. Ahora, no me malinterpreten aquí, Gmail es un programa de correo electrónico IMPRESIONANTE. Lo mejor probablemente. El problema es que podría no ser confiable cuando se trata de seguridad. Dicho esto, no necesariamente significa que estarás mejor con Yahoo o Live Mail.Incidente 1: MakeUseOf.com - 2 de noviembre

Cuando nos robaron nuestro dominio, sospechábamos que el hacker usaba algún agujero en Gmail, pero no estábamos seguros de ello. ¿Por qué sospeché que tenía algo que ver con Gmail? Bueno, por un lado, soy bastante cauteloso con la seguridad y rara vez ejecuto algo de lo que no estoy seguro. También mantengo mi sistema actualizado y tengo todos los elementos esenciales, incluidos 2 monitores de malware, un antivirus y 2 firewalls. También tiendo a usar contraseñas seguras y únicas para cada una de mis cuentas.

El pirata informático accedió a mi cuenta de Gmail y configuró algunos filtros allí que eventualmente lo ayudaron a obtener acceso a nuestra cuenta GoDaddy. Lo que no sabía es cómo logró hacerlo. ¿Fue un agujero de seguridad en Gmail? ¿O fue un keylogger en mi PC? No estaba seguro de eso. Después del incidente, escaneé mi sistema con varias eliminaciones de malware y no encontré nada. También pasé por todos los procesos en ejecución. Todo parecía estar limpio.

Por lo tanto, me inclino a creer que el problema fue con Gmail.

Incidente 2: YuMP3.org - 19 de noviembre

El 18 de noviembre, recibí un correo electrónico de alguien llamado Edin Osmanbegovic que administra el sitio yump3.org. (Probablemente encontró mi correo electrónico a través de Google ya que el incidente con MakeUseOf fue cubierto en varios blogs populares, muchos de los cuales incluía mi ID de correo electrónico.) En su correo electrónico, Edin me dijo que su dominio fue robado y trasladado a otro registrador. Rápidamente busqué en Google el yoump3 y vi que un sitio web bastante establecido ahora servía una página de granja de enlaces (exactamente como en nuestro caso).

Google (en el último índice):

YouMP3.org hompage (presente):

Aquí hay una copia del primer correo electrónico que recibí de Edin:

Hola,

Tengo el mismo problema con mi dominio.

El dominio se ha transferido de Enom a GoDaDDy.

Inmediatamente envié un ticket de soporte con respecto a ese problema.El whois del nuevo propietario del dominio es:

Nombre: Amir Emami

Dirección 1: P.O. Box 1664

Ciudad: League City

Estado: Texas

Código postal: 77574

País: EE. UU.

Teléfono: +1.7138937713

Correo electrónico:Información administrativa de contacto:

Nombre: Amir Emami

Dirección 1: P.O. Box 1664

Ciudad: League City

Estado: Texas

Código postal: 77574

País: EE. UU.

Teléfono: +1.7138937713

Correo electrónico:Información de contacto técnico:

Nombre: Amir Emami

Dirección 1: P.O. Box 1664

Ciudad: League City

Estado: Texas

Código postal: 77574

País: EE. UU.

Teléfono: +1.7138937713

Correo electrónico:El correo electrónico es: [email protected]

Ayer, el chico de esa dirección de correo electrónico me contactó a través de Gtalk.

Dijo que quiere 2000 $ para el dominio.

Necesito consejo por favor, me he contactado con el Enom.Gracias.

Y adivina qué, es el mismo tipo que a principios de este mes robó MakeUseOf.com. También fuimos contactados desde la misma dirección de correo electrónico: [email protected]. Edin también me envió un correo electrónico hoy y confirmó que el tipo también tuvo acceso a su cuenta de dominio a través de su cuenta de Gmail. Entonces es nuevamente Gmail.

En su último correo electrónico (recibido hoy) Edin incluyó un resumen rápido de los eventos.

Tengo la historia de cómo hizo todo.El 10 de noviembre era el dueño.

El 13 de noviembre Mark Morphew.

El 18 de noviembre, Amir Emami.Usó [email protected] en ambas personas.

Ayer envié también todo a Moniker.

Ellos investigarán.

Incidente 3: Cucirca.com - 20 de noviembre

Este último correo electrónico fue la razón principal de esta publicación. Vino de Florin Cucirka, el dueño de cucirca.com. El sitio tiene un rango de alexa de 7681 y según Florin recibe más de 100,000 visitas diarias.

Primer correo electrónico de Florin:

Hola aibek

Estoy en la misma situación que makeuseof.com salió.

Soy Cucirca Florin y mi dominio www.cucirca.com fue

transferido desde mi cuenta de godaddy sin mi permiso.Parece que el ladrón conocía mi contraseña de gmail, lo cual es extraño.

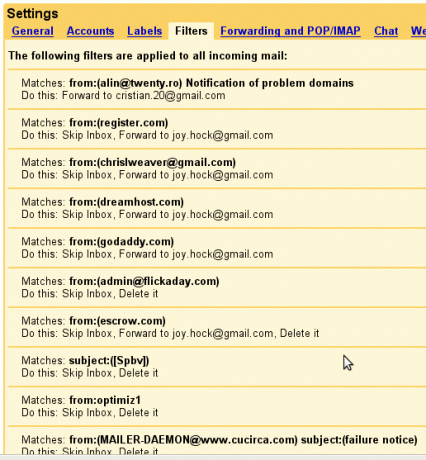

Se las arregló para crear algunos filtros para mi cuenta.He adjuntado 2 capturas de pantalla.

¿Me puedes ayudar? Dame algunos detalles sobre cómo podría obtener

fuera de este mal sueño? Acabo de encontrar hoy sobre esto y yo

no creo que pueda dormir esta noche.Gracias por adelantado.

Florin Cucirca.

Le envié un correo electrónico a Florin y le pregunté algunos detalles sobre su dominio, si contactó a GoDaddy y cualquier información que obtuvo sobre el cracker de dominios (término utilizado para robar dominios) hasta ahora.

Segundo correo electrónico de Florin:

El hacker tuvo acceso a mi cuenta de correo electrónico (gmail). El dominio fue alojado en godaddy.

Utilicé la extensión de notificador de Gmail en Firefox. Tal vez existe el gran error.

Él transfirió el dominio a register.comNo he hablado con el hacker. Quiero recuperarlo legalmente y si no hay otra solución, tal vez le pagaré

www.cucirca.com tiene un ranking de Alexa de 7681 y más de 100 000 visitas diarias.

Te adjuntaré 2 capturas de pantalla de mi cuenta de gmail.

[email protected] y en la segunda pantalla [email protected]

Si realiza una búsqueda en google de [email protected], encontrará esto:

http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Creo que alguien debería detenerlos.

Envié un correo electrónico a [email protected] y esperando una respuesta.

¿Qué piensas? ¿Recuperaré mi dominio?

¡Parece que es Gmail otra vez! Aquí están las capturas de pantalla parciales de lo que me envió:

En el caso de Florin, el hacker cambió la propiedad del dominio hace varios meses. Cucirca.com se transfirió de GoDaddy a Register.com. Como el hacker estaba interceptando sus correos electrónicos y nunca cambiaba los servidores de nombres, supongo que Florin no tenía idea de que algo estaba mal. Cuando le pregunté por qué le tomó tanto tiempo descubrirlo, me envió lo siguiente:

Transfirió el dominio a su nombre el 2008-09-05 dejando los servidores de nombres sin cambios. Es por eso que no me di cuenta de que mi doomain fue robado hasta ayer, cuando un amigo mío hizo un whois en mi dominio ...

No tenía ninguna razón para verificar los registros whois porque el dominio estaba registrado durante 7 años (hasta 2013-11-08)

No he recibido ningún correo electrónico de esta persona.

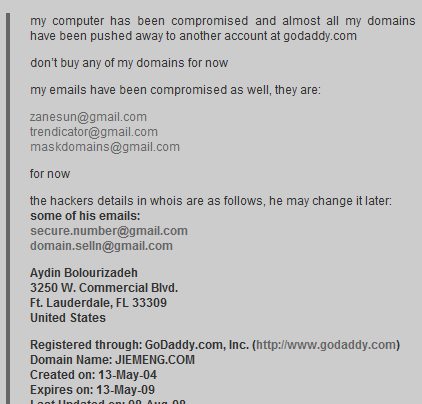

Y de nuevo parece ser el mismo chico! ¿Por qué pienso eso? Si marca el enlace que Florin incluyó en uno de sus correos electrónicos (también lo agregué a continuación) verá que en otros incidentes similares (quién sabe cuántos dominios más ha robado así) habla a [email protected] fue mencionado junto con el nombre "Aydin Bolourizadeh". Ese mismo correo electrónico también apareció en la regla de reenvío de la cuenta de Gmail de Florin (ver primera captura de pantalla).

Cuando nos quitaron MakeUseOf.com, el cracker me estaba pidiendo 2000 $. Y cuando le pregunté dónde y cómo quiere que le paguen, me dijo que enviara dinero a través de Western Union a la siguiente dirección:

Aydin Bolourizadeh

Turquía

Ankara

Cukurca kirkkonaklar mah 3120006954

captura de pantalla de http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Soy bastante bonita porque fue el mismo tipo en los 3 incidentes y probablemente otros 788 mencionados en el enlace anterior, incluidos dominios como yxl.com, visitchina.net y visitjapan.net.

Cuando busqué esa dirección en Google, también descubrí que posee los siguientes dominios (probablemente también los robó):

- Elli.com -

http://whois.domaintools.com/elli.com

- Ttvx.net -

http://www.dnforum.com/post252-post-1399775.html

Supongo que el tipo es de Turquía y es probable que resida en algún lugar de la siguiente área.

- Cukurca kirkkonaklar mah 3120006954

- Ankara, Turquía

También sabemos que usa [email protected] como su correo electrónico. Entonces, si sabemos quién respalda domainsgames.org, podríamos estar un paso más cerca. De hecho, él me envió un correo electrónico hace varios días y me pidió que elimine todas las instancias de su correo electrónico del sitio web y si no cumplimos, nos enviaría un DDOS.

Aquí están sus palabras exactas:

Hola,

¡Le pido que elimine mi dirección de correo electrónico ([email protected]) de su sitio web!

Hágalo si no desea tener ningún problema en el futuro, de lo contrario, primero comenzaré a tener el gran DDOS en su sitio web y lo eliminaré ...

Soy muy serio, así que elimine mi correo electrónico y el nombre de domainsgame.org

Entonces, parece que si podemos llegar a la ID detrás de domainsgame.org podríamos encontrar a nuestro chico y probablemente descubrir muchos más dominios que ha robado. Lea más sobre esto a continuación. Ahora hablemos de Gmail.

Vulnerabilidad de Gmail

¿Alguien recuerda lo que sucedió con David Airey el año pasado? Su dominio también fue robado. La historia estaba en toda la web.

– ADVERTENCIA: la falla de seguridad de GMail de Google deja mi negocio saboteado

- El esfuerzo colectivo restaura a David Airey.com

Tanto nosotros como David logramos recuperar el dominio. Pero no estoy seguro si todos son tan afortunados como nosotros. Desafortunadamente, los registradores realmente no cooperarán con usted en esto a menos que la historia reciba alguna atención. Por lo tanto, no tengo dudas de que quedan cientos de personas sin posibilidad de dar su nombre de dominio o pagarle al tipo.

De todos modos, de vuelta a Gmail.

En su primer artículo, David Airey se refería a una vulnerabilidad de Gmail que (si no me equivoco) mencionó aquí varios meses antes Para resumir:

La víctima visita una página mientras inicia sesión en GMail. Tras la ejecución, la página realiza una POST de múltiples partes / datos de formulario a una de las interfaces de GMail e inyecta un filtro en la lista de filtros de la víctima. En el ejemplo anterior, el atacante escribe un filtro, que simplemente busca correos electrónicos con archivos adjuntos y los reenvía a un correo electrónico de su elección. Este filtro transferirá automáticamente todos los correos electrónicos que coincidan con la regla. Tenga en cuenta que los correos electrónicos futuros también se reenviarán. El ataque permanecerá presente mientras la víctima tenga el filtro dentro de su lista de filtros, incluso si Google corrige la vulnerabilidad inicial, que fue la causa de la inyección.

página original: http://www.gnucitizen.org/blog/google-gmail-e-mail-hijack-technique/

Ahora, la parte interesante es que la actualización en el enlace Citizen de GNU anterior establece que la vulnerabilidad se solucionó antes del 28 de septiembre de 2007. Pero en el caso de David, el incidente tuvo lugar en diciembre, 2-3 meses después.

Entonces, ¿la hazaña realmente se solucionó en ese entonces? ¿O fue una nueva hazaña en el caso de David? Y lo más importante, ¿hay una falla de seguridad similar en Gmail NOW?

¿Qué vas a hacer ahora?

(1) Bueno, mi primer consejo sería verificar la configuración de su correo electrónico y asegurarse de que su correo electrónico no se vea comprometido. Verifique las opciones y filtros de adelante. También asegúrese de deshabilitar IMAP si no lo usa. Esto también se aplica a las cuentas de Google Apps.

(2) Cambie el correo electrónico de contacto en sus cuentas web sensibles (paypal, registrador de dominio, etc.) de su cuenta principal de Gmail a otra. Si es el propietario del sitio web, cambie el correo electrónico de contacto de sus cuentas de host y registrador a otro correo electrónico. Preferiblemente a algo en lo que no haya iniciado sesión cuando navega por la web.

(3) Asegúrese de actualizar su dominio a un registro privado para que sus datos de contacto no aparezcan en las búsquedas de WhoIS. Si estás en GoDaddy, te recomiendo ir con el registro protegido.

(4) No abra enlaces en su correo electrónico si no conoce a la persona de la que provienen. Y si decide abrir el enlace, asegúrese de cerrar sesión primero.

ACTUALIZAR:

Descubrí algunos buenos artículos sobre posibles fallas de seguridad en respuesta al artículo de MakeUseOf:

– Prueba de concepto de falla de seguridad de Gmail

– Comentarios sobre esto en YCombinator

- (Nov. 26) Seguridad de Gmail y actividad reciente de phishing [Respuesta oficial de Google]

¡Ayúdanos a atrapar al chico!

Además de la dirección de correo anterior, también sabemos que usa [email protected] como su correo electrónico Entonces, si descubrimos quién es el propietario de domainsgames.org, podríamos estar un paso más cerca. o al menos devolver los dominios que robó a sus respectivos propietarios.

Ahora la cosa es que el nombre de dominio domainsgames.org está protegido por Moniker y ocultan toda la información de contacto.

ID de dominio: D154519952-LROR

Nombre de dominio: DOMAINSGAME.ORG

Creado el: 22-oct-2008 07:35:56 UTC

Última actualización el: 08-nov-2008 12:11:53 UTC

Fecha de vencimiento: 22-oct-2009 07:35:56 UTC

Registrador patrocinador: Moniker Online Services Inc. (R145-LROR)

Estado: CLIENTE BORRAR PROHIBIDO

Estado: TRANSFERENCIA DE CLIENTE PROHIBIDA

Estado: ACTUALIZACIÓN DEL CLIENTE PROHIBIDO

Estado: TRANSFERENCIA PROHIBIDA

Identificación del registrante: MONIKER1571241

.

.

.

.

Servidor de nombres: NS3.DOMAINSERVICE.COM

Servidor de nombres: NS2.DOMAINSERVICE.COM

Servidor de nombres: NS1.DOMAINSERVICE.COM

Servidor de nombres: NS4.DOMAINSERVICE.COM

Ya les envié un correo electrónico (al igual que Edin) al respecto y los actualizaré aquí tan pronto como escuche algo de ellos.

También tengo algunas solicitudes a las siguientes compañías que ahora están prestando sus servicios a esa persona.

Al revisar los archivos de encabezado en varios correos electrónicos, estaba claro que el hacker estaba usando Google Apps. Por favor, míralo. El dominio es domainsgame.org. ¡Y también por favor, ARREGLE! El Gmail.

En primer lugar, ayuda a Edin y Florin a recuperar sus dominios. Una cosa inteligente sería verificar las direcciones IP de inicio de sesión de la cuenta para todos los casos similares reportados. Por ejemplo, tanto en el caso de Edin como en el nuestro (no estoy seguro sobre Florin) el hacker estaba usando la dirección IP 64.72.122.156. (Que por cierto resultó ser un servidor comprometido en Alpha Red Inc.) O incluso más fácil, simplemente bloquee el nombre de dominio y solicite al titular de la cuenta corriente que demuestre su identidad. Como el hacker estaba usando diferentes identidades en todas partes, sería imposible para él hacerlo. Le conviene asegurarse de que esta persona ya no use sus servicios.

¡Cierra su cuenta! (ese es el de domainsgame.org). Cualquier información adicional o asistencia que pueda proporcionar será apreciada.

No estoy realmente seguro, pero creo que DomainSponsor es la compañía que monetiza esos dominios que este tipo roba. Sucedió con MakeUseOf.com y ahora sucede con YouMP3.org.

5- a PayPal COM: (SU APOYO ES HORRIBLE)

Estoy seguro de que ni siquiera leerán esto, así que solo te lo diré. Envié un correo electrónico a [email protected] y les advertí que la persona que robó nuestro dominio y nos chantajeó anteriormente estaba usando una cuenta [email protected] (también usa otras cuentas). Solo les pedí que lo investigaran. En cambio, recibo un correo electrónico que no tiene nada que ver con lo que dije. Básicamente, se trata de una plantilla de correo electrónico destinada a parecer genuina y enviada a las personas que fueron engañadas. ¡Vamos! Estamos pagando una comisión del 3% en cada transacción, ¿no pueden brindar mejor atención al cliente?

¡Eso es todo lo que tengo!

Una vez más, lamento profundamente lo que les sucedió a Florin y Edin. Realmente espero que recuperen sus dominios pronto. Ahora todo está en manos de los respectivos registradores. Pero lo más importante, quiero ver que los grandes cuerpos (no los clientes) hagan algo para atrapar a esa persona. Estoy seguro de que todos los bloggers lo apreciarán y probablemente incluso escribirán sobre ello en su blog.

Es tiempo de cambiar ;-)

atentamente

Aibek

Crédito de imagen: gracias a máquina para la imagen superior de "Cracker"

El chico detrás de MakeUseOf.com. Síguelo y MakeUseOf en Twitter @MakeUseOf. Para obtener más detalles, consulte la página de información de MakeUseOf.