Anuncio

Si se cree en los informes de noticias, los hackers son un grupo demográfico en sí mismos. Bueno, podrían deberse a que las violaciones de seguridad de nuestras cuentas personales son un peligro real y presente. Solo en febrero, 250,000 cuentas de Twitter fueron pirateadas. Wall Street Journal y New York Times fueron algunos de los nombres destacados. Quizás tú también estabas entre los números. Lo bueno de esto fue que Twitter reaccionó con presteza y tapó el agujero antes de que se abriera.

Sitios como Twitter no son objetivos blandos. Están protegidos por firewalls y otras salvaguardas. Twitter incluso ha implementado protocolos de seguridad como DMARC para una mayor protección contra el phishing. Pero incluso mientras escribo esto, han llegado noticias de una cuenta de Twitter de Associated Press secuestrada que se utiliza para transmitir actualizaciones falsas de un ataque contra la Casa Blanca. El mercado de valores cayó en picada. Twitter reforzará sus defensas. Nosotros, los usuarios, somos parte de esas fortificaciones. Por lo general, también somos su eslabón más débil.

El terreno cubierto hasta ahora ...

Mi amigo Chris nos dio los conceptos básicos que debes saber para asegure su cuenta de Twitter Lo que necesita saber sobre cómo asegurar su cuenta de TwitterLas cuentas de Twitter son objetivos jugosos para estafadores y distribuidores de malware. Una vez que alguien compromete su cuenta de Twitter, puede enviar tweets con enlaces a estafas y malware, bombardeando a sus seguidores con su basura. Fortalece tu ... Lee mas . Volvamos a repetirlos rápidamente:

- Cuidado con el phishing

- No reutilice las contraseñas

- Administrar aplicaciones de terceros

- Mejore su navegador y seguridad informática

- Restringir restablecimientos de contraseña

- Use un expansor de URL

- Echar una mano

Le recomiendo encarecidamente que lea su popular artículo para comprender las primeras cosas que debe hacer. Aquí hay algunos consejos más de Twitter que deberían ser útiles para protégete de los hackers Cómo detectar y evitar 10 de las técnicas de piratería más insidiosasLos piratas informáticos se están volviendo más furtivos y muchas de sus técnicas y ataques a menudo pasan desapercibidos incluso para usuarios experimentados. Aquí hay 10 de las técnicas de piratería más insidiosas para evitar. Lee mas .

Lidiar con el spam

Un ataque podría aparecer disfrazado en forma de mensaje de spam en Twitter. Los ataques de spam toman muchas formas diferentes. Twitter reconoce seguidores agresivos; explotar @reply o @mention para publicar mensajes no deseados; e incluso crear múltiples cuentas como comportamiento de spam. También podría ser algo tan inocuo como publicar enlaces no relacionados. El truco es reconocer el spam temprano y tomar medidas para denunciarlo. Así es cómo…

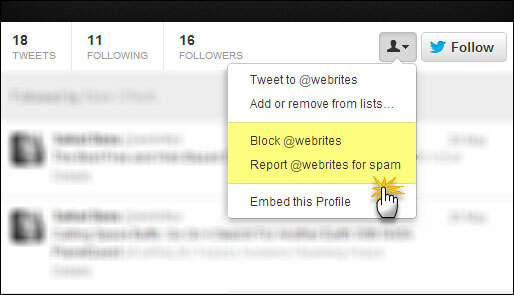

- Haga clic en la página de perfil de la cuenta de spam.

- Haga clic en el pequeño icono de silueta junto al botón de seguir para revelar el menú desplegable.

- Puede usar las opciones (ver captura de pantalla) para informar una cuenta infractora por correo no deseado. Alternativamente, también puede bloquear la cuenta.

Twitter no suspende automáticamente la cuenta sospechosa de spam. Aunque evita que el usuario te siga o te responda. También puede presentar un informe de infracción más directo. Twitter tiene una página de soporte que te cuenta todo sobre cómo reportar violaciones y cualquier otra actividad sospechosa.

Beneficios de las cuentas protegidas de Twitter

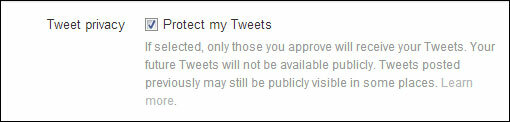

Una línea de tiempo de Twitter es pública de forma predeterminada. Puede ejercer la opción de configurar sus tweets como "protegidos". Los Tweets protegidos son visibles para tus seguidores de Twitter aprobados. Una cuenta de Twitter protegida te da más control práctico sobre quién te sigue. Cada solicitud de seguimiento necesitará su aprobación expresa. Tus tweets solo serán visibles para tus seguidores. Sus tweets protegidos tampoco se mostrarán en los resultados de Google.

Proteger su cuenta de Twitter es una estrategia más segura, pero puede tener el costo de una interacción abierta. La página de soporte de Twitter entra en el meollo de proteger y desproteger tus tweets.

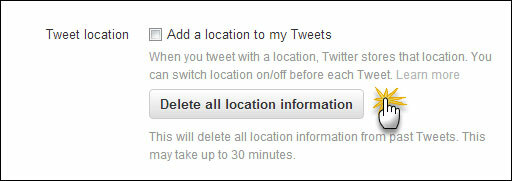

No comparta su ubicación

Aunque compartir la información de su ubicación puede no llevar a que su cuenta sea pirateada, nadie puede prometer que no le sucederá a su hogar... lo que es aún peor. PleaseRobMe es un sitio web interesante que intenta resaltar este peligro de compartir información en exceso en las redes sociales. Por ejemplo, compartir la información de su ubicación podría llevar a un ladrón a su casa cuando esté en otro lugar.

los Configuraciones La página en Twitter lo lleva a la opción de desactivar la información de su ubicación y también eliminar todas las referencias anteriores con un solo clic. También puede acceder a la configuración de ubicación de su teléfono inteligente y deshabilitar el uso compartido.

No permita ciegamente aplicaciones de terceros

Las aplicaciones de terceros conectadas a través de su cuenta de Twitter tienen dos niveles de autorizaciones: solo lecturao Lee y escribe. En efecto, una aplicación puede acceder a toda la información en su cuenta de Twitter. Una aplicación con permiso de lectura y escritura también puede publicar actualizaciones en su nombre. Además, sus tweets pueden estar protegidos, pero las imágenes accesibles a través de servicios como Instagram pueden no estarlo. Esto representa un riesgo potencial si una aplicación en cuestión no es legítima. Esto nos lleva de vuelta al punto discutible de examinar cuidadosamente cada aplicación de terceros a la que otorgamos acceso y revocar periódicamente el acceso a aplicaciones que ya no necesitamos.

Sea cauteloso con los mensajes directos "de la nada"

Solo tengo que reiterar esto nuevamente. Ha habido una serie de ataques directos de malware de mensajes y correos electrónicos. Se supone que los mensajes directos (DM) son interacciones uno a uno entre dos partes y se supone que son privados. En realidad, las aplicaciones de terceros pueden acceder a los DM que tienen acceso a su cuenta de Twitter. Estafas de phishing ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores?Nunca he sido fanático de la pesca, yo mismo. Esto se debe principalmente a una expedición temprana en la que mi primo logró atrapar dos peces mientras yo pescaba zip. Similar a la pesca en la vida real, las estafas de phishing no son ... Lee mas y los troyanos de puerta trasera también se basan en enlaces dentro de mensajes enviados a una cuenta desprevenida. Twitter desaconseja seguir "cientos o miles de cuentas sin echar un vistazo primero".

El mercado de valores cae brevemente y luego se recupera después @APLa cuenta de Twitter pirateada envía un tweet falso: http://t.co/X0KeRg1C5A

- Yahoo News (@YahooNews) 23 de abril de 2013

En realidad es fácil detectar ataques de phishing 4 métodos generales que puede usar para detectar ataques de phishingUn "phishing" es un término para un sitio web fraudulento que intenta parecerse a un sitio que usted sabe que podría visitar con frecuencia. El acto de todos estos sitios tratando de robar su cuenta ... Lee mas con un poco de cuidado Por ejemplo: verifique el texto y el contenido del mensaje. Además, tenga mucho cuidado con los dispositivos móviles porque las pantallas más pequeñas pueden hacer que sea mucho más difícil descifrar una pantalla fraudulenta. Por lo tanto, espere para verlo en una pantalla más grande antes de hacer clic en él.

Aquí hay una excelente lectura sobre phishing en Fraud.org.

Cerrar sesión en computadoras públicas

Esta precaución suena muy obvia, pero te sorprendería cuántos se olvidan de hacerlo. Si está en una computadora compartida, recuerde cerrar sesión en Twitter para evitar que alguien tenga acceso a su cuenta abierta. En una línea similar, use siempre un código de acceso para bloquear su teléfono inteligente y evitar espiar los ojos.

Deshabilitar Java

Java no es seguro ¿Java no es seguro y debe deshabilitarlo?El complemento Java de Oracle se ha vuelto cada vez menos común en la Web, pero se ha vuelto cada vez más común en las noticias. Si Java está permitiendo que más de 600,000 Macs se infecten u Oracle está ... Lee mas dicen expertos en seguridad. El Departamento de Seguridad Nacional de los Estados Unidos ha emitido un aviso público sobre deshabilitar Java Si no es necesario en su navegador. Siempre es una buena idea actualizar Java continuamente, aunque deshabilitarlo puede ser una advertencia para cerrar la puerta trasera antes de que alguien se cuela.

Una nota final: Si su cuenta de Twitter ha sido violada, puede restablecer su contraseña. Sigue esto Página de soporte de Twitter para asegurar su cuenta y detener otros comportamientos inusuales

La facilidad de tuitear a veces nos lleva a una falsa sensación de seguridad. Olvidamos que Twitter es posiblemente el más abierto de todos los sitios de intercambio social. Esa es la fruta y la cáscara que podemos poner. Si pasa una mayor parte del día en las redes sociales, apreciará que la configuración de seguridad de Twitter sea mucho más fácil de entender y configurar que la de Facebook. Ahora, solo tenemos que pensarlo un poco y unos minutos para que no seamos presa de los hackers. ¿Qué otros consejos de seguridad de Twitter te gustaría sugerir? ¿Lo aprendiste por amarga experiencia o estás entre los sabios y cautelosos que juegan a lo seguro en lugar de disculparse?

Credito de imagen: Shutterstock

Saikat Basu es el Editor Adjunto de Internet, Windows y Productividad. Después de eliminar la suciedad de un MBA y una carrera de marketing de diez años, ahora le apasiona ayudar a otros a mejorar sus habilidades para contar historias. Busca la coma de Oxford que falta y odia las malas capturas de pantalla. Pero las ideas de fotografía, Photoshop y productividad alivian su alma.