Anuncio

Durante décadas, la biometría fue vista como futurista y poco práctica. Solo en la última década más o menos, la tecnología ha alcanzado la fantasía, reduciendo el costo a un punto en el que podemos ser realistas comenzar a usar identificación biométrica en la vida cotidiana La historia de la seguridad biométrica y cómo se usa hoy en díaLos dispositivos de seguridad biométrica fueron durante mucho tiempo ideales en las películas de ciencia ficción que parecían lo suficientemente plausibles como para suceder realmente, pero un poco exagerados para la aplicación en el mundo real. Lee mas .

Apple tiene un historial de traer nuevas tecnologías a la corriente principal, por lo que no fue una sorpresa cuando introdujo la identificación biométrica en 2014 a los iPhones y comenzó la "carrera biométrica". Touch ID facilitó el desbloqueo de su teléfono al escanear su huella digital, no se requiere contraseña.

Pero el escaneo de huellas digitales es solo la punta del iceberg.

Los tipos básicos de biometría

De acuerdo con Dictionary.com, la biometría es "El proceso mediante el cual un dispositivo o sistema electrónico detecta y registra los rasgos físicos y de otro tipo únicos de una persona como medio para confirmar su identidad".

Como cada persona es única, se deduce que el mejor medio para identificar a un individuo es por sus características físicas. Si bien existen numerosos rasgos físicos que podrían usarse, algunos de los más utilizados son el reconocimiento de huellas digitales, el reconocimiento de voz, el reconocimiento facial y la verificación de ADN.

Reconocimiento de huellas digitales: La forma más ampliamente reconocida de identificación biométrica es la huella digital. Su empleo en la aplicación de la ley se remonta a 1901 en el Servicio de Policía Metropolitana del Reino Unido y su uso revolucionó las investigaciones penales.

Reconocimiento de voz: El reconocimiento de voz se utiliza para verificar su identidad en función de las características de su voz. Esto se confunde comúnmente con el reconocimiento de voz, que es el acto de reconocer lo que se ha dicho Alexa, ¿cómo funciona Siri? Control de voz explicadoEl mundo se está moviendo hacia comandos de voz para todo, pero ¿cómo funciona exactamente el control por voz? ¿Por qué es tan glitchy y restringido? Esto es lo que necesita saber como usuario lego. Lee mas en lugar de quien lo dijo.

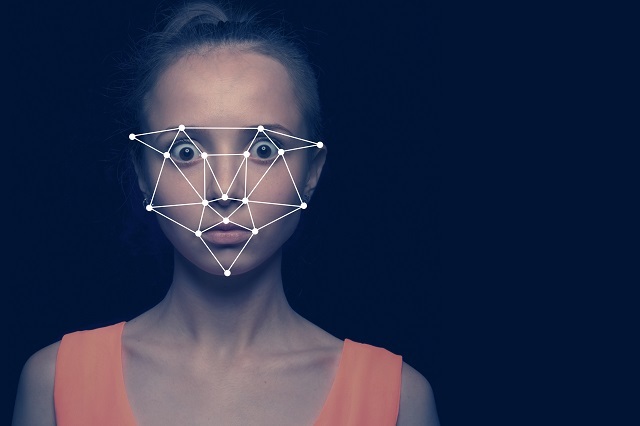

Reconocimiento facial: Mientras que el reconocimiento de voz usa datos de audio, el reconocimiento facial usa información visual para verificar su identidad. Los marcadores visuales en el tamaño y la forma de su cara se comparan con una imagen verificada.

Verificación de ADN: La verificación de ADN no es algo que probablemente usarías para desbloquear tu teléfono. Ampliamente popularizada por programas como CSI, la verificación de ADN se usa más comúnmente en la aplicación de la ley. El ADN de cada persona es único, por lo que incluso una pequeña muestra puede ser suficiente para verificar la identidad de un individuo frente a una muestra conocida.

¿Qué hay en el horizonte?

Escaneo ocular de iris y retina ya se están utilizando en entornos de alta seguridad, como áreas seguras en edificios gubernamentales o en controles fronterizos del aeropuerto. Sin embargo, a medida que disminuye el costo de implementar esta tecnología, es más probable que termine en nuestros dispositivos móviles, potencialmente abriendo la tecnología de escaneo ocular a un público mucho mayor. ¿Son los escáneres de retina / iris el siguiente nivel de seguridad móvil?Se rumorea que el Samsung Galaxy Note 4 podría tener una retina o un escáner de iris incorporado. Suena como una película de ciencia ficción, pero este tipo de mecanismos de bloqueo personalizados no siempre son perfectos. Lee mas

Mientras verificación de firma ha existido durante bastante tiempo, el equivalente digital está comenzando a desarrollarse más a medida que hay más personas que lo intentan para ocultar quiénes son en línea, y a menudo no se dan cuenta de que están revelando su identidad por la forma única en que tipo.

Entonces, ¿qué está frenando la biometría?

1. Miedo a la vigilancia

Actualmente, uno de los mayores usos de la identificación biométrica es en la aplicación de la ley.

El reconocimiento facial en particular se está convirtiendo en una práctica estándar en la vigilancia proactiva, con la policía en Inglaterra. usándolo en un festival de música en 2014 para escanear la cara de cada asistente y compararlo con una base de datos de criminales

Ciertamente, esta no era la primera vez que el reconocimiento facial se había utilizado a gran escala, pero fue uno de el más invasivo ya que había poca justificación dada en ese momento de por qué este festival específico era dirigido.

Una de las justificaciones más comunes para este tipo de vigilancia es la protección contra el terrorismo. Sin embargo, como George Orwell dejó en claro en su libro 1984, la vigilancia total del gobierno puede conducir a la opresión de los ciudadanos de un país, que todos reconocemos como algo malo Su interés en la privacidad garantizará que la NSA lo apunteSi, eso es correcto. Si le importa la privacidad, puede ser agregado a una lista. Lee mas .

Una de las últimas controversias sobre el uso de datos biométricos por parte del gobierno es la base de datos del Identificador de la Próxima Generación (NGI) del FBI. El grupo de privacidad EFF es haciendo campaña para obtener más transparencia sobre cómo se usa esta información, especialmente el aspecto de reconocimiento facial.

2. Miedo a las infracciones de privacidad

Si bien puede o no estar de acuerdo con la vigilancia del gobierno, la mayoría de las personas aún se sienten muy incómodas con la idea de empresas privadas rastrear su ubicación y comportamiento, principalmente porque hay poca transparencia en la forma en que esta información realmente se almacena y usado.

El almacenamiento seguro de datos se ha convertido en un problema en los últimos años, ya que la mayoría de las empresas han permitido que la seguridad deficiente o inexistente conceder a los hackers acceso a datos personales seguros 3 consejos de prevención de fraude en línea que necesita saber en 2014 Lee mas . Si no podemos confiar en ellos para proteger nuestra información personal, ¿por qué confiaríamos en ellos con nuestra información biométrica insustituible?

Si bien existen preocupaciones sobre la vigilancia del gobierno, la idea de que las empresas privadas sigan cada uno de nuestros movimientos tiende a poner a las personas aún más nerviosas. Los especialistas en personalización minorista RichRelevance recientemente investigaron cómo se sentían los clientes sobre el seguimiento y la personalización:

A partir de esos resultados, está claro que la erosión de la privacidad es principalmente lo que la gente encuentra "espeluznante", con el reconocimiento facial encabezando esa lista. Si a los clientes no les gusta un cierto tipo de identificación biométrica, es poco probable que las tiendas lo adopten por miedo a perder negocios.

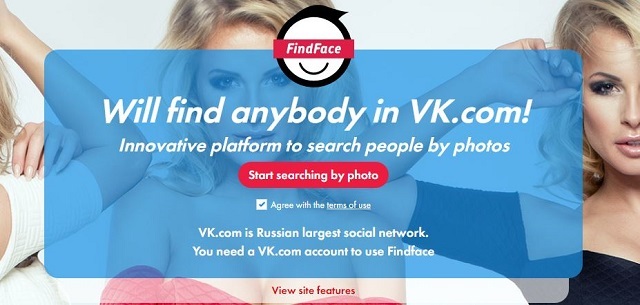

Recientemente ha habido un gran revuelo en Rusia alrededor de un sitio llamado FindFace, que utiliza el reconocimiento facial para rastrear perfiles en la red social rusa VKontakte para encontrar a cualquier persona que esté buscando. Es solo uno de los muchos ejemplos.

Si bien gran parte de la información es pública, es la forma en que se utilizan los datos lo que causa gran inquietud.

3. ID no confiable

Los escáneres de huellas digitales se han convertido en la forma de identificación biométrica convencional debido a su confiabilidad en comparación con otros métodos. Por ejemplo, el reconocimiento facial actualmente requiere buena iluminación y posicionamiento para dar resultados precisos.

El reconocimiento de voz, por otro lado, sufre demasiado ruido de audio. Puede funcionar bien en condiciones muy tranquilas, falla absolutamente cuando estás en una calle concurrida o en una discoteca ruidosa. Los resultados son inconsistentes en el mejor de los casos, pero en su mayoría simplemente incorrectos.

Estos factores ambientales limitan el lugar donde la autenticación se puede confirmar de manera confiable, lo que limita su conveniencia y utilidad. Compare esto con las contraseñas, que se pueden usar en cualquier momento en cualquier dispositivo bajo cualquier condición.

4. Robo de identidad

El robo de identidad es una de las cosas más estresantes y preocupantes que pueden suceder. El hecho de que le roben su identidad puede ser difícil de probar, y se agrava por el hecho de que las tasas de robo de identidad están aumentando en todo el mundo.

Los hacks son un gran obstáculo para cualquier sistema de verificación de identidad porque una vez que sus credenciales están expuestas, cualquiera puede usar esa información para pretender ser usted.

Pero, ¿qué pasa si tus atributos físicos únicos son robados en un hack? No es como si pudieras dirigirte a tu DMV local y solicitar una nueva cara o huella digital. Es mucho más fácil iniciar sesión en Twitter o Facebook y cambiar su contraseña.

Otro factor complicado es que cambiar una contraseña en varios sitios es relativamente trivial, y puede aumentar su seguridad al usando diferentes contraseñas en cada cuenta 8 consejos para la seguridad en línea utilizados por expertos en seguridad¿Quieres mantenerte seguro en línea? Luego, olvide todo lo que cree saber sobre contraseñas, antivirus y seguridad en línea porque es hora de volver a entrenar. Esto es lo que realmente hacen los expertos. Lee mas .

Sus datos biométricos, por otro lado, serán los mismos en todos los sitios: la única forma de evitar el acceso no deseado sería cambiar el método de autenticación por completo.

Si un pirateo a gran escala sucediera a los datos biométricos, sería realmente difícil para las personas verificar su verdadera identidad, especialmente con la vinculación de datos se está volviendo más común (es decir, todas las formas de identificación, incluidos los hábitos de navegación, los datos biométricos, las contraseñas y los perfiles publicitarios son entrelazados).

5. Pobres estándares

Los estándares digitales son la razón por la que podemos usar cualquier navegador web para acceder a Internet o cualquier teléfono para hacer una llamada telefónica: se aseguran de que todo funcione a la perfección.

No se puede decir lo mismo de la biometría. Hasta la fecha, ningún gobierno ha creado estándares para la creación, uso o almacenamiento de información biométrica. Fast Identity Online (FIDO) está en proceso de redactar algunos estándares, pero con la rápida proliferación actual de dispositivos biométricos de consumo, podría terminar siendo muy poco y demasiado tarde.

Los estándares también se pueden usar para asegurarse de que los métodos de identificación biométrica sean consistentes. Las huellas digitales pueden cambiar según la cantidad de aceite en la piel o un corte en el dedo. Normalmente, una huella digital se convierte en un pequeño segmento de datos, pero no permite cambios en la huella digital.

6. La biometría sola no es suficiente

India se encuentra actualmente en medio de un proyecto increíblemente ambicioso para catalogar información de identificación de cada uno de sus 1.200 millones de ciudadanos. El sistema, conocido como Aadhaar, incluye información biométrica junto con información de texto como nombre, fecha de nacimiento y dirección.

La idea detrás del esquema es hacer que la identificación de individuos para beneficios y servicios gubernamentales sea mucho más rápida y fácil.

Una de las formas en que abordan los problemas biométricos es mediante el uso de la autenticación multifactor donde un usuario se identifica por "quién eres" (biometría) y "lo que tienes" (dispositivo móvil, computadora portátil, etc.). Al usar este sistema, han creado una autenticación de dos factores para la información biométrica.

La solución aún sufre el peligro de la verificación normal en dos pasos: si un individuo está siendo atacado específicamente, entonces es posible omitir ambas autenticaciones.

Sin embargo, si ocurriera un hack y exponga los datos, sin duda sería mucho más difícil para los delincuentes usar la información para acceder a información privada ya que carecen del segundo paso necesario para verificación.

Demasiados problemas, derecho al núcleo

Si bien la biometría puede no ser la alternativa a largo plazo a las contraseñas, es más segura de usar. En lugar de verlos como métodos separados para identificar que usted es quien dice ser, en su lugar, deben verse como métodos complementarios que se pueden usar juntos para verificar a un individuo.

¿La biometría es el principio de la identificación personal? Probablemente no. Hay demasiados problemas fundamentales para resolver.

Si bien la cuestión de la verificación de identidad continuará en el futuro previsible, lo mejor que podemos hacer es mientras tanto, podemos asegurarnos de proteger proactivamente nuestra seguridad con contraseñas Autenticación de dos factores ¿Qué es la autenticación de dos factores y por qué debe usarla?La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de demostrar su identidad. Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con tarjeta de crédito no solo requiere la tarjeta, ... Lee mas y bueno higiene de seguridad Protéjase con un chequeo anual de seguridad y privacidadEstamos casi dos meses en el año nuevo, pero todavía hay tiempo para tomar una resolución positiva. Olvídese de beber menos cafeína: estamos hablando de tomar medidas para salvaguardar la seguridad y la privacidad en línea. Lee mas .

¿Qué opina de la biometría: emocionante o exagerada? ¿Qué crees que reemplazará las contraseñas en el futuro? ¿O incluso crees que las contraseñas deben reemplazarse? Discutamos en los comentarios a continuación.

Credito de imagen: Miles de millones de fotos a través de Shutterstock.com,pixinoo a través de Shutterstock.com, Anton Watman a través de Shutterstock.com, ra2studio a través de Shutterstock.com

James es el Editor de Noticias de Hardware y Guías de Compra de MakeUseOf y escritor independiente apasionado por hacer que la tecnología sea accesible y segura para todos. Junto con la tecnología, también está interesado en la salud, los viajes, la música y la salud mental. INGENIERO en Ingeniería Mecánica de la Universidad de Surrey. También se puede encontrar escribiendo sobre enfermedades crónicas en PoTS Jots.