Anuncio

Ayer echamos un vistazo a algunos de los más Dañar virus informáticos de alto perfil Una breve historia de los 5 peores virus informáticos de todos los tiemposLa palabra "virus" y su asociación con las computadoras fue colocada por el científico estadounidense Frederick Cohen, quien lo usó para describir "un programa que puede 'infectar' otros programas modificándolos para incluir un posiblemente... Lee mas en la historia, y hoy exploraremos algunos de los más oscuros. El término "virus" no se adjuntó al malware hasta 1983, pero los virus como los conocemos datan de principios de los años 70.

Ayer echamos un vistazo a algunos de los más Dañar virus informáticos de alto perfil Una breve historia de los 5 peores virus informáticos de todos los tiemposLa palabra "virus" y su asociación con las computadoras fue colocada por el científico estadounidense Frederick Cohen, quien lo usó para describir "un programa que puede 'infectar' otros programas modificándolos para incluir un posiblemente... Lee mas en la historia, y hoy exploraremos algunos de los más oscuros. El término "virus" no se adjuntó al malware hasta 1983, pero los virus como los conocemos datan de principios de los años 70.

Estos virus no necesariamente aparecieron en la primera plana de la misma manera que Sasser, MyDoom o Storm Worm, pero muchos fueron los primeros de su tipo. También vale la pena señalar que muchos no fueron destructivos, con el objetivo real de crear un programa autorreplicante en lugar de causar pérdida de datos 5 maneras de clonar y copiar su disco duro Lee mas .

1971: enredadera

Creeper fue escrito en 1971 por Bob Thomas, que trabajó para BBN [Broken URL Removed], y es ampliamente considerado como el primer ejemplo de un gusano informático. El programa se autorreplicaba por naturaleza y no era destructivo para los datos, ya que su objetivo principal era probar la efectividad de dicho código.

La enredadera técnicamente no era un virus debido a su naturaleza más bien pasiva. El autor comentó en respuesta a Este artículo:

"... la aplicación creeper no estaba explotando una deficiencia del sistema operativo. El objetivo de la investigación fue desarrollar mecanismos para llevar las aplicaciones a otras máquinas con la intención de mover la aplicación a la computadora más eficiente para su tarea ".

Creeper no aprovechó una vulnerabilidad en los sistemas DEC PDP-10 TENEX DEC (en la foto) con la que entró en contacto con, y finalmente se detuvo con un programa llamado Reaper, que fue diseñado específicamente para detener el propagar.

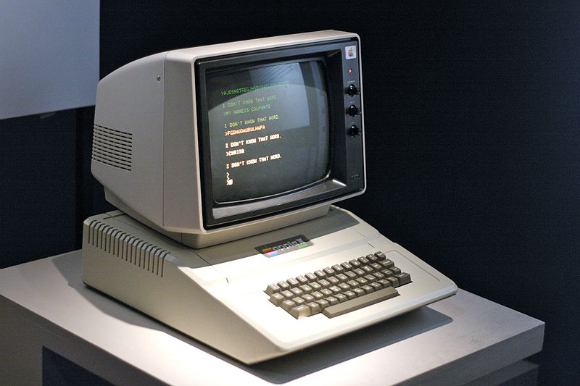

1981: Elk Cloner

En 1981, un joven de 15 años llamado Rich Skrenta tropezó con el primer mundo virus del sector de arranque 7 tipos de virus informáticos a tener en cuenta y lo que hacenMuchos tipos de virus informáticos pueden robar o destruir sus datos. Estos son algunos de los virus más comunes y lo que hacen. Lee mas , Elk Cloner para la manzana II 5 sitios para jugar viejos juegos de computadora una vez más Lee mas . En ese momento, el Apple II usaba disquetes para arrancar el sistema operativo, lo que lo hacía particularmente vulnerable a los ataques.

Si un usuario arranca en el sistema operativo desde un disquete infectado, el virus se copiará en la memoria de la computadora. Cualquier otro disquete que se insertara en la computadora una vez que Elk Cloner estuviera en la memoria también se infectaría. Si bien el código no era malicioso, el usuario vería un poema en cada 50 arranque.

El virus de Skrenta no solo fue el primero en dirigirse específicamente al sector de arranque, sino también uno de los primeros en propagarse "en la naturaleza", es decir, fuera del entorno en el que se escribió originalmente.

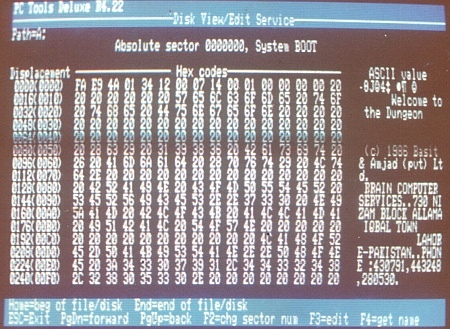

1986: cerebro

Considerado por muchos el primer virus informático escrito para MS-DOS Cómo hacer que los viejos juegos de computadora DOS se ejecuten en Windows 7 Lee mas (y, por lo tanto, el estándar de PC de IBM), Brain afectó los disquetes, más específicamente el sector de arranque de la tabla de asignación de archivos DOS (FAT), moviendo el sector de arranque real a otro lugar y marcándolo como "malo". Una copia del virus reemplazó al sector de arranque real, pero se evitaron específicamente los discos duros.

El virus se remonta a dos hermanos de Lahore, Pakistán: Basit y Amjad Iqbal, que incluyeron el siguiente mensaje:

Bienvenido a Dungeon © 1986 Basit * Amjad (pvt) Ltd. SERVICIOS DE COMPUTADORAS CEREBRALES 730 NIZAM BLOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN PHONE: 430791,443248,280530. Cuidado con este VIRUS... Contáctenos para la vacunación ...

El virus se escribió originalmente como una protección de derechos de autor para el software médico en el que estaban trabajando. Recibieron llamadas telefónicas de todo el mundo exigiendo la inoculación, y todavía operan hoy como Brain NET, un proveedor de servicios de Internet.

1987: SCA

Otra novedad, SCA fue el virus informático inaugural del comodoro Amiga, escrito por la "Asociación Suiza de Cracking" o "Mega-Mighty SCA". El grupo se especializó principalmente en eliminar la protección contra copias de los disquetes, y por lo tanto, el virus SCA apuntó al sector de arranque de los discos habilitados para escritura.

Cada 15 reinicios se mostraba el siguiente mensaje, advirtiéndole al usuario que estaban infectados:

Algo maravilloso ha sucedido. ¡Tu AMIGA está viva! y, aún mejor... ¡algunos de sus discos están infectados por un VIRUS! ¡Otra obra maestra de The Mega-Mighty SCA!

El virus solo afectaba a los disquetes habilitados para escritura, pero arruinaría los bloques de arranque personalizados, como los que usan los juegos. El virus SCA llevó al mismo grupo a lanzar el primer escáner de virus Amiga para eliminar la infección.

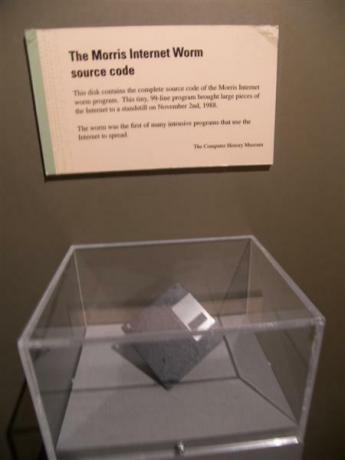

1988: gusano Morris

Con su código fuente preservado en un disquete polvoriento en el Museo de Ciencias de Boston, el gusano Morris es uno de los brotes más famosos de la historia, principalmente debido a un error de su autor. El gusano Morris fue, de hecho, uno de los primeros que se propagó a través de Internet y explotó vulnerabilidades conocidas dentro del sistema operativo UNIX.

Originalmente, el gusano no fue escrito para ser malicioso, sino para tratar de recopilar información sobre el tamaño de Internet según su autor, Robert Tappan Morris. Lo que hizo que el gusano fuera un problema fue su método de propagación, que volvería a infectar cada 1 de cada 7 PC que afirmaban estar infectadas.

Esto resultó ser excesivo y se cree que de las 60,000 máquinas conectadas a Internet en ese momento, el 10% se vio afectado. Morris estaba estudiando en la Universidad de Cornell en ese momento, pero decidió liberar el gusano del MIT para evitar ser detectado. Más tarde fue la primera persona en ser declarada culpable en virtud de la Ley de fraude y uso indebido de computadoras de 1986.

https://www.youtube.com/watch? v = G2i_6j55bS0

Recibió tres años de libertad condicional, 400 horas de servicio comunitario y una multa de $ 10,000. Se cree que el gusano causó daños entre $ 10 millones y $ 100 millones y, sin duda, cambió la seguridad de Internet para siempre.

2006: salto

Leap, también conocido como el virus Oompa-Loompa, fue el primero en infectar el preciado sistema operativo OS X de Apple. Si bien no fue un brote en toda regla, y ni siquiera se transfirió a través de Internet, Leap demostró que no importa cuán estricta sea la seguridad, siempre habrá vulnerabilidades potenciales ¿Son necesarios los programas antivirus para Mac? Lee mas .

El virus se transfirió a través de la lista de amigos Bonjour de iChat, pero solo a través de redes de área local. Para que una máquina se infecte, el usuario tuvo que aceptar el latestpics.tgz archivar, abrirlo y ejecutar el archivo ejecutable (que dice ser una imagen del próximo sistema operativo de Apple) dentro.

El virus infectaría aplicaciones que no son del sistema propiedad del usuario, pero debido a un error en el virus, cualquier programa infectado se negó a ejecutarse después de la exposición a Leap. La eliminación del virus no requirió una reinstalación completa del sistema operativo y, por lo tanto, Leap siempre se considerará un virus de baja amenaza, aunque sea uno que cambie el mundo.

Conclusión

Espero que hayas disfrutado aprendiendo sobre algunos de mis virus "favoritos", sus orígenes y, por supuesto, los efectos colaterales. Si bien las infecciones como Elk-Cloner y Creeper no fueron particularmente dañinas, fueron muy innovadoras y ciertamente proporcionaron una muestra de lo que vendrá.

¿Conoces algún otro brote de virus interesante? ¿Recuerdas esa sensación de hundimiento una vez que tu máquina estaba infectada? ¡Ten una perorata abajo!

Créditos de imagen: Shutterstock, DEC PDP-10, Manzana II, Virus cerebral

Tim es un escritor independiente que vive en Melbourne, Australia. Puedes seguirlo en Twitter.