Anuncio

De vez en cuando aparece una nueva variante de malware como un recordatorio rápido de que las apuestas de seguridad siempre están aumentando. El troyano bancario QakBot / Pinkslipbot es uno de ellos. El malware, que no se contenta con la obtención de credenciales bancarias, ahora puede permanecer y actuar como un servidor de control, mucho después de que un producto de seguridad detenga su propósito original.

¿Cómo permanece activo OakBot / Pinkslipbot? ¿Y cómo puedes eliminarlo completamente de tu sistema?

QakBot / Pinkslipbot

Este troyano bancario tiene dos nombres: QakBot y Pinkslipbot. El malware en sí no es nuevo. Se implementó por primera vez a fines de la década de 2000, pero sigue causando problemas más de una década después. Ahora, el troyano ha recibido una actualización que prolonga la actividad maliciosa, incluso si un producto de seguridad restringe su propósito original.

La infección utiliza plug-and-play universal (UPnP) para abrir puertos y permitir conexiones entrantes de cualquier persona en Internet. Pinkslipbot se usa para cosechar credenciales bancarias. El conjunto habitual de herramientas maliciosas: registradores de teclas, ladrones de contraseñas, ataques al navegador MITM, robo de certificados digitales, credenciales FTP y POP3, y más. El malware controla una red de bots que se estima que contiene más de 500,000 computadoras. (

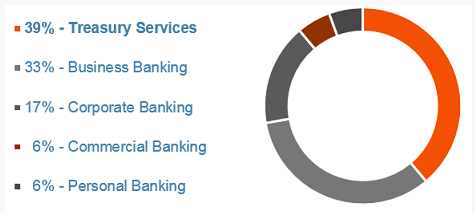

¿Qué es una botnet, de todos modos? ¿Tu PC es un zombi? ¿Y qué es una computadora zombie? [MakeUseOf explica]¿Alguna vez te has preguntado de dónde proviene todo el spam de Internet? Probablemente reciba cientos de correos electrónicos no deseados con filtro de spam todos los días. ¿Eso significa que hay cientos y miles de personas sentadas ... Lee mas )El malware se enfoca principalmente en el sector bancario de EE. UU., Con un 89 por ciento de los dispositivos infectados que se encuentran en instalaciones de tesorería, corporativas o comerciales.

Una nueva variante

Investigadores en McAfee Labs descubierto La nueva variante Pinkslipbot.

“Como UPnP asume que las aplicaciones y dispositivos locales son confiables, no ofrece protecciones de seguridad y es propenso al abuso por parte de cualquier máquina infectada en la red. Hemos observado múltiples servidores proxy de control Pinkslipbot alojados en computadoras separadas en el mismo hogar red, así como lo que parece ser un punto de acceso Wi-Fi público ", dice el investigador de McAfee Anti-Malware Sanchit Karve "Hasta donde sabemos, Pinkslipbot es el primer malware que usa máquinas infectadas como servidores de control basados en HTTPS y el segundo malware basado en ejecutables que usa UPnP para el reenvío de puertos después del gusano infame de Conficker en 2008."

En consecuencia, el equipo de investigación de McAfee (y otros) están tratando de establecer exactamente cómo una máquina infectada se convierte en un proxy. Los investigadores creen que tres factores juegan un papel importante:

- Una dirección IP ubicada en América del Norte.

- Una conexión a internet de alta velocidad.

- La capacidad de abrir puertos en una puerta de enlace de Internet utilizando UPnP.

Por ejemplo, el malware descarga una imagen usando el servicio de prueba de velocidad de Comcast para verificar que haya suficiente ancho de banda disponible.

Una vez que Pinkslipbot encuentra una máquina de destino adecuada, el malware emite un paquete de Protocolo de descubrimiento de servicio simple para buscar dispositivos Gateway de Internet (IGD). A su vez, se verifica la conectividad del IGD, con un resultado positivo al ver la creación de reglas de reenvío de puertos.

Como resultado, una vez que el autor del malware decide si una máquina es adecuada para la infección, un troyano binario se descarga e implementa. Este es responsable de la comunicación del proxy del servidor de control.

Difícil de borrar

Incluso si su conjunto de antivirus o antimalware ha detectado y eliminado con éxito QakBot / Pinkslipbot, existe la posibilidad de que siga sirviendo como proxy del servidor de control para el malware. Es posible que tu computadora aún sea vulnerable, sin que te des cuenta.

“Las reglas de reenvío de puertos creadas por Pinkslipbot son demasiado genéricas para eliminarlas automáticamente sin arriesgar configuraciones erróneas accidentales de la red. Y como la mayoría del malware no interfiere con el reenvío de puertos, es posible que las soluciones antimalware no reviertan dichos cambios ”, dice Karve. "Desafortunadamente, esto significa que su computadora aún puede ser vulnerable a ataques externos, incluso si su producto antimalware ha eliminado con éxito todos los archivos binarios Pinkslipbot de su sistema".

El malware presenta capacidades de gusano Virus, Spyware, Malware, etc. Explicado: Comprender las amenazas en líneaCuando comienzas a pensar en todas las cosas que podrían salir mal al navegar por Internet, la web comienza a parecer un lugar bastante aterrador. Lee mas , lo que significa que puede auto-replicarse a través de unidades de red compartidas y otros medios extraíbles. Según los investigadores de IBM X-Force, ha provocado bloqueos de Active Directory (AD), forzando a los empleados de las organizaciones bancarias afectadas a desconectarse durante horas seguidas.

Una breve guía de extracción

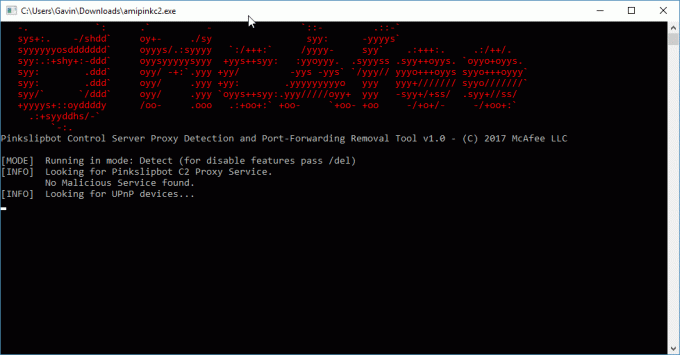

McAfee ha lanzado el Pinkslipbot Control Server Proxy Detección y herramienta de eliminación de reenvío de puertos (o PCSPDPFRT, para abreviar... estoy bromeando). La herramienta está disponible para descargar. aquí mismo. Además, hay disponible un breve manual de usuario. aquí [PDF].

Una vez que haya descargado la herramienta, haga clic derecho y Ejecutar como administrador.

La herramienta escanea automáticamente su sistema en "modo de detección". Si no hay actividad maliciosa, la herramienta se cerrará automáticamente sin realizar ningún cambio en la configuración de su sistema o enrutador.

Sin embargo, si la herramienta detecta un elemento malicioso, simplemente puede usar el /del comando para deshabilitar y eliminar las reglas de reenvío de puertos.

Evitar la detección

Es algo sorprendente ver un troyano bancario de esta sofisticación.

Además del mencionado gusano Conficker "la información sobre el uso malicioso de UPnP por parte del malware es escasa". Más pertinente, es una señal clara de que los dispositivos IoT que utilizan UPnP son un gran objetivo (y vulnerabilidad). A medida que los dispositivos IoT se vuelven omnipresentes, debe admitir que los cibercriminales tienen una oportunidad de oro. (¡Incluso su refrigerador está en riesgo! El Smart Fridge de Samsung acaba de comenzar. ¿Qué tal el resto de su casa inteligente?Una vulnerabilidad con el refrigerador inteligente de Samsung fue descubierta por la firma de información del Reino Unido Pen Test Parters. La implementación de encriptación SSL de Samsung no verifica la validez de los certificados. Lee mas )

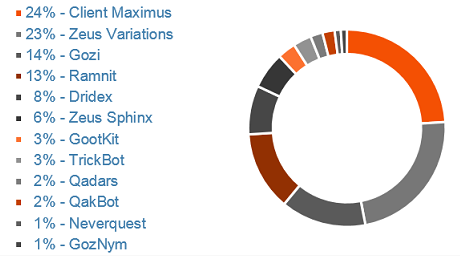

Pero mientras Pinkslipbot pasa a ser una variante de malware difícil de eliminar, todavía solo ocupa el puesto número 10 en los tipos de malware financiero más frecuentes. El primer puesto sigue en manos de Cliente Máximo.

La mitigación sigue siendo clave para evitar el malware financiero, ya sea ese negocio, empresa o usuario doméstico. Educación básica contra el phishing Cómo detectar un correo electrónico de phishing¡Atrapar un correo electrónico de phishing es difícil! Los estafadores se hacen pasar por PayPal o Amazon, tratando de robar su contraseña y la información de su tarjeta de crédito, su engaño es casi perfecto. Te mostramos cómo detectar el fraude. Lee mas y otras formas de actividad maliciosa dirigida Cómo los estafadores usan correos electrónicos de phishing para dirigirse a estudiantesEl número de estafas dirigidas a los estudiantes está en aumento y muchos están cayendo en estas trampas. Esto es lo que necesita saber y lo que debe hacer para evitarlos. Lee mas vaya de manera masiva para detener este tipo de infección al ingresar a una organización, o incluso a su hogar.

Afectado por Pinkslipbot? ¿Fue en casa o en tu organización? ¿Estaba bloqueado fuera de su sistema? ¡Cuéntanos tus experiencias a continuación!

Crédito de imagen: akocharm a través de Shutterstock

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.