Anuncio

Los datos personales se han convertido en una de las monedas más valiosas y buscadas. Lo tratamos y lo intercambiamos sin pensar, todos los días, abriéndonos a nosotros mismos y a nuestros santuarios de datos internos a posibles atacantes que usarían esa información en nuestra contra. Detectar intentos de phishing se ha convertido de rigor para la mayoría de los usuarios de internet. Si alguna vez se ha registrado en cualquier cosa en línea, es muy probable que su nombre completo, domicilio, dirección de correo electrónico y número de teléfono también hayan cambiado de manos. Armados con esto, los estafadores pueden intentar explotarte.

Nos gusta pensar que somos demasiado listos para ser engañados por las estafas obvias. Que nuestro conocimiento de cuán comunes son las estafas de phishing nos hace superiores a la vieja Sra. Betel en el camino, que no pudo ver a una "princesa nigeriana" de una factura de PayPal simulada Cómo detectar un correo electrónico de phishing¡Atrapar un correo electrónico de phishing es difícil! Los estafadores se hacen pasar por PayPal o Amazon, tratando de robar su contraseña y la información de su tarjeta de crédito, su engaño es casi perfecto. Te mostramos cómo detectar el fraude. Lee mas . Incluso podría ser algo cierto. Pero los estafadores no descansan, y como hemos visto con el crecimiento en Vishing y Smishing exploits, están felices de utilizar nuevos vectores de ataque para explotar su confianza.

¿Qué deberías estar buscando? Consejos y hechos rápidos que ayudarán a evitar estafas de vishing y smishing Lee mas ¿Cómo sabrás un intento de vishing o smishing cuando llegue? ¿Y es probable que seas un objetivo?

Vamos a ver.

¿Cuáles son estas nuevas técnicas?

Los intentos de phishing generalmente vienen por correo electrónico o mensajería instantánea. La víctima recibe un correo electrónico o un mensaje instantáneo con un campo de remitente falso, que contiene un mensaje que requiere una respuesta instantánea. El correo electrónico o mensaje instantáneo fraudulento contiene un enlace que dirige a la víctima a un sitio web falso donde generalmente ingrese una información personal, como una contraseña, sus credenciales de inicio de sesión de trabajo u otra identificación información.

Mientras el phishing existía mucho antes de Internet ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores?Nunca he sido fanático de la pesca, yo mismo. Esto se debe principalmente a una expedición temprana en la que mi primo logró atrapar dos peces mientras yo pescaba zip. Similar a la pesca en la vida real, las estafas de phishing no son ... Lee mas , nuestra capacidad de interactuar con las redes sociales, conectarnos con las personas a través del correo electrónico y, en general, confiar en Los sistemas en línea que no entendemos completamente (incluida la banca) han curado un período de oro para los posibles estafadores Su toque de Midas continúa con la "introducción" de hazañas vish y smishing Gone Phishing: 5 términos de seguridad que necesita saberInternet es un tanque de tiburones; Estás expuesto a amenazas de izquierda y derecha. Debe comprender los riesgos para protegerse. Aquí le presentamos las cinco amenazas de seguridad en línea más comunes. Lee mas .

Vishing

El phishing por voz, conocido como Vishing, es una técnica de fraude electrónico común que ve un aumento en el uso. Se basa en gran medida en la tendencia de la víctima a confiar en la santidad de un teléfono fijo en comparación con otras plataformas de comunicación, como su teléfono móvil o correo electrónico.

#Vishing llamada convence a los empleados de Burger King para romper ventanas https://t.co/4AuCqV6t6A

- Social-Engineer, Inc (@SocEngineerInc) 12 de abril de 2016

Un ataque vishing generalmente tiene el objetivo principal de extraer detalles bancarios u otros datos personales importantes. información de la víctima, y generalmente se completa mediante marcación automática y síntesis de voz equipo. Sin embargo, hay cada vez más informes de operadores humanos presionando a sus víctimas para que se separen de sus detalles. Los ataques de vishing suelen ser muy difíciles de rastrear, aún más con la llegada de servicios de Voz sobre IP (VoIP) extremadamente baratos y servicios automatizados.

El Poder Judicial de Maine advierte de #vishing estafa con estafadores que se hacen pasar por trabajadores de la corte https://t.co/zvtfsgBXWV

- Social-Engineer, Inc (@SocEngineerInc) 13 de abril de 2016

Una técnica de ataque común implica que la víctima simplemente responde la llamada de los atacantes. Luego escuchan el papel que el estafador decidió usar, que generalmente implica una solicitud procesable de inmediato que involucra su tarjeta de crédito o una actividad bancaria inusual. A la víctima se le proporciona un número de teléfono falso para llamar.

Ahora ocurre una de dos cosas. Ya sea:

- La víctima se encontrará con un sistema de voz automatizado que requiere que la víctima ingrese su crédito tarjeta, tarjeta de débito u otros datos bancarios, junto con sus números PIN y otros datos personales identificadores, o

- Cuando la víctima inicialmente cuelga el teléfono para hacer una llamada a su banco, el estafador no lo hace. Esto mantiene la línea abierta y conectada al estafador. Luego, la víctima puede escuchar un tono de marcado falso, seguido por el estafador "contestando" el teléfono. Luego actúan como un funcionario bancario, solicitando detalles de la víctima para su uso posterior, o para canalizar fondos de una cuenta a una nueva cuenta "segura".

Dependiendo de la estafa y el banco, las víctimas pueden recuperar parte de sus fondos perdidos, pero esto de ninguna manera está garantizado. Algunos bancos, por despiadados que parezcan, rechazan reclamos de esta naturaleza ya que la víctima ha actuado con "negligencia grave" al no asegurar su seguridad bancaria propia.

"HSBC se ha negado a reembolsar el dinero, argumentando que las tarjetas bancarias reales de la pareja (no un clon) y la correcta se usaron pines y eso, por lo tanto, han violado los términos y condiciones del banco y fueron groseramente negligente."

Y aunque la instancia anterior se aplica a las tarjetas bancarias perdidas y robadas, la pérdida monetaria por fraude vishing sigue siendo un área gris legal, con los bancos argumentando que parte de la responsabilidad debe recaer sobre la víctima para proteger activamente sus propios intereses, a pesar de los esfuerzos concertados de los estafadores.

Smishing

"SMiShing", el acrónimo de SMS y phishing, es el acto de usar la mensajería SMS para defraudar a un individuo. Las técnicas de Smishing son relativamente análogas al phishing y al vishing. La víctima recibe un mensaje de texto que pretende ser de una fuente confiable y confiable.

El SMS generalmente también contiene un mensaje similar, con los atacantes haciéndose pasar por administradores bancarios o funcionarios para entregar una advertencia de una tarjeta de crédito o débito comprometida, una cuenta o una identidad. Luego, se alienta a la víctima a seguir el enlace o número de teléfono comprometido incluido en el mensaje, donde la víctima revela la información especificada a los estafadores.

Si recibe un mensaje de texto como este, NO llame al número, sino que llame directamente a su banco. #SMiShing#Fraudepic.twitter.com/ZLiYb6PAkw

- Fraude de Northants (@NorthantsFraud) 27 de abril de 2016

Las víctimas de phishing por SMS no siempre están expuestas por una estafa bancaria, como puede ver en el Tweet anterior. Esa es una muestra de la campaña Smishing actualmente en curso, tomada de mi ciudad natal. Del mismo modo, en 2012, un gran número de ciudadanos estadounidenses recibió un SMS que contenía texto en la línea de:

“Estimado comprador de Walmart, felicitaciones por haber ganado una tarjeta de regalo de Walmart de $ 1000. Haga clic aquí para reclamar su regalo. www.fraudulentwebsiteaddress.com (cancelar: STOP) "

Esta estafa utilizó la popularidad de Walmart para atraer a las víctimas a hacer clic en el enlace, donde luego se les pidió un serie de preguntas de identificación personal, que culminan en una solicitud directa de tarjeta de crédito o débito detalles.

Los datos personales no siempre son el objetivo principal. Algunas campañas sofisticadas se centran en instalar malware en el teléfono de la víctima para una recopilación de datos sostenida ataque, prefiriendo reunir más información durante un período de tiempo más largo, mientras la víctima permanece dolorosamente inconsciente.

No te dejes atrapar

Tan engañosos y engañosos son los estafadores, puedes armarte con un puñado de tácticas de mitigación. Todos son ridículamente fáciles de recordar y definitivamente le ahorrarán tiempo, dinero y un montón de energía desperdiciada. Casi todos se aplican a cualquier forma de phishing que pueda encontrar.

- Verifique y vuelva a verificar el número de la persona que llama, o la fuente del mensaje instantáneo o de texto. El número puede haber sido engañado ¿Qué es la suplantación de identidad por correo electrónico? Cómo los estafadores falsifican correos electrónicos falsosParece que su cuenta de correo electrónico ha sido pirateada, pero esos mensajes extraños que no envió se deben en realidad a la falsificación de correo electrónico. Lee mas parecerse a una fuente oficial.

- Incluso si el número parece legítimo, cuando se le solicite que le devuelva la llamada, use siempre una línea telefónica diferente. Esto evita estafas "sin problemas". Use un número de un extracto bancario reciente o busque en línea el número principal de servicio al cliente de su banco.

- Nunca Brinde a alguien su información bancaria por teléfono, sin importar cuán insistentes sean. Tu banco no te preguntaré para cualquier detalle de identificación, especialmente los números PIN, los números de seguridad en el reverso de la tarjeta, o incluso su fecha de vencimiento.

- Nunca transferir dinero a otra cuenta a instancias de una persona que llama al azar. Tu banco nunca te preguntaré para hacer esto. Del mismo modo, no enviarán un servicio de mensajería a su casa para recoger su chequera. Ninguna institución oficial hará esto, a menos que tal vez lo arresten a instancias del IRS.

- Tenga mucho cuidado con los mensajes de texto no solicitados de su banco u otro nombre de confianza. A menos que haya acordado previamente con su banco que el contacto por SMS está bien, no sucederá.

- Tenga cuidado con los enlaces incluidos en cualquier mensaje SMS. Los enlaces acortados pueden llevarlo a cualquier parte, y hay pocas formas de saber qué sucederá una vez que se haga clic o se haga clic en ese enlace.

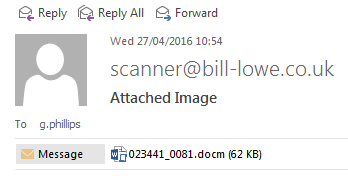

Sobre todo estar atentos. Si no está seguro, simplemente colgar. Si es un texto no solicitado, ignoralo. Las técnicas de ingeniería social vishing y smishing dependen del mismo abuso de confianza que el phishing. Incluso mientras escribía este artículo, recibí este correo electrónico:

Ahora, Sé que la dirección de correo electrónico es falsa 5 ejemplos para ayudarlo a detectar un correo electrónico fraudulento o falsoEl cambio de spam a ataques de phishing es notable y va en aumento. Si hay un solo mantra a tener en cuenta, es este: la defensa número uno contra el phishing es la conciencia. Lee mas . ¿Por qué? Porque solo hay dos personas con direcciones de correo electrónico en esa URL, y una de ellas es la mía. El archivo adjunto también es un regalo total.

La tecnología nunca ofrecerá el 100% de disuasión que nos gustaría. Tampoco detectará a los estafadores el 100% del tiempo. La tecnología puede ofrecerle un excelente punto de partida, pero como ocurre con casi todo en la vida, a menos que se comprometa usted mismo. diligencia debida e intento de pensar críticamente sobre las comunicaciones entrantes, te estás preparando para una muy mala hora.

¿Has sido víctima de una estafa vish o smishing? ¿Se dio cuenta de inmediato, o solo cuando sus cuentas se vieron comprometidas? ¿Sabes qué buscar ahora? Háganos saber a continuación!

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.