Anuncio

iOS es ampliamente considerado como uno de los sistemas operativos móviles más seguros. Ha sido diseñado desde cero para ser seguro y, en consecuencia, ha evitado muchas de las amenazas de seguridad que han afectado a Android.

Los pocos amenazas que existen para la plataforma Seguridad de los teléfonos inteligentes: ¿pueden los iPhone obtener malwareEl malware que afecta a "miles" de iPhones puede robar las credenciales de la App Store, pero la mayoría de los usuarios de iOS están perfectamente seguros, entonces, ¿cuál es el problema con iOS y el software malicioso? Lee mas tienden a estar centrados alrededor de dispositivos con jailbreak 4 razones de seguridad convincentes para no liberar su iPhone o iPadRomper el jailbreak puede eliminar las muchas restricciones de Apple, pero antes de jailbreakar su dispositivo es una buena idea sopesar los beneficios y posibles inconvenientes. Lee mas o aquellos que de otra manera se vieron comprometidos, o explotan certificados empresariales robados.

Pero AceDeceiver es diferente. Fue descubierto por Redes de Palo Alto a principios de esta semana, y es capaz de infectar iPhones configurados de fábrica sin que el usuario se dé cuenta, explotando fallas fundamentales en el sistema DRM FairPlay de Apple.

De la piratería al malware

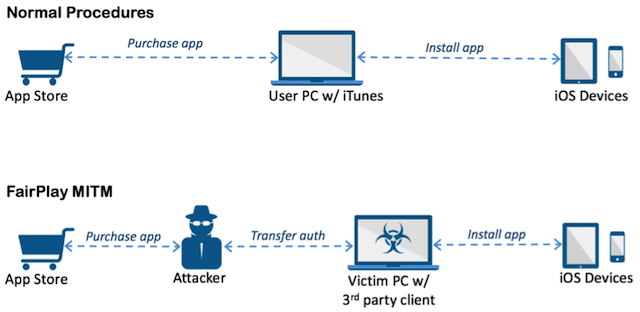

La forma en que se distribuye AceDeceiver se basa en algo llamado "FairPlay Man-In-the-Middle", que es un táctica común que se ha utilizado desde 2013 para instalar aplicaciones pirateadas en iPhones sin jailbreak y iPads

Cuando un individuo compra una aplicación de iPhone desde una computadora, la aplicación se puede enviar inmediatamente a ese teléfono. Pero entre la compra que se realiza y la aplicación que se entrega, hay una gran cantidad de comunicación entre los dispositivos y los servidores de Apple.

En particular, Apple enviará un código de autorización al dispositivo iOS, que esencialmente afirma al dispositivo cliente que la aplicación ha sido comprada legítimamente. Si alguien captura uno de estos códigos de autorización y puede imitar la forma en que los servidores de Apple interactúan con los dispositivos iOS, podrán enviar aplicaciones a ese dispositivo.

Estas aplicaciones pueden ser aplicaciones que Apple no ha permitido que aparezca en la App Store 8 Pautas ridículas e inconsistentes de la tienda de aplicaciones de Apple [Opinión]Aquí hay una opinión radical: debería poder ejecutar cualquier aplicación que desee en los dispositivos que posee. Apple no está de acuerdo, y se ha convertido en pretzels creando reglas arbitrarias para qué aplicación ... Lee mas , o podrían ser aplicaciones pirateadas.

En este caso, las aplicaciones que se distribuyen por este nuevo giro en el "Fairplay Man-In-The-Middle" son aplicaciones de malware.

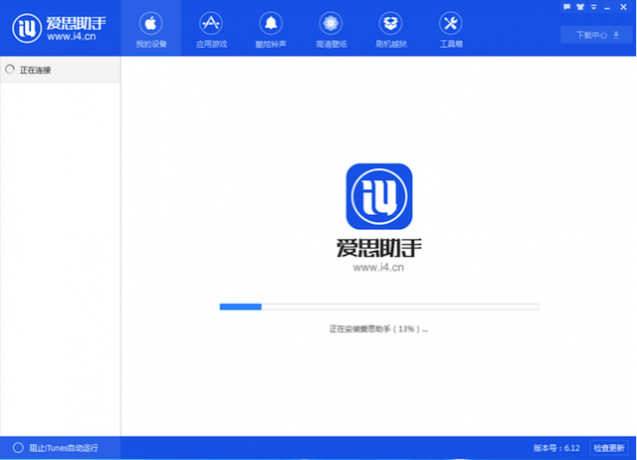

Conoce a Aisi Helper

Para este ataque, el FairPlay Hombre en el medio ¿Qué es un ataque de hombre en el medio? Jerga de seguridad explicadaSi has oído hablar de ataques de "hombre en el medio" pero no estás muy seguro de lo que eso significa, este es el artículo para ti. Lee mas El ataque es realizado por Aisi Helper, que es una aplicación de software de Windows, que se cree que se desarrolló en Shenzhen, China.

A primera vista, pretende ser un tercero legítimo. iDevice Producto de gestión. Tiene muchas de las trampas de los programas legítimos. Permite a los usuarios hacer jailbreak y dispositivos de respaldo en la red local, y reinstalar iOS si es necesario. Es esencialmente iTunes, aunque sin el reproductor de música, y dirigido directamente al mercado chino.

Según ITJuzi, que perfila nuevas empresas en el mercado chino, se lanzó por primera vez en 2014. En aquel entonces, no contenía ningún comportamiento malicioso. Desde entonces, se ha modificado ampliamente para utilizar la estrategia mencionada anteriormente, con el fin de distribuir malware a cualquier dispositivo conectado.

Cuando Aisi Helper detecta un dispositivo conectado, automáticamente, y sin el consentimiento del usuario, comenzará a instalar el troyano AppDeciever. El único indicio de que esto está sucediendo es que una aplicación misteriosa y no deseada aparecerá en la lista de aplicaciones del usuario.

El malware AceDeceiver

Al momento de escribir, ha habido tres de estos troyanos. Hasta ahora, cada uno de ellos se ha disfrazado inicialmente como aplicaciones de fondo de pantalla. Cada uno de estos se ha puesto a disposición en la App Store, después de haber pasado las comprobaciones de código fuente notoriamente estrictas de Apple, donde se revisa al momento del envío y en cada actualización posterior. Esto, en teoría, debería haberles impedido aparecer en la App Store.

Palo Alto Networks cree que los desarrolladores pudieron eludir estos controles enviándolos fuera de China, y al principio ponerlos a disposición de un puñado de mercados, como el Reino Unido y Nueva Zelanda

Esta variante específica del malware AceDeciever permanece inactiva a menos que el dispositivo tenga una dirección IP en la República Popular de China. Es claro debido a esto, y al medio de entrega, que está dirigido a usuarios chinos. Aunque también podría afectar a cualquiera que use una VPN china o a alguien que viaje dentro de China.

Cuando el malware detecta que el dispositivo está en China, se transformará de ser simplemente una aplicación a descargue y cambie wallpwapers, a uno que se haga pasar por varios servicios de Apple, como App Store, y Centro de juegos.

El objetivo de esto es, previsiblemente, cosechar las credenciales de Apple. Esto permitiría al atacante comprar aplicaciones y libros electrónicos que han colocado en la App Store y, a su vez, obtener una buena ganancia. Sin embargo, AppDeciever no puede simplemente "acceder" a estas credenciales, ya que se almacenan de forma segura en un contenedor cifrado.

Entonces, usa tácticas de ingeniería social ¿Qué es la ingeniería social? [MakeUseOf explica]Puede instalar el firewall más potente y costoso de la industria. Puede educar a los empleados sobre los procedimientos básicos de seguridad y la importancia de elegir contraseñas seguras. Incluso puede bloquear la sala de servidores, pero cómo ... Lee mas en lugar. AceDeceiver mostrará ventanas emergentes que parecen haber venido de Apple, pidiéndole al usuario que confirme sus credenciales. Cuando el usuario cumple, estos se envían a través de la red a un servidor remoto.

Estas aplicaciones se han eliminado desde la tienda. A pesar de eso, todavía pueden ser instalados por un atacante, explotando el ataque FairPlay Man-In-The-Middle.

¿Deberías estar preocupado?

Entonces, vamos al grano. ¿Tienes motivos para preocuparte por esto? Pues sí y no.

En este momento, la principal manifestación de esto se centra en China. Está dirigido a iPhones chinos, está inactivo fuera de China y utiliza tácticas de ingeniería social que están cuidadosamente diseñadas para tener éxito contra los usuarios chinos.

Pero a pesar de eso, hay motivos de preocupación. Después de todo, se basa en una táctica que se ha utilizado desde 2013 para instalar software pirateado. Tres años después, este agujero aún no se ha cerrado, y está todavía en última instancia explotable.

El hecho de que se haya publicado con éxito en la App Store tres veces también plantea serias dudas sobre la capacidad de Apple para mantenerlo libre de malware.

Además, como señaló Palo Alto Labs, sería trivial reelaborar este malware para apuntar a usuarios en los EE. UU. O Europa.

En este momento, no se puede hacer mucho para combatirlo. Palo Alto Networks recomienda que cualquiera que haya instalado Aisi Helper lo desinstale de inmediato. También dicen que las víctimas deben activar la autenticación de dos factores, así como cambiar sus contraseñas.

También lanzaron dos firmas IPS (Sistema de prevención de intrusiones) para empresas que usan sus dispositivos de firewall, para bloquear el ataque. Lamentablemente, estos no están disponibles para los consumidores.

A ti

¿Le afectó el malware AceDeceiver? ¿Conoces a alguien que era? Cuéntame sobre esto en los comentarios a continuación.

Matthew Hughes es un desarrollador y escritor de software de Liverpool, Inglaterra. Raramente se lo encuentra sin una taza de café negro fuerte en la mano y adora absolutamente su Macbook Pro y su cámara. Puedes leer su blog en http://www.matthewhughes.co.uk y síguelo en twitter en @matthewhughes.