Anuncio

El robo de identidad está en aumento. De acuerdo con StatisticBrain, hay entre 12 y 15 millones de víctimas cada año con una pérdida promedio de aproximadamente $ 5,000 por víctima. ¿Qué harías si fueras el próximo?

Hay tantos diferentes formas en que su identidad puede ser robada en estos días. Los números de seguridad social y los PIN bancarios son los métodos obvios, pero aquí hay algunos otros métodos que quizás no conozca:

- Recibos de cajero automático y tarjetas de embarque Aquí hay 6 trozos de papel que siempre debe triturarSabemos que los documentos importantes deben ser triturados, pero la complacencia es fácil: "realmente no importa". ¿Pero deberías llegar a los extremos y destruir todos los registros? ¿Qué documentos necesitas realmente triturar? Lee mas .

- Cajeros automáticos comprometidos con lectores de tarjetas falsas Cómo detectar un cajero automático comprometido y qué debe hacer a continuación Lee mas .

- Facturas y recibos médicos robados 5 razones por las cuales el robo de identidad médica está aumentando Los estafadores quieren sus datos personales y la información de su cuenta bancaria, pero ¿sabían que sus registros médicos también les interesan? Descubre qué puedes hacer al respecto. Lee mas .

- Credenciales de inicio de sesión robadas a través de Wi-Fi público 5 maneras en que los piratas informáticos pueden usar el wifi público para robar su identidadPuede que te encante usar el Wi-Fi público, pero también los hackers. Aquí hay cinco formas en que los ciberdelincuentes pueden acceder a sus datos privados y robar su identidad, mientras disfruta de un café con leche y un bagel. Lee mas .

- Credenciales de inicio de sesión robadas debido a malware de registro de teclas No caiga víctima de los keyloggers: use estas importantes herramientas anti-keyloggerEn casos de robo de identidad en línea, los keyloggers juegan uno de los roles más importantes en el acto real de robo. Si alguna vez le han robado una cuenta en línea, ya sea para ... Lee mas .

- Bases de datos comerciales filtradas o pirateadas 3 consejos de prevención de fraude en línea que necesita saber en 2014 Lee mas .

No puede tener el 100% de control sobre todos estos posibles vectores de ataque, pero le conviene cubrir sus huellas tanto como sea posible. La minimización del riesgo es el nombre del juego, y una forma de hacerlo es utilizar información disponible en la web siempre que pueda.

1. Nombre y dirección desechables

En 2014, un equipo SWAT irrumpió en la casa de un conocido streamer de juegos (llamado Kootra) cuando uno de sus observadores telefoneó en una broma alegando que estaba secuestrando a la gente.

En las elecciones más recientes, los partidarios de Trump en las redes sociales estaban muy "molestos": sus detalles personales de la vida real fueron descubiertos y liberados al público, abriendo la puerta para que otros abusen de esa información como ellos vieron ajuste.

Estas son solo dos de las muchas formas en que tu vida puede ser arruinada inesperadamente en internet. Otras formas incluyen ser estafado, ser acosado y pirateado.

A menos que sea absolutamente necesario, nunca ingrese su nombre real o dirección en un sitio web. Nunca se sabe cómo podría rastrearse hasta usted, y si eso sucede, no se dará cuenta hasta que sea demasiado tarde.

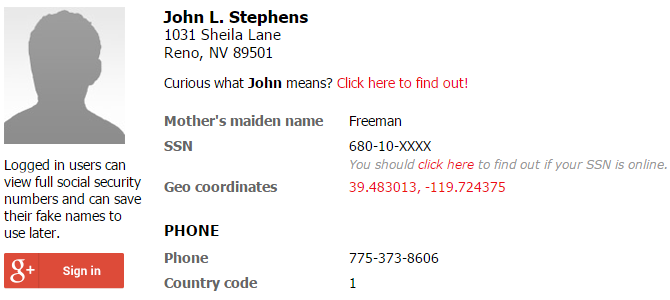

Y es por eso que deberías usar Generador de nombres falsos, que puede fabricar identidades enteras que puede usar en lugar de su verdadero yo. Los detalles falsos incluyen direcciones, ubicaciones de GPS, nombres de usuario en línea, números de tarjetas de crédito, información de empleo y más. En realidad es bastante impresionante.

2. Número de teléfono desechable

Supongamos que acaba de adquirir una DSLR nueva y desea vender la anterior en Craigslist o eBay. Por un lado, debe poner su número de teléfono en caso de que quieran hacerle preguntas o discutir los precios. Por otro lado, ¿por qué publicitarías tu número de teléfono de esa manera?

La respuesta es utilizar un número de teléfono desechable que pueda desmontar tan pronto como ya no lo necesite.

Esto también es útil cuando se registra en sitios web que requieren que ingrese un número de teléfono porque es probable que su número de teléfono se venderá a vendedores telefónicos, por lo que una vez que comience a recibir llamadas de spam, puede desmantelarlo y pasar a un nuevo desechable número.

Silencio es una excelente aplicación para esto, disponible tanto para Android como para iOS. Puede crear números en más de 40 países, estos números se reenvían a su número real y cada número recibe su propio correo de voz. Cuesta $ 4 por mes, $ 30 por año o pago por uso por $ 0.05 por minuto.

voz de Google También es una opción. Lo bueno es que es gratis, pero lo malo es que no tiene tantas características de anonimato como Hushed y solo está disponible en los EE. UU.

3. Bandeja de entrada de correo electrónico desechable

Aquí está la verdad sobre el correo electrónico no deseado: no hay forma de evitarlo. Si su dirección de correo electrónico se hace pública de alguna manera, incluso para crear una cuenta en un sitio web, los spammers de alguna manera la encontrarán.

Pero lo que es aún peor es que si los spammers pueden encontrar su dirección de correo electrónico, también pueden hacerlo los hackers: si un hacker encuentra su dirección de correo electrónico, entonces obtiene acceso a todo lo que está en su bandeja de entrada.

Ahora piense en cuánta información confidencial contiene su bandeja de entrada: detalles de bienvenida de nueva cuenta, restablecimientos de contraseña, correspondencias personales, credenciales de inicio de sesión, etc. Si alguien obtiene acceso a su bandeja de entrada, tendrá acceso a toda su vida, especialmente si utiliza una contraseña para todas sus cuentas.

UN dirección de correo electrónico desechable puede mitigar ambos problemas.

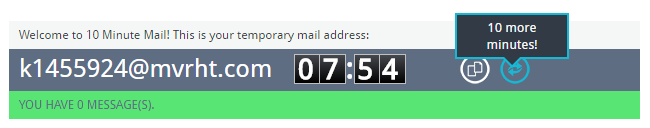

Recomendamos usar 10MinuteMail, que crea una bandeja de entrada temporal que se autodestruye después de 10 minutos (aunque puede seguir extendiéndola por 10 minutos adicionales si es necesario). De esta manera, nunca tendrá que exponer su dirección de correo electrónico real. Ver nuestra visión general de YOPmail Cómo crear rápidamente direcciones de correo electrónico temporales con YOPmailUse una dirección de correo electrónico desechable para proteger su privacidad. Una de las principales opciones para crear direcciones de correo electrónico temporales es YOPmail. Lee mas para otra opción

4. Credenciales de inicio de sesión desechables

Si bien estamos en el tema de la creación de cuentas en la web, debe saber que hay varias ocasiones en las que es posible que no necesite crear una cuenta en absoluto; solo puede usar una que otra persona creó y compartió para el público acceso.

BugMeNot es prácticamente el único sitio que hace esto, pero eso es realmente bueno porque significa que todos lo usan, lo que resulta en más cuentas compartidas.

Existen tres restricciones sobre qué tipos de cuentas no se pueden compartir: sitios de cuentas de paywall, sitios editados por la comunidad y sitios de riesgo de fraude, como bancos y tiendas en línea. Todos los otros sitios son juegos justos.

¿Entonces cuál es el punto? Le permite ver qué le generaría crear una cuenta sin tener que pasar por la molestia de crear una usted mismo.

Por ejemplo, algunos foros lo obligan a crear una cuenta antes de que pueda leer algo, mientras que algunos sitios requieren una cuenta para acceder a los enlaces de descarga. Con BugMeNot, puede verificar todo eso sin arriesgar su propia información personal en el proceso.

5. Compartir archivos desechables

Si hay algo más que debe mantener tanto anónimo como desechable, es cualquier archivo que comparta con amigos o familiares en la web.

No hay mucho riesgo de que le roben su identidad al compartir archivos (a menos que el archivo contenga información que puede usarse para identificarlo) pero es bueno usar un servicio desechable por razones de privacidad de todas formas.

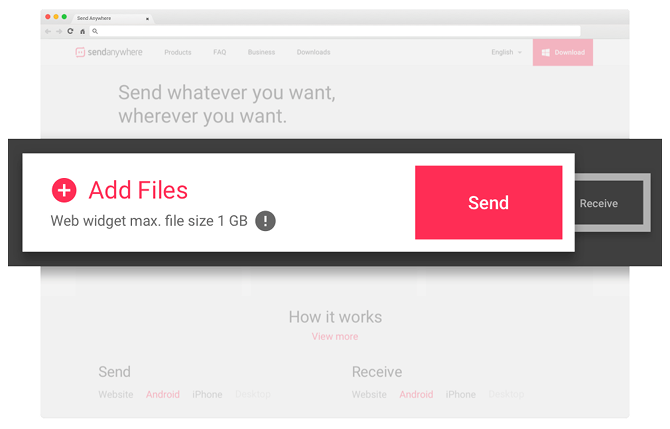

Muchos servicios de alojamiento Las 15 mejores formas de compartir archivos con cualquier persona en la WebHay muchas formas de compartir archivos entre personas y dispositivos. Con estas 15 herramientas, puede compartir archivos rápidamente sin descargas de aplicaciones, registros de cuentas o cualquier configuración de almacenamiento en la nube. Lee mas eliminará automáticamente los archivos después de un período de tiempo determinado, de 24 horas a 30 días o incluso más, pero recomendamos usar Enviar en cualquier lugar porque se elimina tan pronto como se descarga el archivo.

Otras formas de mantener su identidad segura

¿Cómo sabrá si su identidad ha sido robada? Al estar al tanto de las señales de advertencia 6 señales de advertencia de robo de identidad digital que no debes ignorarEl robo de identidad no es una ocurrencia muy rara en estos días, sin embargo, a menudo caemos en la trampa de pensar que siempre le sucederá a "alguien más". No ignore las señales de advertencia. Lee mas ! Tienes que ser proactivo. El momento en que se roba su identidad es cuando el reloj comienza a funcionar, y cuanto antes lo atrape, más probabilidades tendrá de recuperarse de él.

Además de usar cuentas desechables, debe comenzar a usar contraseñas más seguras 7 errores de contraseña que probablemente te piratearánSe han lanzado las peores contraseñas de 2015, y son bastante preocupantes. Pero muestran que es absolutamente crítico fortalecer sus contraseñas débiles, con solo unos pocos ajustes simples. Lee mas e incluso considerar usando un administrador de contraseñas Debe comenzar a usar un Administrador de contraseñas ahora mismoPor ahora, todos deberían estar usando un administrador de contraseñas. De hecho, ¡no usar un administrador de contraseñas lo pone en mayor riesgo de ser pirateado! Lee mas . Para realmente estar a salvo, hacer lo que hacen los expertos en seguridad en línea 8 consejos para la seguridad en línea utilizados por expertos en seguridad¿Quieres mantenerte seguro en línea? Luego, olvide todo lo que cree saber sobre contraseñas, antivirus y seguridad en línea porque es hora de volver a entrenar. Esto es lo que realmente hacen los expertos. Lee mas .

¿Alguna vez ha tratado con el robo de identidad? ¿Conoces algún otro consejo que valga la pena mencionar? ¿O alguna otra cuenta disponible para comenzar a usar? ¡Comparte con nosotros en los comentarios a continuación!

Crédito de imagen: Sira Anamwong a través de Shutterstock.com

Joel Lee tiene un B.S. en informática y más de seis años de experiencia profesional en redacción. Es el editor en jefe de MakeUseOf.