Anuncio

En esta era digital, donde casi todo el conocimiento humano se almacena en línea, parte de la información más valiosa que posee es su propia identidad. El término se refiere a información que permite a un ladrón de identidad hacerse pasar por su víctima para acceder su cuenta bancaria, para obtener y abusar de una tarjeta de crédito a nombre de la víctima, o para acceder a otra recursos

En esta era digital, donde casi todo el conocimiento humano se almacena en línea, parte de la información más valiosa que posee es su propia identidad. El término se refiere a información que permite a un ladrón de identidad hacerse pasar por su víctima para acceder su cuenta bancaria, para obtener y abusar de una tarjeta de crédito a nombre de la víctima, o para acceder a otra recursos

Los hackers han encontrado muchas formas de obtener esta información, por ejemplo, descifrando contraseñas de cuentas de correo electrónico, introduciendo keyloggers que grabar cada pulsación de tecla realizada en una computadora, o interceptar el tráfico de Internet de su víctima y grabar la transmisión información. Del mismo modo, hay una multitud de pasos que puede seguir para protegerse y proteger su información personal de estos ataques.

1. Use un cortafuegos

Los hackers que no tienen acceso directo a su computadora pueden ingresar a su sistema a través de su conexión a Internet. Una forma de ingresar es a través de un puerto de red abierto. UN

cortafuegos ¿Cuál es la definición de un firewall? [Tecnología explicada] Lee mas controla todo el tráfico que pasa a través de los puertos de su red, ya sea que ingrese o salga. El software actúa como un portero y le permite decidir qué programas enviar y recibir información.

Windows viene con un firewall básico. En Windows 7 puede acceder a la configuración de su firewall en> comienzo > Panel de control > Sistema y seguridad > firewall de Windows. Un software que puede ayudarlo a administrar su firewall es Control de firewall de Windows 7 Administre mejor el firewall de Windows con el control de firewall de Windows 7 Lee mas .

Hay varias alternativas al firewall predeterminado de Windows, que ofrecen más funciones para usuarios avanzados. Hemos cubierto el 7 principales programas de firewall 7 principales programas de firewall a tener en cuenta para la seguridad de su computadoraLos firewalls son cruciales para la seguridad informática moderna. Aquí están sus mejores opciones y cuál es la adecuada para usted. Lee mas así como el Tres mejores cortafuegos Los tres mejores firewalls gratuitos para Windows Lee mas para ventanas. Si está utilizando una Mac, es posible que desee examinar Cómo habilitar el firewall en Mac OS X Snow Leopard Cómo habilitar el firewall en Mac OS X Snow LeopardDado que rara vez escuchamos sobre problemas de seguridad con el hardware de Apple, los usuarios de Mac a menudo ignoramos algunas de las aplicaciones y características básicas de seguridad de Apple, como el Firewall. Es fácil de configurar, pero hay ... Lee mas .

2. Asegure su red

Una persona que tiene acceso a su red puede interceptar su tráfico de red y posiblemente obtener acceso a datos confidenciales. Por lo tanto, es imprescindible cambiar la información de inicio de sesión predeterminada de su enrutador y establecer una contraseña de red para su WiFi local.

Los siguientes artículos proporcionarán más detalles:

- Cómo asegurar su conexión de red inalámbrica 7 consejos simples para asegurar su enrutador y red Wi-Fi en minutos¿Alguien está olisqueando y espiando su tráfico de Wi-Fi, robando sus contraseñas y números de tarjetas de crédito? ¿Sabrías si alguien fuera? Probablemente no, así que asegure su red inalámbrica con estos 7 simples pasos. Lee mas

- WiFi para tontos: 9 errores comunes al configurar una red inalámbrica 9 errores comunes al configurar una red inalámbrica Lee mas

- Cómo asegurar su enrutador inalámbrico D-Link Cómo asegurar su enrutador inalámbrico D-LinkSi su enrutador D-Link es realmente seguro? Siga estos pasos para asegurarse de que su red Wi-Fi esté protegida contra piratas informáticos y niños traviesos. Lee mas

- Cómo ocultar su red WiFi y evitar que se vea Cómo ocultar su red Wi-Fi y evitar que se veaLas redes inalámbricas son menos seguras que las redes cableadas. ¿Quieres ocultar tu enrutador? Aquí le mostramos cómo hacerlo y por qué no debería hacerlo. Lee mas

- ¿Es segura su red inalámbrica? Compruebe si su red inalámbrica es segura con AirSnare Lee mas

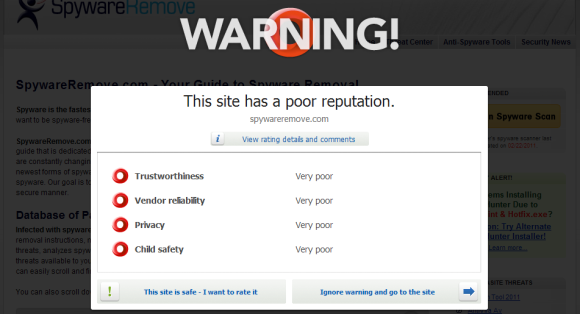

3. Utilice software anti-malware

Posiblemente, la forma más fácil para un pirata informático de colarse en su sistema es mediante el uso de instalaciones de software malicioso autorizadas o realizadas por el usuario ingenuo. En algunos casos, el usuario ni siquiera necesita autorizar nada, ya que el el spyware se ejecuta automáticamente y se instala 3 formas principales en que las personas se infectan con un virus de correo electrónico Lee mas tan pronto como el usuario abra un archivo o permita que un script se ejecute en un sitio web. El software antimalware puede proteger sus datos al detectar actividad maliciosa en su computadora y prevenir una infección.

Consulte estas publicaciones para obtener información detallada:

- 7 consejos de sentido común para ayudarlo a evitar la captura de malware 7 consejos de sentido común para ayudarlo a evitar la captura de malwareInternet ha hecho mucho posible. Acceder a la información y comunicarse con personas de muy lejos se ha convertido en una brisa. Al mismo tiempo, sin embargo, nuestra curiosidad puede llevarnos rápidamente por callejones virtuales oscuros ... Lee mas

- 7 descargas de seguridad esenciales que DEBE haber instalado 7 descargas de seguridad esenciales que DEBE haber instalado Lee mas

- Los 9 tipos de virus informáticos a tener en cuenta y lo que hacen 7 tipos de virus informáticos a tener en cuenta y lo que hacenMuchos tipos de virus informáticos pueden robar o destruir sus datos. Estos son algunos de los virus más comunes y lo que hacen. Lee mas

4. Trabajar con una cuenta de usuario estándar o limitada

La mayoría de las personas prefieren trabajar con la cuenta de administrador porque parece más conveniente. Puede instalar fácilmente un programa sin tener que cambiar de usuario o ejecutar un archivo de instalación con derechos de administrador. Bueno, ¡adivina cuántos hackers o programas maliciosos como ese!

Windows Vista y Windows 7 han hecho que el sistema sea más seguro al requerir una confirmación o información de inicio de sesión del administrador cuando los programas intentan realizar cambios en el sistema. Sin embargo, si todavía usa Windows XP, asegúrese de convertir su cuenta predeterminada en una cuenta que no sea de administrador. Aún puede ejecutar procesos como administrador desde esta cuenta, siempre que conozca la información de inicio de sesión.

Además, configure una contraseña para la cuenta de administrador predeterminada. A menudo, la cuenta de administrador no tiene contraseña. Esta es otra puerta abierta en su sistema, especialmente si alguien tuvo acceso directo a su computadora, por lo que es mejor que la bloquee.

5. Use contraseñas seguras y cámbielas a menudo

Lo único que puede hacer para proteger las cuentas en línea, como su correo web o banca en línea, es elija contraseñas seguras, una diferente para cada cuenta, y luego cambie sus contraseñas a menudo. Esto es difícil, pero para las cuentas que contienen información confidencial, como datos personales o números de tarjetas de crédito, es increíblemente importante.

Consulte los siguientes artículos para obtener consejos sobre la creación y administración de contraseñas:

- Cómo crear una buena contraseña que no olvidará Cómo crear una contraseña segura que no olvidará¿Sabes cómo crear y recordar una buena contraseña? Aquí hay algunos consejos y trucos para mantener contraseñas seguras y separadas para todas sus cuentas en línea. Lee mas

- Ponga sus contraseñas a través de la prueba de crack con estas cinco herramientas de seguridad de contraseña Ponga sus contraseñas a través de la prueba de crack con estas cinco herramientas de seguridad de contraseñaTodos hemos leído una buena cantidad de preguntas de "cómo descifro una contraseña". Es seguro decir que la mayoría de ellos son para propósitos nefastos en lugar de curiosos. Romper contraseñas ... Lee mas

- 5 generadores de contraseñas gratis para contraseñas casi inquebrantables Los 5 mejores generadores de contraseñas en línea para contraseñas aleatorias seguras¿Busca una manera de crear rápidamente una contraseña irrompible? Pruebe uno de estos generadores de contraseñas en línea. Lee mas

- 4 administradores de contraseñas de código abierto para mantener sus contraseñas seguras 4 administradores de contraseñas de código abierto para mantener sus contraseñas segurasIncluso si está acostumbrado a su amado y conveniente administrador de contraseñas comerciales, probablemente no sea Es una mala idea probar otras aplicaciones ultra seguras que ofrecen algunas de las mismas características y se arriesgan menos a... Lee mas

- KeePassX: gestión segura de contraseñas para Linux y OS X KeePassX: gestión segura de contraseñas para Linux y OS X Lee mas

6. Cifrar datos confidenciales

Al almacenar datos confidenciales en su disco duro o en un dispositivo de almacenamiento externo, encripte. De esta manera, es difícil acceder, incluso si un hacker tiene acceso a su computadora y logra copiar datos. TrueCrypt es una excelente herramienta gratuita de código abierto para cifrar datos.

Encontrará más información sobre el tema en estas publicaciones:

- Cifre su memoria USB con Truecrypt 6.0 Cifre su memoria USB con Truecrypt 6.0 Lee mas

- Cifre fácilmente su unidad USB con Rohos Mini Drive 1.7 Cifre fácilmente su unidad USB con Rohos Mini Drive 1.7 Lee mas

- Cómo asegurar y cifrar su información si su computadora portátil es robada [Mac] Cómo proteger y cifrar su información si su computadora portátil es robada [Mac] Lee mas

7. Utilice conexiones seguras para enviar datos confidenciales

Internet es demasiado conveniente para no ser utilizado. Es divertido y fácil suscribirse a nuevas cuentas, participar en concursos, comprar desde su sofá y planificar sus vacaciones. Cada vez que utiliza un servicio de este tipo, revela un poco de información personal: su nombre, dirección, intereses personales, detalles bancarios y cuándo estará fuera de casa. ¡Esta información es muy valiosa!

Para proteger su información personal cuando utiliza servicios en línea, asegúrese de que los datos se envíen exclusivamente a través de conexiones seguras cifradas (SSL Cómo obtener su propio certificado SSL gratuito Lee mas / Protocolo TLS). Se trata de una conexión segura cuando la URL en su navegador comienza con https: // en lugar de http: //. Actualmente, puede configurar Facebook, Gmail y Twitter para conectarse constantemente a través de HTTPS, lo que aumenta la seguridad del intercambio de información a través de estos sitios.

Más información aquí:

- Twitter agrega "Usar siempre HTTPS" a la configuración, ¡habilítelo ahora! [Noticias] Twitter agrega "Usar siempre HTTPS" a la configuración, ¡habilítelo ahora! [Noticias] Lee mas

8. Mantenga actualizado el sistema operativo y el software

La mayoría de los programas tienen errores y los peores son agujeros de seguridad. Para corregir errores, los desarrolladores de software proporcionan parches y actualizaciones de software. La actualización de su sistema operativo, sus controladores y todo el software instalado, por lo tanto, no es una cuestión de acceder a nuevas funciones, es una cuestión de mantener su sistema seguro y funcional.

Por favor, eche un vistazo a estos artículos:

- 5 pasos rápidos para administrar actualizaciones de software con SUMo 5 pasos rápidos para administrar actualizaciones de software con SUMo Lee mas

- FileHippo Update Checker mantiene actualizado el software de su PC FileHippo Update Checker mantiene actualizado el software de su PC Lee mas

- Cómo actualizar automáticamente las aplicaciones de terceros en tu Mac Cómo actualizar automáticamente aplicaciones de terceros en tu Mac Lee mas

9. Limpie y sobrescriba los dispositivos de almacenamiento antes de desecharlos

Antes de deshacerse del hardware que anteriormente almacenaba información personal, por ejemplo, discos duros, Las unidades flash USB, tarjetas de memoria o DVD, destruyen físicamente el elemento o sobrescriben todo conducir. Eliminar archivos o formatear un disco solo no es suficiente. Los hackers podrán restaurar la información. Debe sobrescribir el espacio de almacenamiento con datos aleatorios.

La siguiente publicación revela más detalles:

- Cómo borrar por completo y de forma segura su disco duro [Windows] Cómo borrar completamente un disco duroHay dos formas de cablear un disco duro. Esto es lo que necesita saber para hacerlo rápido y fácil. Lee mas

¿Alguna vez ha tenido un caso de robo de identidad? ¿Cómo obtuvieron acceso los piratas informáticos a sus datos?

Créditos de imagen: Branislav Senic, Ilin Sergey, valdis torms, Gibsons, Pedro Miguel Sousa, Kheng Guan Toh, Lichtmeister, Matthias Pahl, llovizna

Tina ha estado escribiendo sobre tecnología de consumo durante más de una década. Tiene un Doctorado en Ciencias Naturales, un Diploma de Alemania y una Maestría en Suecia. Su formación analítica la ha ayudado a sobresalir como periodista tecnológica en MakeUseOf, donde ahora gestiona la investigación y las operaciones de palabras clave.