Anuncio

Desde el Sistema de archivos NTFS De FAT a NTFS a ZFS: sistemas de archivos desmitificadosDiferentes discos duros y sistemas operativos pueden usar diferentes sistemas de archivos. Esto es lo que eso significa y lo que necesita saber. Lee mas se introdujo como el formato predeterminado en las ediciones para consumidores de Windows (a partir de Windows XP), las personas han tenido problemas para acceder a sus datos tanto internos como internos. unidades externas. Los atributos de archivo simples ya no son la única causa de problemas al encontrar y usar sus archivos. Ahora tenemos que lidiar con los permisos de archivos y carpetas, como descubrió uno de nuestros lectores.

La pregunta de nuestro lector:

No puedo ver carpetas en mi disco duro interno. Ejecuté el comando "Attrib -h -r -s / s / d" y muestra el acceso denegado en cada carpeta. Puedo ir a las carpetas con el comando Ejecutar pero no puedo ver las carpetas en mi disco duro. ¿Cómo puedo solucionar esto?

Respuesta de Bruce:

Aquí hay algunos supuestos seguros basados en la información que se nos ha proporcionado: el sistema operativo es Windows XP o posterior; el sistema de archivos en uso es NTFS; el usuario no tiene permisos de Control total en la parte del sistema de archivos que intenta manipular; no están en el contexto del Administrador; y los permisos predeterminados en el sistema de archivos pueden haber sido alterados.

Todo en Windows es un objeto, ya sea una clave de registro, una impresora o un archivo. A pesar de que utilizan los mismos mecanismos para definir el acceso del usuario, restringiremos nuestra discusión a los objetos del sistema de archivos para que sea lo más simple posible.

Control de acceso

Seguridad Alerta roja: 10 blogs de seguridad informática que debes seguir hoyLa seguridad es una parte crucial de la informática, y debe esforzarse por educarse y mantenerse actualizado. Querrá consultar estos diez blogs de seguridad y los expertos en seguridad que los escriben. Lee mas de cualquier tipo se trata de controlar quien puede hacer algo en el objeto que se asegura. ¿Quién tiene la tarjeta de acceso para desbloquear la puerta para ingresar al complejo? ¿Quién tiene las llaves para abrir la oficina del CEO? ¿Quién tiene la combinación para abrir la caja fuerte en su oficina?

El mismo tipo de pensamiento se aplica a la seguridad de los archivos y carpetas en los sistemas de archivos NTFS. No todos los usuarios del sistema tienen una necesidad justificable de acceder a todos los archivos del sistema, ni todos necesitan tener el mismo tipo de acceso a estos archivos. Al igual que todos los empleados de una empresa no necesitan tener acceso a la caja fuerte en la oficina del CEO, o la capacidad de modificar los informes corporativos, aunque se les puede permitir leerlos.

Permisos

Windows controla el acceso a los objetos del sistema de archivos (archivos y carpetas) estableciendo permisos para usuarios o grupos. Estos especifican qué tipo de acceso tiene el usuario o grupo al objeto. Estos permisos se pueden establecer en permitir o negar un tipo específico de acceso, y puede establecerse explícitamente en el objeto o implícitamente a través de la herencia de su carpeta principal.

Los permisos estándar para los archivos son: Control total, Modificar, Leer y ejecutar, Leer, Escribir y Especial. Las carpetas tienen otro permiso especial, llamado Listar el contenido de la carpeta. Estos permisos estándar son conjuntos predefinidos de permisos avanzados que permiten un control más granular, pero normalmente no se necesitan fuera de los permisos estándar.

Por ejemplo, el Leer y ejecutar El permiso estándar incluye los siguientes permisos avanzados:

- Recorrer carpeta / Ejecutar archivo

- Listar carpeta / Leer datos

- Leer atributos

- Leer atributos extendidos

- Permisos de lectura

Listas de control de acceso

Cada objeto en el sistema de archivos tiene una Lista de control de acceso (ACL) asociada. La ACL es una lista de identificadores de seguridad (SID) que tienen permisos en el objeto. El Subsistema de la Autoridad de Seguridad Local (LSASS) comparará el SID adjunto al token de acceso dado al usuario al iniciar sesión en los SID en la ACL para el objeto al que el usuario está intentando acceder. Si el SID del usuario no coincide con ninguno de los SID en la ACL, se denegará el acceso. Si coincide, el acceso solicitado se otorgará o denegará en función de los permisos para ese SID.

También hay una orden de evaluación de permisos que debe considerarse. Los permisos explícitos tienen prioridad sobre los permisos implícitos, y los permisos de denegación tienen prioridad sobre los permisos permitidos. En orden, se ve así:

- Denegación explícita

- Permitir explícitamente

- Negación implícita

- Permitir implícitamente

Permisos predeterminados del directorio raíz

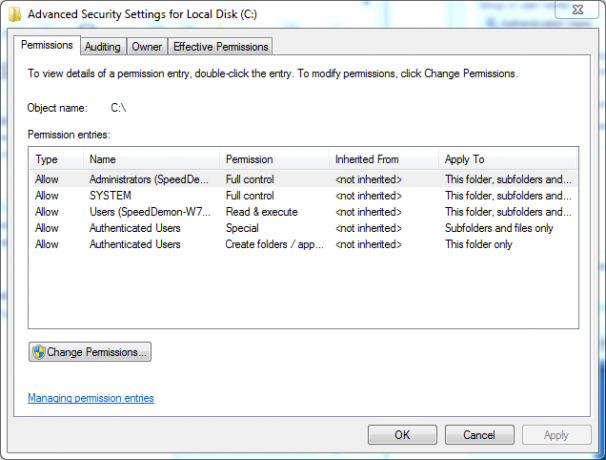

Los permisos otorgados en el directorio raíz de una unidad varían ligeramente, dependiendo de si la unidad es la unidad del sistema o no. Como se ve en la imagen a continuación, una unidad del sistema tiene dos Permitir entradas para usuarios autenticados. Hay uno que permite a los usuarios autenticados crear carpetas y agregar datos a los archivos existentes, pero no cambiar ningún dato existente en el archivo que se aplique únicamente al directorio raíz. El otro permite a los usuarios autenticados modificar archivos y carpetas contenidos en subcarpetas, si esa subcarpeta hereda los permisos de la raíz.

Los directorios del sistema (Windows, Datos de programa, Archivos de programa, Archivos de programa (x86), Usuarios o Documentos y configuraciones, y posiblemente otros) no heredan sus permisos del directorio raíz. Debido a que son directorios del sistema, sus permisos se establecen explícitamente para ayudar a prevenir alteración inadvertida o maliciosa del sistema operativo, el programa y los archivos de configuración por malware o un hacker.

Si no se trata de una unidad del sistema, la única diferencia es que el grupo de usuarios autenticados tiene una única entrada de permiso que permite permisos de modificación para la carpeta raíz, subcarpetas y archivos. Todos los permisos asignados para los 3 grupos y la cuenta SYSTEM se heredan en toda la unidad.

Análisis del problema

Cuando nuestro cartel corrió el attrib comando que intenta eliminar cualquier atributo del sistema, oculto y de solo lectura en todos los archivos y carpetas que comienzan en (no especificado) en el directorio en el que estaban, recibieron mensajes que indicaban que la acción que querían realizar (Escribir atributos) era siendo negado Dependiendo del directorio en el que se encontraban cuando ejecutaban el comando, es probable que esto sea algo muy bueno, especialmente si estaban en C: \.

En lugar de intentar ejecutar ese comando, hubiera sido mejor simplemente cambiar la configuración en Windows Explorer / File Explorer para mostrar archivos y directorios ocultos. Esto se puede lograr fácilmente yendo a Organizar> Carpeta y opciones de búsqueda en el Explorador de Windows o Archivo> Cambiar carpeta y opciones de búsqueda en el Explorador de archivos. En el cuadro de diálogo resultante, seleccione el Ver pestaña> Mostrar archivos ocultos, carpetas y unidades. Con esto habilitado, los directorios y archivos ocultos aparecerían como elementos atenuados en la lista.

En este punto, si los archivos y las carpetas aún no se muestran, hay un problema con el permiso avanzado Listar carpeta / Leer datos. El usuario o un grupo al que pertenece el usuario es explícitamente o implícitamente denegó ese permiso en las carpetas en cuestión, o el usuario no pertenece a ninguno de los grupos que tienen acceso a esas carpetas.

Puede preguntar cómo el lector podría ir directamente a una de estas carpetas si el usuario no tiene los permisos Listar carpeta / Leer datos. Siempre que conozca la ruta a la carpeta, puede ir a ella siempre que tenga los permisos avanzados de Carpeta transversal / Ejecutar archivo. Esta es también la razón por la que no es probable que se trate de un problema con el permiso estándar Listar contenido de carpeta. Tiene ambos de estos permisos avanzados.

La resolución

Con la excepción de los directorios del sistema, la mayoría de los permisos se heredan en la cadena. Entonces, el primer paso es identificar el directorio más cercano a la raíz de la unidad, donde aparecen los síntomas. Una vez que se encuentra este directorio, haga clic derecho y seleccione Propiedades> pestaña Seguridad. Verifique los permisos para cada uno de los grupos / usuarios enumerados, para verificar que tengan una marca en la columna Permitir para el permiso de contenido de la carpeta Lista y no en la columna Denegar.

Si ninguna de las columnas está marcada, observe también la entrada de Permisos especiales. Si está marcada (permitir o denegar), haga clic en el Avanzado botón, entonces Cambiar permisos en el cuadro de diálogo resultante si está ejecutando Vista o posterior. Aparecerá un cuadro de diálogo casi idéntico con algunos botones adicionales. Seleccione el grupo apropiado, haga clic en Editar y asegúrese de que el permiso Listar carpeta / leer datos esté permitido.

Si los cheques están atenuados, significa que es un permiso heredado, y cambiarlo debe hacerse en la carpeta principal, a menos que haya una razón convincente para no hacerlo, como es el directorio de perfil de un usuario y el padre sería Usuarios o Documentos y configuraciones carpeta. Tampoco es aconsejable agregar permisos para que un segundo usuario pueda acceder al directorio de perfil de otro usuario. En su lugar, inicie sesión como ese usuario para acceder a esos archivos y carpetas. Si es algo que debe compartirse, muévalos al directorio de perfil público o use la pestaña Compartir para permitir que otros usuarios accedan a los recursos.

También es posible que el usuario no tenga permiso para editar los permisos de los archivos o directorios en cuestión. En ese caso, Windows Vista o posterior debe presentar un Control de cuenta de usuario (UAC) Deje de molestos mensajes UAC: cómo crear una lista blanca de control de cuentas de usuario [Windows]Desde Vista, los usuarios de Windows hemos sido molestados, molestados, molestos y cansados de que el aviso de Control de cuentas de usuario (UAC) nos diga que se está iniciando un programa que lanzamos intencionalmente. Claro, ha mejorado, ... Lee mas solicite la contraseña de administrador o permiso para elevar los privilegios del usuario para permitir este acceso. En Windows XP, el usuario debe abrir el Explorador de Windows con la opción Ejecutar como... y usar el Cuenta de administrador Cuenta de administrador de Windows: todo lo que necesita saberA partir de Windows Vista, la cuenta de administrador de Windows incorporada está deshabilitada de manera predeterminada. Puede habilitarlo, ¡pero hágalo bajo su propio riesgo! Te mostramos cómo. Lee mas para garantizar que se puedan realizar los cambios, si aún no se están ejecutando con una cuenta administrativa.

Sé que muchas personas simplemente le dirían que tome posesión de los directorios y archivos en cuestión, pero hay uno enorme advertencia a esa solución. Si afectaría a los archivos y / o directorios del sistema, debilitará gravemente la seguridad general de su sistema. Debería Nunca debe hacerse en la raíz, Windows, Usuarios, Documentos y configuraciones, Archivos de programa, Archivos de programa (x86), Datos de programa o directorios inetpub o cualquiera de sus subcarpetas.

Conclusión

Como puede ver, los permisos en unidades NTFS no son demasiado difíciles, pero localizar la fuente de los problemas de acceso puede ser tedioso en sistemas con muchos directorios. Armado con una comprensión básica de cómo funcionan los permisos con listas de control de acceso y un poco de tenacidad, localizar y solucionar estos problemas pronto se convertirá en un juego de niños.

Bruce ha estado jugando con la electrónica desde los años 70, las computadoras desde principios de los 80 y respondiendo con precisión preguntas sobre tecnología que no ha usado ni visto en todo momento. También se molesta al intentar tocar la guitarra.