Anuncio

El ransomware está en aumento. Los cibercriminales han subido las apuestas Más allá de su computadora: 5 formas en que el ransomware lo llevará cautivo en el futuroEl ransomware es probablemente el malware más desagradable que existe, y los delincuentes que lo usan son cada vez más avanzado, aquí hay cinco cosas preocupantes que podrían ser tomadas como rehenes pronto, incluidas las casas inteligentes y las inteligentes coches. Lee mas en la batalla por sus datos, presentando franjas de malware avanzado diseñado para cifrar sus datos personales. Su objetivo final es extorsionarle. A menos que se cumplan sus demandas, sus archivos cifrados permanecerán fuera del alcance.

Indisponible. Perdido.

Los ataques a personas no son innovadores. Tampoco acaparan los titulares. Pero 2015 vio al FBI recibir poco menos de 2.500 quejas en relación directa con los ataques relacionados con ransomware, por un valor de aproximadamente $ 24 millones en pérdidas para las víctimas.

Hace poco más de dos semanas, una nueva variante de ransomware,

Petiasurgió Sin embargo, tan pronto como los investigadores de seguridad comenzaron a administrar advertencias sobre Las capacidades del ransomware y los modos específicos de ataque, un individuo irritado agrietó la Petia cifrado Esto significa que miles de víctimas potenciales pueden descifrar sus archivos de manera segura, ahorrando tiempo, dinero y montañas de frustración.Por qué Petya es diferente

Secuestro de datos las infecciones generalmente siguen un camino lineal ¿Qué es un kit de arranque y es Némesis una amenaza genuina?Los hackers continúan encontrando formas de interrumpir su sistema, como el bootkit. Veamos qué es un kit de arranque, cómo funciona la variante Nemesis y consideremos qué puede hacer para mantenerse alejado. Lee mas . Una vez que un sistema se ve comprometido, el ransomware escanea toda la computadora No caiga mal de los estafadores: una guía para ransomware y otras amenazas Lee mas y comienza el proceso de encriptación. Dependiendo de la variante de ransomware Evite caer víctima de estas tres estafas de ransomwareVarias estafas de ransomware prominentes están en circulación en este momento; repasemos tres de los más devastadores, para que pueda reconocerlos. Lee mas , las ubicaciones de red también pueden estar encriptadas. Una vez que se completa el proceso de encriptación, el ransomware entrega un mensaje al usuario informándole sobre sus opciones: pagar o perder No pagues - ¡Cómo vencer al ransomware!Imagínese si alguien apareciera en su puerta y dijera: "Oye, hay ratones en tu casa que no sabías. Danos $ 100 y nos desharemos de ellos. "Este es el Ransomware ... Lee mas .

Las variaciones recientes en el ransomware han visto ignorados los archivos personales de los usuarios, eligiendo en su lugar cifrar la tabla maestra de archivos (MFT) de la unidad C: haciendo que una computadora sea inútil.

Tabla maestra de archivos

Petya se ha distribuido en gran medida a través de una campaña de correo electrónico malicioso.

"Las víctimas recibirían un correo electrónico diseñado para verse y leerse como una misiva relacionada con el negocio de un" solicitante "que busca un puesto en una empresa. Presentaría a los usuarios un hipervínculo a una ubicación de almacenamiento de Dropbox, lo que supuestamente permitiría al usuario descargar el currículum vitae (CV) de dicho solicitante ".

Una vez instalado, Petya comienza a reemplazar el Master Boot Record (MBR). El MBR es la información almacenada en el primer sector del disco duro, que contiene el código que ubica la partición primaria activa. El proceso de sobrescritura evita que Windows se cargue normalmente, así como también impide el acceso al Modo seguro.

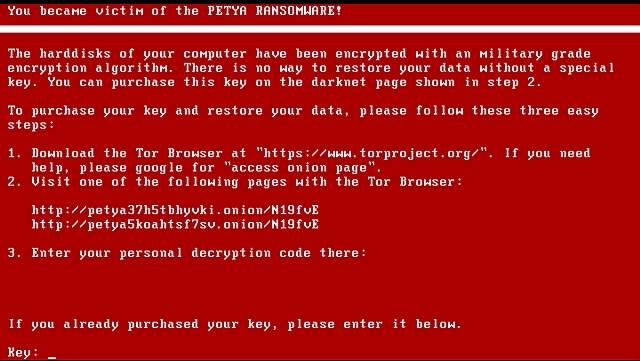

Una vez que Petya ha sobrescrito el MBR, encripta el MFT, un archivo que se encuentra en las particiones NTFS que contiene información crítica sobre todos los demás archivos del disco. Petya luego obliga a reiniciar el sistema. Al reiniciar, el usuario encuentra un escaneo falso de CHKDSK. Si bien la exploración parece garantizar la integridad del volumen, lo contrario es cierto. Cuando el CHKDSK se completa y Windows intenta cargar, el MBR modificado mostrará un cráneo ASCII con un ultimátum para pagar un rescate, generalmente en Bitcoin.

El precio de recuperación es de aproximadamente $ 385, aunque esto puede cambiar según el tipo de cambio de Bitcoin. Si el usuario decide ignorar la advertencia, el rescate de Bitcoin se duplica. Si el usuario continúa resistiéndose al intento de extorsión, el autor del ransomware Petya eliminará la clave de cifrado.

Misión Hack-Petya

Donde los diseñadores de ransomware suelen ser extremadamente cuidadosos en su elección de cifrado, el autor de Petya "se equivocó". Un programador no identificado descubrió cómo descifrar el cifrado de Petya después de un "La visita de Pascua a mi suegro me metió [a él] en este lío".

El crack es capaz de revelar la clave de cifrado necesaria para desbloquear el registro de arranque maestro cifrado, liberando los archivos cautivos del sistema. Para recuperar el control de los archivos, los usuarios primero tendrán que quitar el disco duro infectado de la computadora y conectarlo a otra computadora que funcione. Luego pueden extraer una serie de cadenas de datos para ingresar en la herramienta.

Extraer los datos es difícil, ya que requiere herramientas y conocimientos especializados. Afortunadamente, empleado de Emsisoft Fabian Wosar creó una herramienta especial para aliviar este problema, haciendo que "el descifrado real sea más fácil de usar". Puedes encontrar el Petya Sector Extractor aquí. Descargue y guárdelo en el escritorio de la computadora que se utiliza para la reparación.

¿Podrían los "periodistas" comenzar a hacer su tarea? No soy responsable de que Petya sea descifrable. Crédito @leo_and_stone.

- Fabian Wosar (@fwosar) 15 de abril de 2016

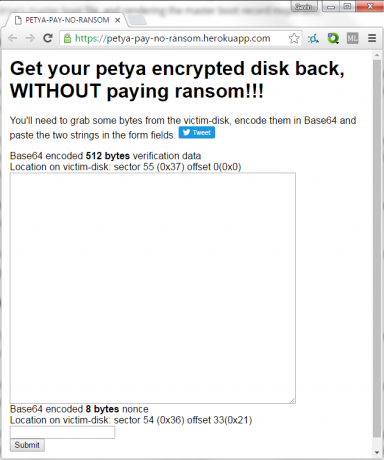

La herramienta de Wosar extrae los 512 bytes necesarios para la Petia grieta, "Comenzando en el sector 55 (0x37h) con un desplazamiento de 0 y el byte de 8 bytes del sector 54 (0x36) desplazamiento: 33 (0x21) ". Una vez que se extraen los datos, la herramienta los convertirá al Base64 necesario codificación Luego se puede ingresar en el Sitio web de petya-no-pay-ransom.

Simplemente proporcioné una pequeña herramienta de ~ 50 líneas que hace que el descifrado real sea más fácil de usar.

- Fabian Wosar (@fwosar) 15 de abril de 2016

Una vez que haya generado la contraseña de descifrado, anótela. Ahora deberá reemplazar el disco duro y luego iniciar el sistema infectado. Cuando aparezca la pantalla de bloqueo de Petya, puede ingresar su clave de descifrado.

Un tutorial detallado sobre la extracción de cadenas de datos, ingresar los datos convertidos en el sitio web y generar la contraseña de descifrado se puede encontrar aquí.

¿Descifrado para todos?

La combinación del crack de cifrado de leo-stone y Petya Sector Extractor de Fabian Wosar es una lectura feliz. Cualquier persona con el conocimiento técnico para buscar una solución para sus archivos cifrados podría tener la posibilidad de recuperar el control de sus datos.

Ahora que la solución se ha simplificado, aquellos usuarios sin una gran cantidad de conocimientos técnicos podrían tomar sus sistema infectado a un taller de reparación local e informar a los técnicos de lo que hay que hacer, o al menos lo que creen necesita hacer.

Sin embargo, incluso como el camino a la fijación esta La variante particular de ransomware se ha vuelto mucho más fácil, el ransomware sigue siendo un enorme problema cada vez mayor que enfrentamos cada uno de nosotros El ransomware sigue creciendo: ¿cómo puede protegerse? Lee mas . Y, a pesar de que esa vía es más fácil de encontrar y más fácil de seguir, los autores del ransomware saben que hay una gran mayoría de usuarios que simplemente no tendrán la esperanza de descifrar los archivos, su única posibilidad de recuperación a través de frío, duro, imposible de rastrear Bitcoin

A pesar de su codificación inicial paso en falso, Estoy seguro de que los autores del ransomware Petya no están sentados, sintiéndose mal por ellos mismos. Ahora que este método de descifrado y crack está ganando terreno, es probable que estén trabajando en actualizar su código para deshabilitar la solución, cerrando la puerta a la recuperación de datos una vez más.

¿Has sido una víctima de ransomware? ¿Conseguiste recuperar tus archivos o pagaste el rescate? Háganos saber a continuación!

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.