Anuncio

Parece que las empresas no pueden detener a los hackers que buscan robar datos de clientes. La lista de empresas por las que se ha rezado ha crecido mucho e incluye nombres conocidos como JP Morgan, Home Depot y Target. Y eso es lo que sabemos. Cada corte inexplicable del sitio web se encuentra con las cejas levantadas. ¿Fue un problema técnico? ¿Fue hackeado el sitio? ¿Y cuándo nos harían si esto último fuera cierto?

Todos parecen estar de acuerdo en que las empresas deberían hacer más para proteger a las personas que les han confiado datos valiosos, pero es probable que la tendencia de los ataques de alto perfil continúe en el futuro cercano. Por ahora, los consumidores pueden hacer poco pero prepararse y responder a medida que ocurren las amenazas. Así es como puedes protegerte.

Edúquese sobre los riesgos

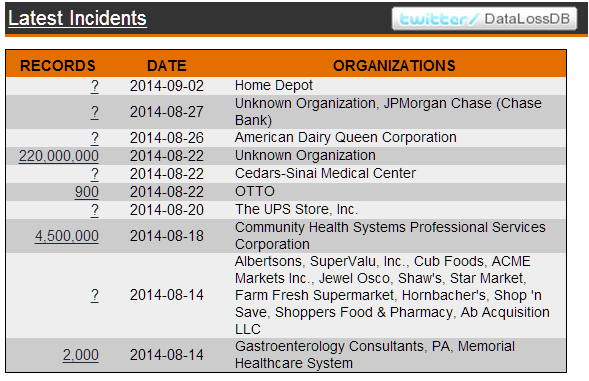

Los titulares que anuncian infracciones importantes son, de hecho, solo una parte de la historia. Las empresas y organizaciones más pequeñas se violan regularmente, y estas historias más pequeñas rara vez son noticias de primera plana, si es que son noticias. Muchas víctimas de estos incidentes menores nunca se dan cuenta de que hay un problema. Después de todo, la mayoría de nosotros tratamos con cientos de empresas al año. Controlar si han sido pirateados (o no) es difícil en el mejor de los casos.

DataLossDB.org sin embargo, puede hacer la vida un poco más fácil como puede el Twitter del sitio. DataLossDB muestra las últimas infracciones conocidas en su portada. También puede suscribirse a un boletín semanal que resume todos los incidentes de pérdida de datos en la semana anterior. Seguir el sitio en Twitter o suscribirse al boletín puede quitarle mucho trabajo virtual a mantenerse informado sobre nuevas amenazas de seguridad.

También recomiendo revisar nuestra lista de los mejores blogs de seguridad Alerta roja: 10 blogs de seguridad informática que debes seguir hoyLa seguridad es una parte crucial de la informática, y debe esforzarse por educarse y mantenerse actualizado. Querrá consultar estos diez blogs de seguridad y los expertos en seguridad que los escriben. Lee mas . No tiene que seguirlos a todos, pero marcar solo uno cada semana puede ser útil y mantenerlo informado.

Administra tus contraseñas

Cambiar su contraseña es imprescindible si tiene una cuenta con una empresa que ha sido pirateada. No todos los ataques se centran en contraseñas, pero muchos sí y contraseña comprometida Las 7 tácticas más comunes utilizadas para hackear contraseñasCuando escuchas "violación de seguridad", ¿qué te viene a la mente? ¿Un hacker malévolo? ¿Algún chico que vive en el sótano? La realidad es que todo lo que se necesita es una contraseña, y los hackers tienen 7 formas de obtener la suya. Lee mas se puede usar para obtener acceso completo a menos que esté disponible la autenticación de dos factores. Peor aún, el inicio de sesión puede parecer legítimo, lo que hace que sea más difícil para usted afirmar que en realidad fue otra persona.

Pero cambiar tu contraseña es solo el comienzo. También es aconsejable tomar medidas proactivas que lo protegerán de nuevas violaciones de seguridad. PwnedList [Ya no está disponible], un sitio web que monitorea la web en busca de datos filtrados que incluyen su correo electrónico y contraseña, es una excelente manera de protegerse. El servicio es gratuito y puede notificarle automáticamente si se produce una fuga, lo que le brinda la oportunidad de cambiar su contraseña antes de que se produzca un daño.

También es aconsejable usar un administrador de contraseñas 5 herramientas de administración de contraseñas comparadas: encuentre la que sea perfecta para ustedEs crucial elegir algún tipo de estrategia de administración de contraseñas para lidiar con la gran cantidad de contraseñas que necesitamos. Si eres como la mayoría de las personas, probablemente guardes tus contraseñas en tu cerebro. Para recordarlos ... Lee mas . Esto lo ayudará a desarrollar contraseñas más seguras, lo que siempre es una ventaja, y facilitará el cambio de contraseña si es necesario. Las mejores opciones pueden abarcar múltiples dispositivos, incluidos teléfonos inteligentes y tabletas.

Use la seguridad de su tarjeta de crédito

Muchos consumidores se alarman cuando se enteran de una violación porque creen que su tarjeta de crédito se utilizará para realizar compras falsas. Eso puede suceder, pero los consumidores rara vez son responsables. En los Estados Unidos, por ejemplo, los ciudadanos no pueden ser considerados responsables de ningún cargo fraudulento que ocurra debido a información robada y son responsables por solo $ 50 si los cargos se producen porque la tarjeta física fue perdido. Solo los cargos de débito fraudulentos pueden ocasionar la pérdida total de fondos, e incluso entonces solo si no lo informa dentro de los 60 días.

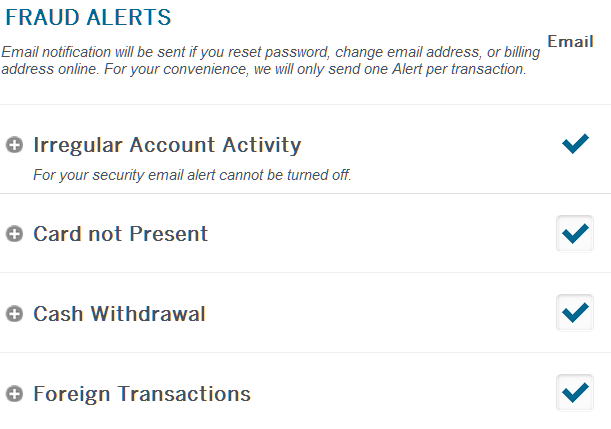

Todavía, cargos fraudulentos pueden ser inconvenientes 4 sitios web que parecen oficiales pero tomarán su dineroIncluso si eres una persona escrupulosa, puede ser fácil ser engañado por un sitio oficial. Estos no son sitios web "fraudulentos", pero han sorprendido a la gente con la guardia baja. Lee mas . Tendrá que ponerse en contacto con el banco o la compañía de la tarjeta de crédito, y cuantos más cargos se realicen, mayor será la molestia. Es por eso que debe habilitar tantas funciones de seguridad como sea posible. En particular, muchas tarjetas de crédito ofrecen un sistema de notificación que le informa automáticamente cuando se realiza un cargo superior a un monto determinado o cuando se produce una transacción de "tarjeta no presente". Las opciones varían, pero las mejores compañías de tarjetas de crédito incluso le notificarán sobre "actividades sospechosas", como una serie repentina de cargos que se originan a miles de millas de donde vive.

Con estas notificaciones habilitadas, puede comunicarse de inmediato con su proveedor de tarjeta y resolver el problema. Todavía tendrá que llamar, pero el proceso será más fácil si nota el fraude cuando ocurre en lugar de un mes después cuando verifica su estado de cuenta mensual.

Cerrar cuentas antiguas

A medida que busca información sobre incidentes de pérdida de datos, puede encontrarse con violaciones de compañías con las que no hace negocios regularmente, pero aún tiene la oportunidad de impactarlo. Las empresas tienden a almacenar datos durante mucho tiempo y los consumidores tienden a abrir cuentas, luego se olvidan de ellas. Esto se convierte en una receta para el desastre.

Si tiene que responder a una infracción, pregúntese si realmente necesita la cuenta en cuestión. Muchas personas abren una tarjeta de crédito o membresía de la compañía para obtener un buen trato, y luego se olvidan rápidamente hasta que sucede algo malo. Si sus datos se pierden y no hace mucho o nada con las personas que los perdieron, simplemente limite sus lazos. Cierre sus cuentas, ponga a cero los saldos restantes y vaya a otro lugar.

Esto puede o no purgar sus datos de sus computadoras, ya que muchas compañías conservan los datos durante un tiempo después de que se cierra una cuenta. Pero cerrar la cuenta hará que los datos comprometidos sean menos útiles y le dará un frente menos para preocuparse en la guerra por su privacidad.

Conviértete en un escéptico

Los titulares sobre hacks de alto perfil generalmente se centran en la pérdida de contraseña o información de tarjeta de crédito. Todos saben que esta información es importante, por lo que es una buena historia. Pero las vías de ataque se extienden más allá de simplemente cobrar compras falsas o iniciar sesión en una cuenta con una contraseña robada.

En el hack de Target 4 sitios web que parecen oficiales pero tomarán su dineroIncluso si eres una persona escrupulosa, puede ser fácil ser engañado por un sitio oficial. Estos no son sitios web "fraudulentos", pero han sorprendido a la gente con la guardia baja. Lee mas , por ejemplo, los atacantes tomaron nombres, direcciones y números de teléfono. Con esta información, es posible crear correos electrónicos falsos, cartas o incluso llamadas telefónicas que parecen un poco más legítimas de lo normal. Si recibe un correo electrónico pidiéndole que "confirme alguna información", y el mismo correo electrónico contiene su nombre y dirección, puede creer distraídamente que es válido.

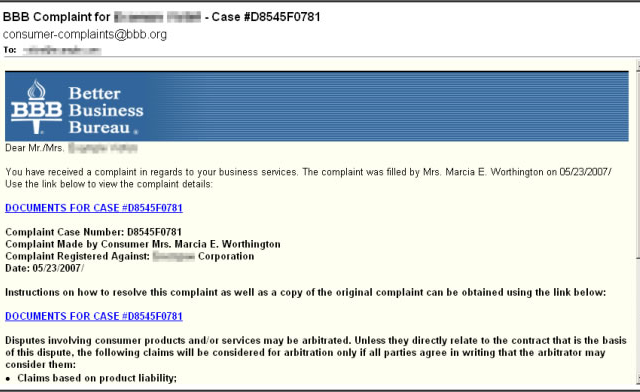

Esta técnica se llama "spear phishing" debido a su naturaleza precisa. Si bien no es tan común como el spam de phishing genérico, puede ser muy efectivo. En un caso los hackers haciéndose pasar por Better Business Bureau lograron enganchar datos de 1.400 ejecutivos de la compañía. Cada correo electrónico contenía información relacionada con el negocio de cada ejecutivo, y apareció a través de una vía que probablemente creían que era legítima, factores que hicieron que el ataque fuera muy efectivo.

La lección aquí es desafortunada, pero simple; Nunca bajes la guardia. Suponga que cualquier correo electrónico inesperado, mensaje de texto o llamada telefónica podría ser una estafa de phishing ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores?Nunca he sido fanático de la pesca, yo mismo. Esto se debe principalmente a una expedición temprana en la que mi primo logró atrapar dos peces mientras yo pescaba zip. Similar a la pesca en la vida real, las estafas de phishing no son ... Lee mas y responder en consecuencia. Visite los sitios a través de su navegador en lugar de hacer clic en los enlaces, verifique que los números de teléfono sean auténticos antes de llamar y Nunca responder a un correo electrónico no solicitado con información personal.

Busque (cuidadosamente) su informe de crédito gratuito

Las grandes empresas que son atacadas con éxito por piratas informáticos se enfrentan a un grave problema. La violación potencialmente pone a la compañía en el gancho por cualquier daño que sufra un cliente debido a su negligencia. Además de lidiar con un doble golpe de malas relaciones públicas, los daños a los clientes (y los honorarios de abogados necesarios para tramitar los reclamos) pueden drenar la cuenta bancaria de una empresa.

Es por eso que la mayoría de las compañías que sufren una violación importante de datos hacen un seguimiento con una oferta gratuita de monitoreo de crédito. A menudo recibirá una notificación de esto por correo, aunque a veces aparecerá por correo electrónico. El nivel de servicio suele ser el más básico disponible, por lo que solo debe registrarse para recibir una notificación si alguien abre una cuenta a su nombre, pero es mejor que nada.

Los lectores entusiastas pueden notar una vulnerabilidad en esta medida de seguridad. Si una empresa que ha sido pirateada anuncia que ofrecerá monitoreo de crédito gratuito, acaba de hacer que sus clientes estén listos para un buen ataque de phishing. Verifique dos veces lo que recibe y intente verificar la oferta a través del sitio web oficial de la compañía 4 sitios web que parecen oficiales pero tomarán su dineroIncluso si eres una persona escrupulosa, puede ser fácil ser engañado por un sitio oficial. Estos no son sitios web "fraudulentos", pero han sorprendido a la gente con la guardia baja. Lee mas antes de hacer una llamada o hacer clic en un enlace.

¿Cómo reaccionarías?

Las violaciones de datos son frecuentes, pero no son algo que deba mantenerlo despierto por la noche. Las historias de terror de robo de identidad que hacen que los consumidores tiemblen de miedo son raras y generalmente son el resultado de ataques en lugar de una violación masiva, aunque los datos filtrados en una violación podrían facilitar el robo de la identidad de la víctima.

¿Has hecho negocios con una empresa que fue pirateada y, de ser así, qué hiciste cuando te enteraste? Háganos saber en los comentarios.

Matthew Smith es un escritor independiente que vive en Portland, Oregon. También escribe y edita para Tendencias digitales.