Anuncio

En nuestra sociedad siempre activa, generamos muchos datos, con algunas estimaciones que sugieren 28.875 GB por segundo. Con este enorme tesoro de datos divulgamos una gran cantidad de información personal. Desde nuestra colección de fotos basada en la nube, hasta qué sitios web visitamos EN VENTA: su historial de navegación, ¿qué puede hacer?Una decisión de la FCC de que los ISP deben obtener el permiso de los clientes antes de que se pueda revertir la venta de datos personales. Su ISP está a punto de establecer un precio para sus datos personales. ¿Cómo podemos luchar? Lee mas , cada vez es más fácil para los atacantes maliciosos hacer el equivalente digital de hurgar en nuestra basura.

Ya sea Facebook vendiendo tus datos Selfie de datos: ¿cuánto sabe Facebook realmente sobre usted? Compartes una gran cantidad de datos con Facebook, incluso si no haces clic o publicas mucho. Esta extensión de Chrome te dará una idea de cuánto sabe Facebook sobre ti. Lee mas a los anunciantes, vigilancia gubernamental demasiado grande Evitar la vigilancia en Internet: la guía completaLa vigilancia de Internet sigue siendo un tema candente, por lo que hemos producido este recurso integral sobre por qué es tan importante, quién está detrás de él, si puede evitarlo por completo y más. Lee mas o delincuentes cibernéticos Los ciberdelincuentes poseen herramientas de piratería de la CIA: lo que esto significa para ustedEl malware más peligroso de la Agencia Central de Inteligencia, capaz de piratear casi todos los dispositivos electrónicos de consumo inalámbricos, ahora podría estar en manos de ladrones y terroristas. Entonces, ¿Qué significa eso para ti? Lee mas buscando ganar dinero rápido: hay muchas personas que quieren sus datos. Lamentablemente, esta invasión de tu privacidad no te beneficia en absoluto Usted es el producto, no el cliente: se explica la economía de los datos personalesComo Andrew Lewis dijo una vez: "Si no estás pagando por algo, no eres el cliente; eres el producto que se vende ". Piense en las implicaciones de esa cita por un momento: cuántos servicios gratuitos ... Lee mas . Si desea construir sus defensas y protegerse en línea, permítanos guiarlo a través de cómo mejorar su seguridad y proteger su privacidad.

Navegadores web

Los navegadores web actúan como nuestra ventana al gran país de las maravillas de Internet. Casi todo lo que hacemos en línea, desde una búsqueda rápida en Google hasta la banca en línea, se realiza a través del navegador. Esta facilidad de uso lo hace increíblemente conveniente para nosotros, pero también significa que nuestro navegador sabe mucho sobre lo que hacemos en línea. De hecho, el historial de su navegador puede ser uno de los bases de datos más invasivas jamás creadas Cómo borrar manual y automáticamente el historial de tu navegadorLos sitios web que visita dejan huellas en su computadora. Le mostramos cómo eliminar su historial de navegación en Firefox, Chrome, Edge e Internet Explorer. Lee mas .

Hubo un tiempo en que su historial solo estaría disponible localmente en su computadora. La mayoría de los navegadores modernos ahora le permiten iniciar sesión para permitir que la configuración se sincronice con la nube y entre dispositivos. Esto es especialmente cierto en Chrome, donde toda la información se almacena en su cuenta de Google. La sincronización del historial se activa de manera predeterminada cuando se inicia sesión en Chrome, pero puede dirígete a Configuración para apagarlo Google compartirá su historial de navegación el 1 de marzo [Noticias] Lee mas .

La amenaza siempre presente del seguimiento

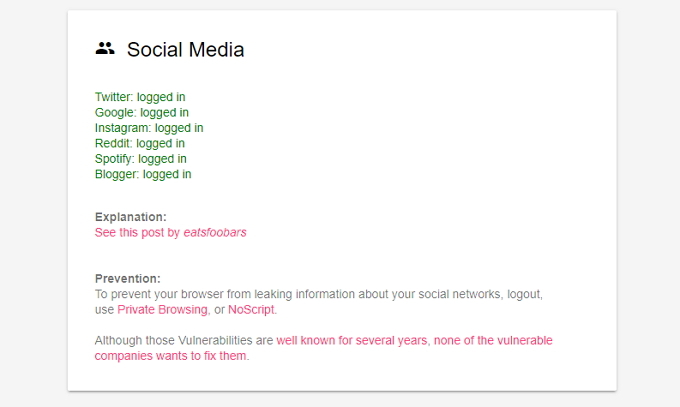

La mayoría de nosotros somos conscientes de que nuestra actividad en línea es monitoreada y almacenada por el navegador. Lo que quizás no sepa es cuánta información sobre usted se entrega a cada sitio web que visita. Nosotros comparó su navegador con un grifo que gotea ya que a menudo regalará una gran cantidad de información a cualquier sitio web que lo desee. Sitios web como Lo que todo navegador sabe sobre usted (WEBKAY) puede brindarle una ventana a este mundo de intercambio de datos en segundo plano.

Su ubicación, configuración de hardware y software, conexión a Internet y cuentas de redes sociales están disponibles. Algunos de estos datos permiten el buen funcionamiento de Internet, mientras que otras partes, como sus cuentas de redes sociales, están ahí para raspar datos para anunciantes proporcionarle contenido personalizado. El navegador de su teléfono inteligente incluso puede acceder al giroscopio de su teléfono para decidir si su teléfono está en su mano o sobre la mesa.

Un enfoque en la privacidad

Microsoft fue uno de los primeros en popularizar el modo de navegación privada después de agregar la función a una versión beta de Internet Explorer 8. La principal ventaja del modo de navegación privada es que todo lo que haces solo se almacena para esa sesión. Tan pronto como cierre la ventana, todos los rastros se eliminarán de su computadora. Le permite navegar rápida y fácilmente por la web sin que todo esté almacenado en el historial e iniciar sesión en varias cuentas simultáneamente. Se considera ampliamente una de las formas más fáciles de protegerse cuando navega en una computadora compartida. Resulta que sin embargo, La navegación privada no siempre es privada.

Todo el negocio de Google se basa en vender su información a anunciantes ¿Cuánto sabe realmente Google sobre usted?Google no defiende la privacidad de los usuarios, pero es posible que se sorprenda de lo mucho que saben. Lee mas . Por lo tanto, no debería sorprender que su popular navegador web Chrome sea visto a menudo como un medio para ese fin Uso de Chrome: ¿podemos confiar realmente en Google?¿Por qué no confiar en Google? La compañía sabe lo que están haciendo; claramente Google es confiable. ¿O es eso? Lee mas . Supongamos que desea cambiar de Chrome, el código abierto Firefox es una excelente opción Cambiar de Chrome: Cómo hacer que Firefox se sienta como en casaEntonces, has decidido que Firefox es el mejor navegador para ti. ¿Hay algo que pueda hacer para que Firefox sea menos un entorno extraño? ¡Si! Lee mas . Mozilla incluso desarrolló una versión totalmente centrada en la privacidad para dispositivos móviles llamado Firefox Focus Firefox Focus bloquea anuncios y rastreadores por defectoFirefox Focus bloquea los anuncios y los rastreadores de forma predeterminada, lo que garantiza que pueda navegar por la web sin temor a que se analicen todas sus acciones. Lo cual es desafortunado para nosotros. Lee mas . Si eso no es lo suficientemente privado para ti, entonces hay opciones que ofrecer un anonimato aún mayor 4 navegadores web anónimos gratuitos que son completamente privadosLa navegación anónima de la web es una forma de proteger su privacidad en línea. Aquí están los mejores navegadores web anónimos para usar. Lee mas . Sin embargo, recuerde que el anonimato total en Internet es casi imposible, sin importar lo que digan los desarrolladores.

Recomendaciones

- Firefox - Firefox de Mozilla surgió de las cenizas del amado Netscape Navigator y ahora se ubica como el segundo navegador web más popular. Ofertas de Firefox oportunidades de personalización 7 excelentes complementos de personalización para FirefoxYa sea que use Firefox por trabajo o placer, los complementos ayudan a adaptar la experiencia de su navegador solo para usted. Estos complementos de personalización proporcionan una nueva apariencia, así como una forma personalizada de usar Firefox. Lee mas , mientras que también está parado por su compromiso con la privacidad 3 razones convincentes por las que vale la pena prestar atención a la postura de Firefox sobre la privacidadNadie quiere pensar que están siendo observados sin consentimiento. Firefox es el único navegador de "tres grandes" con cero interés en recopilar datos de los usuarios. ¿Qué significa esto realmente para los usuarios? Lee mas .

- Ópera - Opera se basa en el mismo navegador Chromium de código abierto que Google Chrome, pero hace que la privacidad sea una prioridad. Solo se necesita un solo clic para borrar todos los datos de navegación, y la insignia de seguridad detalla las credenciales de cada sitio. Opera incluso ofrece un VPN incorporada gratuita Evite que su ISP espíe sus datos web de forma gratuita con OperaLa mejor manera de eludir la inspección de los ISP en sus datos web es usar una VPN protegida, pero si necesita una alternativa sin problemas, puede hacerlo con el navegador Opera. Lee mas .

- Navegador Tor - Abreviatura de The Onion Router, el navegador Tor (basado en Firefox) te conecta a una cadena de nodos Tor Navegación realmente privada: una guía de usuario no oficial para TorTor proporciona navegación y mensajes verdaderamente anónimos e imposibles de rastrear, así como acceso a la llamada "Deep Web". Tor no puede ser roto por ninguna organización en el planeta. Lee mas . Su tráfico se cifra y se envía a través de la cadena antes de terminar en su destino. Esto se hace en un intento de ocultar de dónde vino. Tor es también tu puerta de entrada a la web profunda 10 esquinas poco conocidas de la Web profunda que realmente te pueden gustarLa web oscura tiene una mala reputación, pero hay algunos sitios web oscuros realmente útiles que quizás quieras visitar. Lee mas .

Extensiones de navegador

Chrome y Firefox se han convertido en los navegadores dominantes en parte debido a su capacidad de personalizar y mejorar la experiencia predeterminada con Extensiones. los Tienda virtual de Chrome y Colección de complementos de Mozilla Permita que los desarrolladores envíen extensiones que puede descargar y agregar fácilmente a su navegador. Firefox incluso te permite llevar tus extensiones sobre la marcha con sus aplicaciones para teléfonos inteligentes.

Como Chrome es el navegador más utilizado del mundo, tiene un gran colección de extensiones de seguridad Las 8 extensiones de seguridad y privacidad más importantes para el navegador ChromeChrome Web Store de Google aloja muchas extensiones que pueden proteger su seguridad y privacidad mientras usa Chrome. Ya sea que desee bloquear JavaScript, complementos, cookies y secuencias de comandos de seguimiento o forzar a los sitios web a cifrar su tráfico, ... Lee mas . Firefox también tiene un rango saludable Completamente seguro: 11 complementos imprescindibles de Firefox para la seguridadPiensa en el navegador que estás usando para ver este artículo ahora mismo. ¿Es seguro? ¿Es seguro? Te sorprenderían esas respuestas. Lee mas , ya que el movimiento de código abierto está naturalmente dispuesto hacia la privacidad y la seguridad. Extensiones como Desconectar, HTTPS en todas partes, Fantasmay Tejón de privacidad son incluso multiplataforma. Una ventaja que tienen las extensiones sobre las aplicaciones nativas es que generalmente no están bloqueadas por los sistemas de administración del lugar de trabajo. Esto significa que puede instalar libremente extensiones centradas en la seguridad y la privacidad, lo que le permite navegar de forma segura y privada donde quiera que esté.

Recomendaciones

- HTTPS en todas partes (Cromo, Firefox, Ópera) - Si HTTPS está en la barra de direcciones, entonces el los datos enviados entre usted y el sitio web están encriptados ¿Qué es HTTPS y cómo habilitar conexiones seguras por defecto?Las preocupaciones de seguridad se están extendiendo por todas partes y han llegado a la vanguardia de la mente de la mayoría de todos. Términos como antivirus o firewall ya no son vocabulario extraño y no solo se entienden, sino que también son utilizados por ... Lee mas . HTTPS Everywhere agrega esta protección a todos los sitios web.

- Badger de privacidad (Cromo, Firefox, Ópera) - Desarrollado por activistas de la privacidad, la Electronic Frontier Foundation (EFF), Privacy Badger bloquea los anuncios de espionaje y los rastreadores invisibles.

- Web de confianza - La extensión Web of Trust agrega un pequeño símbolo al lado de cualquier sitio web que clasifique su confiabilidad. Se descubrió que eran abusando de su posición Debe desinstalar Web of Trust ahora mismoDebería considerar desinstalar WOT ahora mismo. ¿Por qué? Porque Web of Trust ha sido sorprendido recolectando y vendiendo datos de usuarios. Peor aún, estos datos no siempre se han anonimizado con éxito. Lee mas , pero tengo desde tomado medidas para remediar esto.

Proveedores de correo electrónico

Pensamos en el correo electrónico como una innovación relativamente reciente, pero las semillas se sembraron primero hace más de 50 años La extraña historia de cómo el correo electrónico se hizo tan popularEl correo electrónico parece una tecnología tan primitiva. ¿Cómo llegó a ser tan popular? ¿Y cómo es que todavía lo usamos hasta el día de hoy? Aquí está la historia de cómo sucedió todo. Lee mas . A medida que las computadoras se volvieron más comunes a lo largo de la década de 1980, el correo electrónico se convirtió en una parte esencial de nuestra vida laboral y personal. Algunas estimaciones incluso dicen que enviamos colectivamente 205 mil millones de correos electrónicos cada día. Con tanta información enviada a todo el mundo, no es de extrañar que los delincuentes y los gobiernos estén demasiado ansiosos por mirar dentro de nuestro buzón global.

Recientemente, las preocupaciones sobre la vigilancia del gobierno se han vuelto cada vez más comunes. El cifrado es tu mejor línea de defensa contra escuchas no deseadas ¿Cómo funciona el cifrado y es realmente seguro? Lee mas . Al codificar sus correos electrónicos, solo las partes con la clave de cifrado pueden descifrar sus mensajes. El cifrado de extremo a extremo (E2EE) generalmente se considera el método más seguro. Solo usted y el destinatario tienen la clave de cifrado, por lo que ni el servidor ni ningún tercero pueden descifrar sus mensajes. Desafortunadamente, una combinación de razones técnicas y comerciales significa que la mayoría de los proveedores de correo electrónico no ofrecen E2EE.

Afortunadamente hay al menos algunos que tienen en mente su privacidad Los 5 proveedores de correo electrónico más seguros y cifrados¿Harto de la vigilancia de sus correos electrónicos por parte del gobierno y de terceros? Proteja sus mensajes con un servicio de correo electrónico cifrado seguro. Lee mas , como ProtonMail. Desarrollado por investigadores del CERN, el servicio utiliza E2EE y deshabilita el registro de IP de forma predeterminada. Sus servidores están basados en Suiza bajo estrictas leyes de privacidad, y el software es incluso de código abierto. Actualmente, solo se puede acceder a ProtonMail a través de su página web o aplicaciones móviles. A pesar de sus ventajas para mejorar la privacidad, el E2EE le impide agregar ProtonMail a Outlook u otros clientes de escritorio. Si encontrar un proveedor de correo electrónico seguro parece demasiado complicado, entonces puede valer la pena considerar solo deshacerse del correo electrónico por completo 4 personas influyentes que no usan el correo electrónico (y por qué)Es difícil imaginar una vida sin correo electrónico, pero algunas personas optan por dejar de usarlo por completo. Eso incluye senadores estadounidenses y cineastas famosos. Lee mas .

Recomendaciones

- ProtonMail(Androide, iOS, Web) - Con sede en Suiza y desarrollado por investigadores del CERN, ProtonMail pone la privacidad y la seguridad al frente y al centro. Cimentaron esta reputación al lanzar recientemente una VPN gratuita.

- TutaNota(Androide, iOS, Web) - TutaNota ofrece un servicio similar a ProtonMail, excepto que sus servidores están ubicados en Alemania. Su plataforma es de código abierto y ofrece E2EE.

- MailFence (Web) - MailFence se distingue de la competencia al ofrecer un conjunto completo de herramientas de productividad junto con su servicio de correo seguro. Demuestran su compromiso con la privacidad al donar el 15 por ciento de sus ingresos al EEF y EDRi.

Motores de búsqueda conscientes de la privacidad

Primero estaban Yahoo, AltaVista y Ask Jeeves. Luego llegó Google y procedieron a dominar el mercado. La búsqueda se convirtió en sinónimo de Google, tanto que su nombre se convirtió en un verbo. Google ahora maneja más de 3.5 mil millones de búsquedas por día. A cambio de proporcionarle respuestas casi instantáneas a sus preguntas, ellas tome sus datos y véndalos a los anunciantes Dejar de usar la búsqueda de Google: aquí está el motivoGoogle tiene acceso sin igual a sus hábitos de navegación. Darle todo a Google no es una buena idea. Aquí hay algunas excelentes alternativas de Google que aún hacen el trabajo. Lee mas . Si prefiere que Google, o Yahoo y Bing, no vendan sus datos de búsqueda al mejor postor, entonces debería considerar pasar a una alternativa más segura.

Una de las más populares alternativas es DuckDuckGo ¿Por qué este fanático de Google desde hace mucho tiempo prefiere DuckDuckGo?La mayoría de nosotros no recordamos la vida antes de la búsqueda de Google. Prueba DuckDuckGo. Aprende sus trucos. No puede haber nada que extrañe de Google. Lee mas . Fundado en 2008, su objetivo principal es proporcionarle resultados de búsqueda de alta calidad sin comprometer su privacidad. Su Política de privacidad se resume en su sitio web como "No recopilamos ni compartimos información personal". Esto incluye el paso inusual de ni siquiera registrar su dirección IP en sus búsquedas. Apple y Mozilla incluso incluyen DuckDuckGo como una opción de búsqueda en sus navegadores. Si poner su privacidad primero no fue suficiente, entonces se alegrará de saber que hay algunas cosas DuckDuckGo puede hacer que Google no pueda 8 trucos de búsqueda que funcionan en DuckDuckGo pero no en GoogleGoogle Search es el rey. Pero DuckDuckGo se ha ganado seguidores leales. Tiene algunas características inusuales que incluso Google no tiene. Lee mas .

Recomendaciones

- Pato Pato a ganar - DuckDuckGo logra el equilibrio perfecto entre privacidad y calidad de búsqueda. La facilidad de uso es claramente importante para ellos, y los desarrolladores incorporan muchas características adicionales y herramientas de búsqueda.

- Página de inicio - StartPage se preocupaba por su privacidad antes de que fuera genial: han estado operativos desde 1998. Es un motor de metabúsqueda, que combina sitios de múltiples fuentes para brindarle un conjunto completo de resultados.

- SearX - Una adición más reciente al mercado centrado en la privacidad, SearX es otro motor de metabúsqueda similar a StartPage. El código fuente está disponible en GitHub si desea alojar su propia instancia.

Redes privadas virtuales

UNA Red privada virtual La breve guía MakeUseOf para la terminología VPNLa necesidad de una conexión segura a Internet nunca ha sido tan vital. Una VPN es una excelente manera de detener el espionaje no deseado en su tráfico de Internet. Estamos aquí para cortar la jerga de VPN. Lee mas (VPN) crea una conexión entre su computadora y un servidor remoto. Cuando está conectado, cada vez que solicita información, todo lo que su ISP puede ver es una conexión al servidor VPN. Además de proteger sus datos de los ISP, parecerá que se encuentra en la dirección IP del servidor VPN. Es posible que haya escuchado el mito de que solo aquellos con algo que esconder necesitan una VPN 5 mitos comunes de VPN y por qué no deberías creerlos¿Estás planeando usar una VPN? ¿No estás seguro de por dónde empezar o estás confundido acerca de lo que hacen? Echemos un vistazo a los cinco principales mitos sobre las VPN y por qué simplemente no son ciertos. Lee mas . Sin embargo, las VPN tiene muchos usos 11 razones por las que necesitas una VPN y qué esLas redes privadas virtuales pueden proteger su privacidad. Explicamos qué hacen exactamente y por qué debería usar una VPN. Lee mas - no menos importante permitiéndote desbloquear contenido geo-restringido ¿Qué VPN siguen funcionando con Netflix?Netflix está tomando medidas enérgicas contra las VPN, pero hay algunas que aún funcionan. Aquí están las mejores VPN para usar con Netflix. Lee mas - y son una de las formas más efectivas de proteger su privacidad y seguridad en línea.

Si bien los productos gratuitos se ven con escepticismo bien merecido, hay algunas VPN gratuitas que no comprometen tu privacidad 8 servicios VPN totalmente gratuitos para proteger su privacidadLas VPN de datos ilimitadas gratuitas no existen a menos que sean estafas. Aquí están las mejores VPN realmente gratuitas que puedes probar de forma segura. Lee mas . Entregar todos sus datos a un tercero puede parecer arriesgado, por lo que debe asegurarse de si puedes confiar en tu proveedor de VPN 5 señales de que puede confiar en su cliente VPNEl uso de una VPN ayuda a proteger su tráfico de espías y su información de robos. Pero, ¿cómo puede estar seguro de que su VPN lo protege? Aquí hay cinco señales de que su VPN es confiable. Lee mas . A pesar de todos los beneficios, es importante no caer en la trampa de creer que tu VPN es completamente privada 5 maneras en que tu VPN no es tan privada como crees que esTu VPN no es tan segura o privada como crees que es. Explicamos por qué usted y su historial de navegación pueden no ser anónimos después de todo. Lee mas . Nuestra guía actualizada regularmente para los mejores servicios de VPN Los mejores servicios de VPNHemos compilado una lista de los que consideramos los mejores proveedores de servicios de red privada virtual (VPN), agrupados por premium, gratuitos y compatibles con torrent. Lee mas debería darte un lugar para comenzar.

Recomendaciones

- ExpressVPN - ExpressVPN le brinda acceso a 1,000 servidores físicos en 136 ubicaciones geográficas en 87 países. Por completo anonimato Disfruta de una VPN segura y fácil de usar con ExpressVPN¿Por qué debería elegir ExpressVPN? Bueno, lo hemos probado y nos ha gustado bastante lo que hemos visto hasta ahora. Creemos que usted también lo hará. Lee mas , no mantienen registros y aceptan pagos en Bitcoin.

- Acceso privado a internet - La VPN de acceso privado a Internet se puede ejecutar en casi todos los dispositivos Asegure su actividad de navegación con acceso privado a Internet VPN [Sorteo]¡Estamos regalando 10 cuentas privadas de acceso a Internet válidas por un año! ¡Lea nuestro tutorial y luego únase al sorteo! Lee mas , tiene servidores en 25 países y utiliza el cifrado AES para proteger sus datos. Le permite conectar hasta cinco dispositivos simultáneamente y no almacena registros de tráfico.

- TunnelBear - TunnelBear de Canadá es el VPN perfecta para usuarios ocasionales de internet TunnelBear: la VPN más fácil para proteger su privacidadTunnelBear tiene como objetivo simplificar la VPN, haciéndola útil para todos. Su compromiso de proteger su privacidad en línea lo convierte en un excelente proveedor. Lee mas . Con una aplicación independiente o una extensión de Chrome, puede conectarse a servidores en 20 países. Es un servicio de suscripción, pero ofrece una cuenta gratuita con 500 MB por mes.

Administradores de Contraseñas

¿Estás entre el 17 por ciento de las personas que use "123456" como contraseña 7 errores de contraseña que probablemente te piratearánSe han lanzado las peores contraseñas de 2015, y son bastante preocupantes. Pero muestran que es absolutamente crítico fortalecer sus contraseñas débiles, con solo unos pocos ajustes simples. Lee mas ? Las contraseñas como esta son terribles, pero son cortas, fáciles de recordar y convenientes. Una forma cada vez más popular de mejorar su seguridad, sin tener que recordar contraseñas complejas, es usar un administrador de contraseñas Cómo los administradores de contraseñas mantienen sus contraseñas segurasLas contraseñas que son difíciles de descifrar también son difíciles de recordar. ¿Quieres estar a salvo? Necesitas un administrador de contraseñas. Así es como funcionan y cómo lo mantienen a salvo. Lee mas . En su forma más simple, los administradores de contraseñas crean una versión más segura del almacenamiento de contraseñas de su navegador. La mayoría extenderá esto a un conjunto de herramientas de administración, incluida la generación de contraseñas aleatorias y seguras. El beneficio se hace evidente cuando visita su sitio web favorito y el administrador de contraseñas llena automáticamente sus datos de inicio de sesión.

Además de almacenar y generar contraseñas, la mayoría de los gerentes tienen una función que le permite audita tus contraseñas Domine sus contraseñas para siempre con el desafío de seguridad de LastpassPasamos tanto tiempo en línea, con tantas cuentas, que recordar contraseñas puede ser realmente difícil. ¿Preocupado por los riesgos? Descubra cómo usar el Desafío de seguridad de LastPass para mejorar su higiene de seguridad. Lee mas . Puede ver rápidamente qué sitios tienen contraseñas débiles, duplicadas o antiguas, e incluso cambiarlas con un solo clic. A pesar del nombre, puede usar su administrador de contraseñas como una bóveda digital segura 7 Superpoderes de Clever Password Manager que debes comenzar a usarLos administradores de contraseñas tienen muchas funciones geniales, pero ¿las conocías? Aquí hay siete aspectos de un administrador de contraseñas que debe aprovechar. Lee mas . Puede ser útil almacenar de forma segura información importante como números de tarjetas de crédito y detalles de cuentas bancarias.

Incluso podría almacenar credenciales de Wi-Fi para iniciar sesión convenientemente en diferentes redes. Compartir sus contraseñas suele ser una experiencia increíblemente insegura. No es así con un administrador de contraseñas. Simplemente ingrese la dirección de correo electrónico del destinatario y podrá comparte de forma segura tu contraseña Cómo compartir contraseñas de forma segura con amigos y familiaresNunca debes compartir tus contraseñas. Pero lo haces, ¿no? Es por eso que le mostraremos cómo compartir sus contraseñas mientras mantiene sus cuentas lo más seguras posible. Lee mas sin siquiera tener que revelarlo.

Las palabras como "huevos" y "una canasta" pueden estar a la deriva en su mente. Muchos administradores de contraseñas tendrán características de seguridad como la autenticación de dos factores y la prevención de inicios de sesión desde ubicaciones desconocidas, pero debe asegúrate de usarlos ¿Estás cometiendo estos 6 errores de seguridad de Password Manager?Los administradores de contraseñas solo pueden ser tan seguros como usted quiera, y si comete alguno de estos seis errores básicos, terminará poniendo en peligro su seguridad en línea. Lee mas . Eso es verdad los administradores de contraseñas no son perfectos 4 razones por las que los administradores de contraseñas no son suficientes para mantener sus contraseñas segurasLos administradores de contraseñas son valiosos en la batalla en curso contra los hackers, pero no ofrecen suficiente protección por sí solos. Estas cuatro razones muestran por qué los administradores de contraseñas no son suficientes para mantener sus contraseñas seguras. Lee mas - Sin embargo, ofrecen protección adicional sobre el almacenamiento de contraseñas de su navegador, y le ahorran dejar notas adhesivas con su contraseña pegada en su pantalla.

Recomendaciones

- Ultimo pase - LastPass es el administrador de contraseñas más popular. El soporte multiplataforma significa que puede usarlo sin importar en qué dispositivo se encuentre. A pesar de sus muchos beneficios La guía completa para simplificar y asegurar su vida con LastPass y XmarksSi bien la nube significa que puede acceder fácilmente a su información importante donde quiera que esté, también significa que tiene muchas contraseñas para realizar un seguimiento. Por eso se creó LastPass. Lee mas , después de ser adquirido por LogMeIn, los defensores de la privacidad lo ven con recelo.

- KeePass - Si prefieres usar un administrador de contraseñas de código abierto, entonces KeePass es el indicado para ti KeePass Password Safe: el sistema de contraseña cifrada definitivo [Windows, portátil]Almacene de forma segura sus contraseñas. Completo con cifrado y un generador de contraseñas decente, sin mencionar los complementos para Chrome y Firefox, KeePass podría ser el mejor sistema de administración de contraseñas que existe. Si tu... Lee mas . Aunque carece de la atractiva interfaz de usuario de la competencia, es funcionalmente similar a LastPass.

- Pasar - Un poco diferente a los demás, Pass es un herramienta de línea de comandos para la gestión de contraseñas Cómo usar Pass, el último administrador de contraseñas de código abierto¿Busca un administrador de contraseñas para Linux o Mac OS X que sea de código abierto? Bueno, tienes suerte, porque Pass es gratis, está basado en estándares de encriptación robustos y es muy fácil de usar. Lee mas y almacena sus contraseñas dentro de un archivo cifrado GPG. Es de código abierto y se ejecuta en Linux, Mac y Windows.

Sistemas operativos

Windows siempre ha sido algo así como un campo minado de privacidad. El lanzamiento de Windows 10 trajo consigo algunas prácticas invasivas de recopilación de datos y solo empeoró la situación. Mientras Microsoft se ha ido alguna manera de calmar estos miedos No dejes que Windows 10 te espíe: ¡administra tu privacidad!Windows 10 te está mirando. El último sistema operativo de Microsoft sin duda está recolectando más información personal que nunca. Le mostraremos cómo controlar mejor su privacidad. Lee mas , está claro que Windows es no es el sistema operativo más consciente de la privacidad Privacidad y Windows 10: su guía para la telemetría de WindowsCon la llegada de Windows 10 Creator's Update, Microsoft parece haber decidido ser más transparente sobre sus actividades de recopilación de datos. Averigüe cuánto se recolecta y qué puede hacer. Lee mas . Afortunadamente, tienes opciones. De las principales compañías tecnológicas, Apple es una de las más vigorosas en la defensa de su derecho a la privacidad. Incluso lucharon contra el FBI en la corte cuando pidieron a Apple que rompiera el cifrado del iPhone. Este compromiso con la privacidad convierte a macOS en una alternativa dominante a Windows. Sin embargo, vale la pena señalar que, si bien macOS generalmente se considera muy seguro, no es a prueba de balas ¿Qué amenazas de seguridad enfrentan los usuarios de Mac en 2016?Merecido o no, Mac OS X tiene una reputación de ser más seguro que Windows. ¿Pero todavía se merece esa reputación? ¿Qué amenazas de seguridad existen para la plataforma Apple y cómo afectan a los usuarios? Lee mas .

Como hemos visto antes, el software de código abierto a menudo es más amigable con la privacidad ya que cualquiera puede ver el código detrás de él ¿Qué es el software de código abierto? [MakeUseOf explica]"Código abierto" es un término que se usa mucho en estos días. Puede saber que ciertas cosas son de código abierto, como Linux y Android, pero ¿sabe lo que implica? Lo que está abierto ... Lee mas . Lo mismo es cierto con los sistemas operativos de código abierto, el más popular de los cuales es Linux. Si no has oído hablar de Linux antes, es posible que sin saberlo visto en espectáculos como el excelente Señor robot. La cuota de mercado de Linux actualmente se ubica alrededor del 2 por ciento, sin embargo, eso representa aproximadamente 40 millones de dispositivos en todo el mundo. Linux no es solo un sistema operativo, sino una colección de distribuciones gratuitas ("distribuciones") que utilizan un código subyacente similar. Si decide hacer el cambio a Linux, entonces tiene un amplia gama de opciones Comenzando con Linux y UbuntuEstás interesado en cambiar a Linux... pero por donde empiezas ¿Es compatible tu PC? ¿Funcionarán tus aplicaciones favoritas? Aquí está todo lo que necesita saber para comenzar con Linux. Lee mas . Distros como Qubes son incluso especializado en seguridad Qubes OS 3.2: el sistema operativo Linux más seguroQubes OS es un sistema operativo Linux funcional e intuitivo orientado a la seguridad, y es utilizado por Edward Snowden. ¿Su responsabilidad en seguridad, excelente compartimentación, libertad y características de privacidad integradas lo hacen adecuado para usted? Lee mas . Una comunidad vibrante y comprometida significa que Linux también tiene herramientas excepcionales para ayudar a su seguridad 5 herramientas de seguridad que debes tener en LinuxDesde el principio, Linux es bastante seguro, especialmente en comparación con otros sistemas operativos como macOS o Windows. Aun así, es bueno construir sobre eso, comenzando con estas herramientas. Lee mas .

Recomendaciones

- Mac OS - El sistema operativo propietario desarrollado por Apple. Como Apple aplica un enfoque de paquete completo para el diseño de hardware, solo se puede encontrar en sus dispositivos ¿Hay un momento adecuado para comprar una nueva Mac, iPhone o iPad?¿Se pregunta cuándo debería comprar un iPhone, Mac o iPad? Estos son los mejores momentos para comprar hardware de Apple por el máximo valor. Lee mas - a menos que quieras prueba tu suerte en un Hackintosh Cómo construir tu propio HackintoshEsta guía de "Cómo hackintosh" describe lo que debe hacer para construir un PC Hackintosh potente. Esta guía te muestra el camino. Lee mas .

- Qubes OS - Distribución de Linux centrada en la seguridad. Utiliza un enfoque llamado seguridad por compartimentación. Esto le permite mantener diferentes partes de su vida digital aisladas de las demás. Edward Snowden lo aprobó.

- Cruz - El sistema en vivo de incógnito amnésico, mejor conocido como Tails Sistemas operativos Linux para paranoicos: ¿cuáles son las opciones más seguras?Cambiar a Linux ofrece muchos beneficios para los usuarios. Desde un sistema más estable hasta una amplia selección de software de código abierto, eres un ganador. ¡Y no le costará ni un centavo! Lee mas , es un sistema operativo portátil en vivo que puede iniciar en cualquier computadora desde un DVD, memoria USB o tarjeta SD. El objetivo principal de Tails es proteger su privacidad y anonimato, con todos los datos enrutados a través de Tor.

Yendo móvil

Con tanta información fácilmente accesible en nuestros dispositivos móviles, es fundamental que tomemos medidas para protegerlos también. iOS generalmente se considera el SO móvil más seguro ¿Cuál es el sistema operativo móvil más seguro?Luchando por el título del sistema operativo móvil más seguro, tenemos: Android, BlackBerry, Ubuntu, Windows Phone e iOS. ¿Qué sistema operativo es el mejor para defenderse de los ataques en línea? Lee mas gracias al enfoque de jardín amurallado de Apple. A pesar de su naturaleza más abierta ¿Es Android realmente de código abierto? ¿Y siquiera importa?Aquí exploramos si Android es realmente de código abierto. Después de todo, ¡está basado en Linux! Lee mas , El sistema operativo Android de Google también es relativamente seguro. Solo tienes que estar dispuesto a vigilar de cerca qué aplicaciones instalas No instales estas 10 aplicaciones populares de AndroidEstas aplicaciones de Android son extremadamente populares, pero también comprometen su seguridad y privacidad. Si los tiene instalados, querrá desinstalarlos después de leer esto. Lee mas y qué permisos que piden ¿Qué son los permisos de Android y por qué debería importarle?¿Alguna vez instaló aplicaciones de Android sin pensarlo dos veces? Esto es todo lo que necesita saber sobre los permisos de las aplicaciones de Android, cómo han cambiado y cómo le afecta. Lee mas . Google está reinando en el problema de fragmentación de Android, pero obtener actualizaciones de seguridad oportunas ¿Por qué mi teléfono Android no se ha actualizado todavía?El proceso de actualización de Android es largo y complicado; examínelo para descubrir exactamente por qué su teléfono Android tarda tanto en actualizarse. Lee mas Todavía puede ser un problema en algunos teléfonos.

Su elección del sistema operativo es parte del rompecabezas de la seguridad móvil: las aplicaciones que elige usar son las otras. A pesar de las protecciones implementadas por Apple y Google, todavía existe el riesgo de virus y malware en sus dispositivos móviles. Si le preocupa el riesgo de infecciones, entonces podría estar bien atendido con un aplicación antivirus en su teléfono inteligente ¿Necesita aplicaciones antivirus en Android? ¿Qué pasa con el iPhone?¿Android necesita aplicaciones antivirus? ¿Qué hay de tu iPhone? He aquí por qué las aplicaciones de seguridad para teléfonos inteligentes son importantes. Lee mas .

Google Play tiene una colección increíblemente diversa de aplicaciones que se adaptan a cada necesidad e interés. Entre los 2.8 millones de aplicaciones, hay algunas que abusar de su posición privilegiada No instales estas 10 aplicaciones populares de AndroidEstas aplicaciones de Android son extremadamente populares, pero también comprometen su seguridad y privacidad. Si los tiene instalados, querrá desinstalarlos después de leer esto. Lee mas en tu teléfono. A medida que Apple examina cada envío antes de que llegue a la App Store, sus posibilidades de descargar aplicaciones falsas son más remotas. En cambio, deberías concentrarte en administrar los permisos de su aplicación y deshabilitar el seguimiento Aumente su privacidad de iOS con estas configuraciones y ajustesTodos sabemos que los gobiernos y las corporaciones recopilan información de su teléfono. ¿Pero voluntariamente está dando muchos más datos de los que cree? Veamos cómo solucionarlo. Lee mas . Permisos de Android no son tan intuitivos Aumente su privacidad de iOS con estas configuraciones y ajustesTodos sabemos que los gobiernos y las corporaciones recopilan información de su teléfono. ¿Pero voluntariamente está dando muchos más datos de los que cree? Veamos cómo solucionarlo. Lee mas , pero son potencialmente más invasivos. La apertura inherente de Android significa que hay más opciones para protegiendo su privacidad y seguridad 8 excelentes aplicaciones de Android que protegen tu privacidad y seguridadSi desea mantener su dispositivo Android seguro, le recomendamos estas aplicaciones. Lee mas .

Recomendaciones

- Encuentra mi teléfono (Androide, iOS) - Apple y Google ofrecen funciones integradas de rastreo telefónico en sus respectivas plataformas móviles. Ambos servicios son gratuitos y le permiten rastrear la ubicación de su dispositivo y borrar sus datos de forma remota.

- Pato Pato a ganar (Androide, iOS) - Aunque DuckDuckGo tiene un sitio web móvil, también proporcionan aplicaciones móviles que combinan su motor de búsqueda centrado en la privacidad y su navegador web.

- Avast Antivirus y Seguridad (Androide, iOS) - Avast ha sido durante mucho tiempo una opción recomendada para el software antivirus gratuito en Windows. Sus aplicaciones para teléfonos inteligentes hacen que su protección antivirus sea móvil, además de ofrecer una gama de características como un bloqueador de llamadas y un bloqueador de aplicaciones.

Mensajería segura

Los teléfonos celulares cambiaron nuestra relación con la comunicación con el introducción de SMS. Comenzamos a confiar en los chats basados en texto para intercambiar información a menudo confidencial. La introducción de teléfonos inteligentes y aplicaciones de mensajería aumentó la popularidad de los chats de texto. Sin embargo, compartir información privada a través de una aplicación requiere que confíes en el desarrollador y que estés seguro de que nadie está escuchando. Como sabemos que el gobierno escucha a escondidas nuestras comunicaciones, E2EE es la mejor solución para proteger sus mensajes privados. El Snowden también gotea expuesto el programa PRISM ¿Qué es el PRISMO? Todo lo que necesitas saberLa Agencia de Seguridad Nacional de los EE. UU. Tiene acceso a los datos que está almacenando con proveedores de servicios estadounidenses como Google Microsoft, Yahoo y Facebook. También es probable que estén monitoreando la mayor parte del tráfico que fluye a través del ... Lee mas que obligó a las empresas tecnológicas a entregar sus datos al gobierno.

Si desea una conversación verdaderamente privada, debe elegir una aplicación de mensajería que no solo ofrezca E2EE sino que también valore su privacidad. En un giro de los acontecimientos bastante sorprendente, WhatsApp, propiedad de Facebook, se ha convertido en uno de los líderes en mensajería segura, E2EE Cómo habilitar el cifrado de seguridad de WhatsAppEl llamado protocolo de cifrado de extremo a extremo promete que "solo usted y la persona con la que se está comunicando pueden leer lo que se envía". Nadie, ni siquiera WhatsApp, tiene acceso a su contenido. Lee mas . Las filtraciones de Snowden iniciaron un movimiento para aplicaciones encriptadas, incluidas las de Señal, Telegram y Wickr 4 alternativas ingeniosas de WhatsApp que protegen tu privacidadFacebook compró WhatsApp. Ahora que ya hemos superado la noticia, ¿le preocupa la privacidad de sus datos? Lee mas . Todos ofrecen características muy similares, por lo que su elección de plataforma probablemente se reducirá a la que sus amigos estén dispuestos a usar.

Recomendaciones

- WhatsApp (Androide, iOS, Web) - WhatsApp es cómodamente la aplicación de mensajería multiplataforma más popular a nivel mundial. Lleno de funciones y completamente gratis Las mejores características nuevas de WhatsApp que te podrías haber perdidoWhatsApp agrega constantemente nuevas funciones. Identificamos y rastreamos las mejores características nuevas agregadas a WhatsApp a lo largo de los años. Lee mas , es un favorito entre los viajeros internacionales. Se encuentra un poco incómodo en la cartera de Facebook debido a su falta de publicidad y (discutible Cómo dejar de que WhatsApp entregue su información a FacebookAhora que WhatsApp es propiedad de Facebook, sus datos pueden entregarse a manos de Facebook, a menos que evite que suceda. Lee mas ) se centran en la privacidad del usuario.

- Señal (Androide, iOS) - Desarrollado por Open Whisper Systems cuyo software de cifrado está integrado en WhatsApp. Si le gusta la seguridad E2E de WhatsApp, pero no confía en Facebook, entonces Signal es el camino a seguir.

- Mensajes (iOS, macOS) - Anteriormente conocido como iMessage, la aplicación de mensajería de Apple te permite chatear con otros usuarios de Mensajes de forma gratuita. Los mensajes son E2EE y se puede acceder en iOS y macOS.

Almacenamiento en la nube

Aunque elogiamos el almacenamiento en la nube por su capacidad para hacer copias de seguridad de sus archivos fácilmente, puede comprometer su privacidad y seguridad con la misma facilidad. Lamentablemente, hay riesgos inherentes cuando pones datos en internet. Incluso si evade la intercepción, corre el riesgo de que su proveedor de almacenamiento en la nube puede ser hackeado ¿Eres uno de los 69 millones de usuarios pirateados de Dropbox?Se ha confirmado que 68 millones de cuentas de Dropbox fueron pirateadas en agosto de 2012. ¿Fue el tuyo uno de ellos? Que deberias hacer al respecto? ¿Y por qué el truco tardó CUATRO AÑOS en venir ... Lee mas . Ya sabemos que Google extrae todos sus datos, pero otros también pueden estar dispuestos a erosionar su privacidad. Como Evernote demostró Mantenga sus notas privadas: 5 alternativas cifradas a EvernoteEvernote no cifra y protege sus notas de forma predeterminada. Si está buscando una aplicación de notas cifradas, pruebe estas alternativas. Lee mas , los proveedores de la nube pueden cambiar su Política de privacidad con poca advertencia y dejarlo expuesto a sus prácticas invasivas.

Al igual que con el correo electrónico, ninguno de los proveedores principales ofrece E2EE para que su servicio sea más seguro. Esto a menudo se debe a que agrega un paso adicional o inconveniente que puede limitar el atractivo masivo de su oferta. Si desea fortalecer las defensas en su almacenamiento en la nube, entonces debería considerar usar un proveedor como Tresorit. Todos los datos están cifrados con E2E, ofrecen aplicaciones móviles y de escritorio, y se integran con el Explorador de Windows. Almacenar sus datos en línea siempre conllevará cierto riesgo. Sin embargo, al colocar E2EE en la mezcla, agrega más obstáculos en el camino para cualquier atacante malintencionado que desee acceder a sus datos.

Si decides que el almacenamiento en la nube no es para ti, entonces una solución casera podría ser más apropiada. Puede usar dispositivos de almacenamiento conectado a la red (NAS) para copia de seguridad local de todos sus datos. Como los dispositivos NAS generalmente le permiten conectar múltiples discos duros, puede hacer una copia de seguridad de sus datos en múltiples unidades para redundancia mejorada. Usando software como Archivo marino o Nextcloud es posible crear tu propio servidor en la nube autohospedado Las 3 mejores alternativas de Dropbox con alojamiento propio, probadas y comparadas¿Busca una alternativa de Dropbox que no imponga ninguna restricción? Estas son las mejores alternativas de Dropbox autohospedadas. Lee mas para la máxima tranquilidad.

Recomendaciones

- Tresorit - Tresorit de Suiza es un servicio de almacenamiento en la nube que es funcionalmente similar a Dropbox, pero con E2EE. El soporte completo para escritorio, web y dispositivos móviles facilita el acceso. Las cuentas individuales comienzan en $ 10.42 por 1 TB de almacenamiento.

- Nextcloud - Otro competidor de Dropbox pero con una diferencia: es totalmente gratuito, encriptado y de código abierto. El software le permite configurar usando sus servidores en la nube o alojar su propio servidor privado.

- Archivo marino - Similar a Nextcloud ya que te permite aloja tu propio almacenamiento en la nube Cree su propio almacenamiento seguro en la nube con SeafileCon Seafile, puede ejecutar su propio servidor privado para compartir documentos con grupos de colegas o amigos. Lee mas , al tiempo que ofrece un servicio de estilo Dropbox.

Herramientas de cifrado

Tradicionalmente, cuando desea enviar un mensaje pero no desea que se lean los contenidos, escribiría en código. El destinatario usaría un conjunto de reglas para decodificar el mensaje de forma segura. A medida que el costo de la informática de alto rendimiento ha disminuido en línea con Ley de Moore, se ha vuelto más fácil realizar cálculos matemáticos complejos en un período de tiempo relativamente corto. Esto ha llevado al surgimiento de cifrado como método seguro de codificación de datos ¿Cómo funciona el cifrado y es realmente seguro? Lee mas .

El acceso no autorizado a sus datos es un riesgo creciente. Al encriptar sus datos antes de que lleguen a las manos de otra persona, usted evitar que puedan acceder a su información confidencial No solo para paranoicos: 4 razones para encriptar tu vida digitalEl cifrado no es solo para teóricos de la conspiración paranoica, ni es solo para geeks tecnológicos. El cifrado es algo de lo que todos los usuarios de computadoras pueden beneficiarse. Los sitios web de tecnología escriben sobre cómo puede encriptar su vida digital, pero ... Lee mas . Dependiendo de sus necesidades, existen herramientas que cifrarán archivos individuales, hasta discos duros completos TrueCrypt está muerto: 4 alternativas de cifrado de disco para WindowsTrueCrypt ya no existe, pero afortunadamente existen otros programas de cifrado útiles. Si bien pueden no ser reemplazos exactos, deberían adaptarse a sus necesidades. Lee mas . El cifrado de un solo archivo no es una tarea exigente, pero el cifrado completo del disco duro puede hacer que resulte inconveniente acceder a sus datos. Antes de realizar el cifrado completo del disco, asegúrese de haber considerado la relación riesgo / recompensa completa.

Recomendaciones

- VeraCrypt - Sucesor de código abierto para el ahora difunto, TrueCrypt multiplataforma Guía del usuario de TrueCrypt: Asegure sus archivos privadosPara mantener realmente seguros sus datos, debe cifrarlos. ¿No estás seguro de cómo empezar? Debe leer nuestro manual de usuario TrueCrypt de Lachlan Roy y aprender a usar el software de cifrado TrueCrypt. Lee mas . Realiza encriptación en tiempo real con una selección de cinco algoritmos.

- PGP - Pretty Good Privacy (PGP) es una de las piezas de software de cifrado más populares y antiguas. Comúnmente utilizado para cifrar comunicaciones PGP Me: bastante buena privacidad explicadaPretty Good Privacy es un método para encriptar mensajes entre dos personas. Así es como funciona y si resiste el escrutinio. Lee mas y correos electrónicos, también puede realizar cifrado de disco completo siguiendo el estándar OpenPGP.

- AESCrypt - AESCrypt es un código abierto y gratuito, herramienta multiplataforma para encriptar sus archivos 5 herramientas efectivas para encriptar tus archivos secretosDebemos prestar más atención que nunca a las herramientas de cifrado y a todo lo que esté diseñado para proteger nuestra privacidad. Con las herramientas adecuadas, mantener nuestros datos seguros es fácil. Lee mas . Elija un archivo, ingrese una contraseña y su archivo estará protegido con encriptación AES de 256 bits.

Defensores de datos

Proteger sus datos contra el ataque constante de los ataques puede parecer una batalla cuesta arriba. Sin embargo, existen empresas y software que realmente se preocupan por su privacidad y seguridad. Si valoras tu privacidad, entonces ir a código abierto donde sea posible es probablemente la mejor decisión que puedes tomar. Escapar de las garras de Microsoft y Apple hace que la transición a Linux también valga la pena.

Lograr un equilibrio entre conveniencia y seguridad puede ser difícil. Para la mayoría de las personas, la conveniencia supera las preocupaciones de seguridad, por lo que eligen las opciones principales de Google y similares. Sin embargo, el esfuerzo vale la pena para protegerse de los hacks, fugas y vigilancia cada vez más comunes.

¿Te preocupa tu privacidad? ¿Qué herramientas probarás primero? ¿Crees que nos perdimos algo? ¡Háganos saber en los comentarios a continuación!

James es el Editor de Noticias de Hardware y Guías de Compra de MakeUseOf y escritor independiente apasionado por hacer que la tecnología sea accesible y segura para todos. Junto con la tecnología, también está interesado en la salud, los viajes, la música y la salud mental. INGENIERO en Ingeniería Mecánica de la Universidad de Surrey. También se puede encontrar escribiendo sobre enfermedades crónicas en PoTS Jots.