Anuncio

Lo más probable es que estés familiarizado con la palabra cifrado. Probablemente hayas escuchado lo importante que es, así como lo vital que es mantener seguras nuestras vidas hiperconectadas.

Utiliza WhatsApp? Estás usando encriptación. ¿Iniciar sesión en la banca en línea? Lo mismo de nuevo. ¿Tiene que pedirle al barista un código de Wi-Fi? Esto se debe a que se está conectando a una red mediante cifrado: la contraseña es la clave.

Pero a pesar de que usamos cifrado en nuestra vida cotidiana, mucha terminología sigue siendo misteriosa. Aquí hay una lista de ocho términos esenciales de cifrado que debe comprender.

1. Texto sin formato

Comencemos con el término más básico para saber, que es simple pero tan importante como los demás: Texto sin formato es un mensaje legible y simple que cualquiera puede leer.

2. Texto cifrado

Texto cifrado es el resultado del proceso de encriptación. El texto plano cifrado aparece como cadenas de caracteres aparentemente aleatorias, lo que las hace inútiles. Un cifrado es otra forma de referirse al algoritmo de cifrado que transforma el texto sin formato, de ahí el término texto cifrado.

3. Cifrado

Cifrado es el proceso de aplicar una función matemática a un archivo que hace que su contenido sea ilegible e inaccesible, a menos que tenga la clave de descifrado.

Por ejemplo, supongamos que tiene un documento de Microsoft Word. Aplica una contraseña utilizando la función de cifrado incorporada de Microsoft Office. El archivo ahora es ilegible e inaccesible para cualquiera sin la contraseña. Usted puede incluso encripta todo tu disco duro por seguridad.

Descifrado

Si el cifrado bloquea el archivo, el descifrado revierte el proceso, volviendo el texto cifrado a texto sin formato. Descifrado requiere dos elementos: la contraseña correcta y el algoritmo de descifrado correspondiente.

4. Llaves

El proceso de cifrado requiere un clave criptográfica eso le dice al algoritmo cómo transformar el texto sin formato en texto cifrado. Principio de Kerckhoff establece que "solo el secreto de la clave proporciona seguridad", mientras que la máxima de Shannon continúa "el enemigo conoce el sistema".

Estas dos declaraciones influyen en el papel del cifrado y las claves dentro de eso.

Mantener en secreto los detalles de un algoritmo de cifrado completo es extremadamente difícil; mantener un secreto clave mucho más pequeño es más fácil. La clave bloquea y desbloquea el algoritmo, permitiendo que funcione el proceso de cifrado o descifrado.

¿Es una clave una contraseña?

No. Bueno, al menos no del todo. La creación de claves es el resultado del uso de un algoritmo, mientras que una contraseña suele ser una opción del usuario. La confusión surge cuando raramente interactuamos específicamente con una clave criptográfica, mientras que las contraseñas son parte de la vida diaria.

Las contraseñas son a veces parte del proceso de creación de claves. Un usuario ingresa su contraseña súper segura usando todo tipo de caracteres y símbolos, y el algoritmo genera una clave usando su entrada.

5. Picadillo

Entonces, cuando un sitio web encripta su contraseña, utiliza un algoritmo de encriptación para convertir su contraseña de texto sin formato en un hash. UNA picadillo es diferente del cifrado en que una vez que los datos se procesan, no se pueden eliminar. O más bien, es extremadamente difícil.

El hash es realmente útil cuando necesita verificar la autenticidad de algo, pero no tener que volver a leerlo. En esto, el hashing de contraseñas ofrece cierta protección contra ataques de fuerza bruta (donde el atacante intenta cada combinación de contraseña posible).

Es posible que incluso haya oído hablar de algunos de los algoritmos de hash comunes, como MD5, SHA, SHA-1 y SHA-2. Algunos son más fuertes que otros, mientras que otros, como el MD5, son completamente vulnerables. Por ejemplo, si te diriges al sitio MD5 en línea, notará que tienen 123,255,542,234 palabras en su base de datos hash MD5. Adelante, pruébalo.

- Seleccione MD5 Encrypt desde el menú superior.

- Escriba su contraseña, presione Encriptary vea el hash MD5.

- Seleccione el hash, presione Ctrl + C para copiar el hash y seleccionar MD5 Descifrar desde el menú superior.

- Seleccione el cuadro y presione Ctrl + V para pegar el hash, complete el CAPTCHA y presione Descifrar.

Como puede ver, una contraseña con hash no significa automáticamente que sea segura (dependiendo de la contraseña que elija, por supuesto). Pero hay funciones de cifrado adicionales que aumentan la seguridad.

6. sal

Cuando las contraseñas son parte de la creación de claves, el proceso de cifrado requiere pasos de seguridad adicionales. Uno de esos pasos es salazón las contraseñas En un nivel básico, una sal agrega datos aleatorios a una función hash unidireccional. Examinemos lo que eso significa usando un ejemplo.

Hay dos usuarios con la misma contraseña exacta: hunter2.

Corremos hunter2 a través de un generador de hash SHA256 y reciba f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7.

Alguien hackea la base de datos de contraseñas y verifican este hash; cada cuenta con el hash correspondiente es inmediatamente vulnerable.

Esta vez, usamos una sal individual, agregando un valor de datos aleatorio a cada contraseña de usuario:

- Ejemplo de sal # 1: hunter2 + salchicha: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Ejemplo de sal # 2: hunter2 + tocino: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Compare rápidamente los valores hash para las mismas contraseñas con y sin la sal (extremadamente básica):

- Sin sal: f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7

- Ejemplo de sal # 1: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Ejemplo de sal # 2: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Verá que la adición de la sal aleatoriza suficientemente el valor hash para que su contraseña permanezca (casi) completamente segura durante una violación. Y mejor aún, la contraseña sigue vinculada a su nombre de usuario para que no haya confusión en la base de datos cuando inicia sesión en el sitio o servicio.

7. Algoritmos Simétricos y Asimétricos

En la informática moderna, hay dos tipos principales de algoritmos de cifrado: simétricos y asimétricos. Ambos cifran datos, pero funcionan de una manera ligeramente diferente.

- Algoritmo simétrico: Use la misma clave para el cifrado y descifrado. Ambas partes deben acordar la clave del algoritmo antes de comenzar la comunicación.

- Algoritmo asimétrico: Use dos claves diferentes: una clave pública y una clave privada. Esto permite el cifrado seguro mientras se comunica sin establecer previamente un algoritmo mutuo. Esto también se conoce como criptología de clave pública (ver la siguiente sección).

La abrumadora mayoría de los servicios en línea que utilizamos en nuestra vida diaria implementan alguna forma de criptología de clave pública.

8. Claves públicas y privadas

Ahora que entendemos más sobre la función de las claves en el proceso de cifrado, podemos ver las claves públicas y privadas.

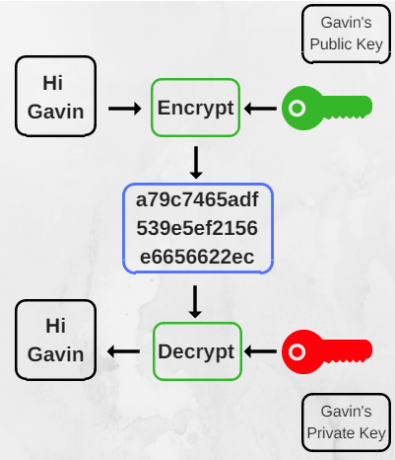

Un algoritmo asimétrico usa dos claves: un Llave pública y un llave privada. La clave pública se puede enviar a otras personas, mientras que la clave privada solo la conoce el propietario. ¿Cuál es el propósito de esto?

Bueno, cualquier persona con la clave pública del destinatario previsto puede cifrar un mensaje privado para ellos, mientras que el el destinatario solo puede leer el contenido de ese mensaje siempre que tenga acceso a la información privada emparejada llave. Mira la imagen de abajo para más claridad.

Las claves públicas y privadas también juegan un papel esencial en firmas digitales, mediante el cual un remitente puede firmar su mensaje con su clave de cifrado privada. Aquellos con la clave pública pueden verificar el mensaje, seguros sabiendo que el mensaje original proviene de la clave privada del remitente.

UNA Par de claves es la clave pública y privada matemáticamente vinculada generada por un algoritmo de cifrado.

9. HTTPS

HTTPS (HTTP seguro) es una actualización de seguridad ampliamente implementada para el protocolo de aplicación HTTP que es una base de Internet tal como la conocemos. Cuando se usa una conexión HTTPS, sus datos se cifran con Transport Layer Security (TLS), protegiendo sus datos mientras están en tránsito.

HTTPS genera claves privadas y públicas a largo plazo que a su vez se utilizan para crear una clave de sesión a corto plazo. La clave de sesión es una clave simétrica de un solo uso que la conexión destruye una vez que abandona el sitio HTTPS (cierra la conexión y finaliza su cifrado). Sin embargo, cuando vuelva a visitar el sitio, recibirá otra clave de sesión de un solo uso para asegurar su comunicación.

Un sitio debe adherirse completamente a HTTPS para ofrecer a los usuarios una seguridad completa. De hecho, 2018 fue el primer año en que la mayoría de los sitios en línea comenzaron a ofrecer conexiones HTTPS a través de HTTP estándar.

10. Encriptado de fin a fin

Una de las palabras de moda de cifrado más grandes es la de encriptado de fin a fin. El servicio de plataforma de mensajería social WhatsApp comenzó a ofrecer a sus usuarios cifrado de extremo a extremo (E2EE) en 2016, asegurándose de que sus mensajes sean privados en todo momento.

En el contexto de un servicio de mensajería, EE2E significa que una vez que presiona el botón enviar, el cifrado permanece en su lugar hasta que el destinatario recibe los mensajes. ¿Que está sucediendo aquí? Bueno, esto significa que la clave privada utilizada para codificar y decodificar sus mensajes nunca abandona su dispositivo, lo que a su vez garantiza que nadie más que usted pueda enviar mensajes utilizando su apodo.

WhatsApp no es el primero, ni siquiera el único servicio de mensajería para ofrecer cifrado de extremo a extremo 4 alternativas ingeniosas de WhatsApp que protegen tu privacidadFacebook compró WhatsApp. Ahora que ya hemos superado la noticia, ¿le preocupa la privacidad de sus datos? Lee mas . Sin embargo, movió la idea del cifrado de mensajes móviles más allá de la corriente principal, para gran ira de innumerables agencias gubernamentales en todo el mundo.

Cifrado hasta el final

Desafortunadamente, hay muchos gobiernos y otras organizaciones que realmente no les gusta el cifrado Por qué nunca deberíamos dejar que el gobierno rompa el cifradoVivir con terroristas significa que enfrentamos llamados regulares para una noción realmente ridícula: crear puertas traseras de cifrado accesibles al gobierno. Pero no es práctico. He aquí por qué el cifrado es vital para la vida cotidiana. Lee mas . Lo odian por las mismas razones por las que pensamos que es fantástico: mantiene su comunicación privada y, en gran parte, ayuda a que Internet funcione.

Sin ella, Internet se convertiría en un lugar extremadamente peligroso. Ciertamente no completaría su banca en línea, compraría nuevas zapatillas de Amazon o le diría a su médico qué le pasa.

En la superficie, el cifrado parece desalentador. No mentiré Los fundamentos matemáticos del cifrado son a veces complicados. Pero aún puede apreciar el cifrado sin los números, y eso solo es realmente útil.

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.