Anuncio

Entre el río siempre vertiginoso de información personal robada, un tipo de datos ha consolidado su posición como el caviar de credenciales personales, y ahora es buscado por una amplia variedad de personas nefastas y organizaciones. Los datos médicos han subido a la cima 5 razones por las cuales el robo de identidad médica está aumentandoLos estafadores quieren sus datos personales y la información de su cuenta bancaria, pero ¿sabían que sus registros médicos también les interesan? Descubre qué puedes hacer al respecto. Lee mas de la pila de robo de identidad, y como tal, las instalaciones médicas se encuentran con un aumento continuo de malware diseñado para robar esas credenciales privadas.

MEDJACK 2

A principios de este año, exploramos el informe MEDJACK Asistencia sanitaria: el nuevo vector de ataque para estafadores y ladrones de identidadLos estafadores utilizan cada vez más los registros de atención médica para obtener ganancias. Si bien hay enormes ventajas de tener un registro médico digitalizado, ¿vale la pena poner sus datos personales en la línea de fuego? Lee mas , compilado por una empresa de seguridad centrada en el engaño, TrapX. Su informe inicial de MEDJACK ilustró una amplia gama de ataques centrados en instalaciones médicas en todo el país, con un enfoque en dispositivos médicos hospitalarios. TrapX encontró “un compromiso extenso de una variedad de dispositivos médicos que incluía equipos de rayos X, archivo de imágenes y sistemas de comunicaciones (PACS) y analizadores de gases en sangre (BGA) ", además de notificar a las autoridades hospitalarias de una impresionante gama de instrumentos vulnerables potenciales adicionales, incluso:

“Equipos de diagnóstico (escáneres PET, escáneres CT, máquinas de resonancia magnética, etc.), equipos terapéuticos (bombas de infusión, láser médico y cirugía LASIK quirúrgica máquinas) y equipos de soporte vital (máquinas de corazón y pulmón, ventiladores médicos, máquinas de oxigenación con membrana extracorpórea y máquinas de diálisis) y mucho más."

El nuevo informe MEDJACK.2: hospitales bajo asedio (¡Me encanta este título, por cierto!), Se ha basado en estos primeros detalles de la amenaza persistente que representa para los médicos instalaciones y la compañía de seguridad proporcionan un análisis detallado de los ataques "continuos y avanzados" que tienen lugar.

Nuevas instituciones, nuevos ataques

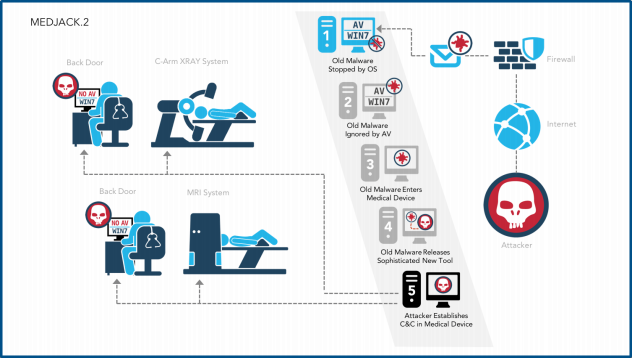

Una de las cosas más interesantes detalladas en el informe fueron las sofisticadas variantes de malware implementado por los atacantes, diseñado específicamente para que parezca que no es una preocupación para Windows moderno sistemas. El gusano MS08-067, más comúnmente conocido como Conficker, es bien conocido entre los profesionales de seguridad y, de hecho, su firma es igualmente bien conocido por antivirus y software de seguridad de punto final Compare el rendimiento de su antivirus con estos 5 sitios principales¿Qué software antivirus debería usar? Cual es el mejor"? Aquí echamos un vistazo a cinco de los mejores recursos en línea para verificar el rendimiento del antivirus, para ayudarlo a tomar una decisión informada. Lee mas .

La mayoría de las versiones recientes de Windows han erradicado la mayoría de las vulnerabilidades específicas que permitieron al gusano tener tanto éxito durante es su "apogeo", por lo que cuando se presentó al sistema de seguridad de red de la instalación médica, parecía que no había amenaza.

Sin embargo, el malware se seleccionó específicamente por su capacidad para explotar versiones anteriores de Windows sin parches que se encuentran en muchos dispositivos médicos. Esto es crítico por dos razones:

- Como las versiones más nuevas de Windows no eran vulnerables, no detectaron una amenaza, eliminando cualquier protocolo de seguridad de punto final que debería haber intervenido. Esto aseguró la navegación exitosa del gusano a cualquier estación de trabajo Windows antigua.

- Centrar específicamente el ataque en versiones anteriores de Windows garantizaba una probabilidad de éxito significativamente mayor. Además de esto, la mayoría de los dispositivos médicos no tienen seguridad de punto final especializada, lo que nuevamente limita sus posibilidades de detección.

El cofundador de TrapX, Moshe Ben Simon, explicó:

“MEDJACK.2 agrega una nueva capa de camuflaje a la estrategia del atacante. Las nuevas y altamente capaces herramientas de ataque están ocultas ingeniosamente dentro de malware muy antiguo y obsoleto. Es un lobo muy listo con ropa de oveja muy vieja. Han planeado este ataque y saben que dentro de las instituciones de salud pueden lanzar estos ataques, sin impunidad o detección, y establezca fácilmente puertas traseras dentro de la red del hospital o del médico en las que puedan permanecer sin ser detectadas, y extraiga datos durante largos períodos de hora."

Vulnerabilidades Específicas

Usando el gusano anticuado Conficker como envoltorio, los atacantes pudieron moverse rápidamente entre las redes internas del hospital. Aunque TrapX no ha nombrado oficialmente a los proveedores de instalaciones médicas, sus sistemas de seguridad eran evaluando, han detallado los departamentos, sistemas y proveedores de equipos específicos que fueron afectado:

-

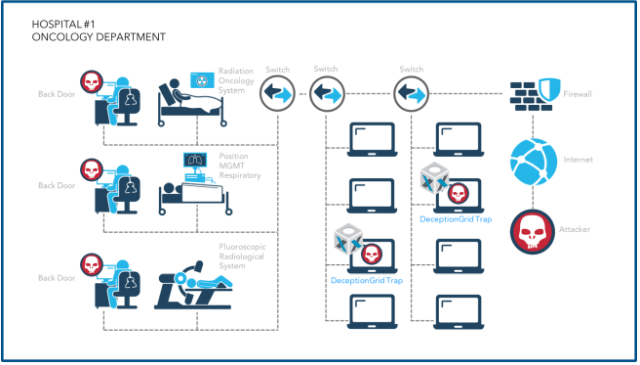

Hosptial # 1: Top 1,000 hospitales globales.

- Vendedor A - Sistema de oncología de radiación

- Vendedor A: sistema de trilogía LINAC Gating

- Proveedor B - Sistema de radiología de flouroscopia

-

Hospital # 2: Los 2.000 principales hospitales del mundo.

- Proveedor C - sistema PACS

- Servidores informáticos de múltiples proveedores y unidades de almacenamiento

-

Hospital # 3: Top 200 hospital global.

- Vendedor D - Máquina de rayos X

En el primer hospital, los atacantes pusieron en peligro un sistema que ejecutaba un sistema centralizado de detección de intrusos, protección de punto final en toda la red y firewalls de próxima generación. A pesar de estas protecciones, los investigadores de seguridad encontraron puertas traseras en varios sistemas, como se detalla anteriormente.

El segundo hospital descubrió que su Sistema de archivo y comunicación de imágenes (PACS) se había visto comprometido para buscar dispositivos médicos vulnerables y datos del paciente Cómo se compran y venden los datos de salud de sus aplicacionesLa reciente explosión en el número de aplicaciones de salud y estado físico significa que nuestros dispositivos recopilan muchos datos de salud, datos que se venden. Lee mas , incluyendo "imágenes de película de rayos X, imágenes de tomografía computarizada (CT) e imágenes de resonancia magnética (MRI) junto con las estaciones de trabajo, servidores y almacenamiento necesarios". UNA Dilema particular es que prácticamente todos los hospitales del país tienen al menos un servicio PACS centralizado, y hay cientos de miles más en todo el país. mundo.

En el tercer hospital, TrapX encontró una puerta trasera en el equipo de rayos X, un aplicación basada en Windows NT 4.0 ¿Recuerdas estos? 7 antiguos programas de Windows que todavía se usan hoyDicen que la tecnología avanza a un ritmo exponencial. ¿Pero sabías que algunos programas han existido durante varias décadas? Únase a nosotros para dar un paseo por Nostalgia Lane y descubra los programas de Windows más antiguos que sobreviven. Lee mas . Aunque el equipo de seguridad del hospital "tenía una experiencia considerable en seguridad cibernética", eran completamente sin darse cuenta de que su sistema se había visto comprometido, nuevamente debido a que el malware llegó envuelto como un discreto amenaza.

¿Un peligro para los servicios?

La presencia de hackers en las redes médicas es, por supuesto, extremadamente preocupante. Pero parece que su intrusión en las redes de instalaciones médicas es motivado principalmente por el robo de registros médicos personales Así es como te piratean: el mundo turbio de los kits de exploitLos estafadores pueden usar paquetes de software para explotar vulnerabilidades y crear malware. Pero, ¿qué son estos kits de exploits? ¿De dónde vienen? ¿Y cómo se pueden detener? Lee mas , en lugar de representar una amenaza directa para el hardware del hospital. En ese sentido, podemos estar agradecidos.

Muchos investigadores de seguridad lo harán tome nota del sofisticado malware camuflado Su nueva amenaza de seguridad para 2016: JavaScript RansomwareEl ransomware Locky ha estado preocupando a los investigadores de seguridad, pero desde su breve desaparición y regreso como una amenaza de ransomware JavaScript multiplataforma, las cosas han cambiado. Pero, ¿qué puedes hacer para derrotar al ransomware Locky? Lee mas como versiones más básicas, diseñadas para eludir las soluciones de seguridad de punto final actuales. TrapX señaló en su informe inicial de MEDJACK que mientras se usaba malware antiguo para obtener acceso a los dispositivos, esta es una escalada definitiva; Se observó el deseo de los atacantes de evitar cualquier punto de control de seguridad moderno.

“Estos viejos envoltorios de malware están pasando por alto las soluciones de punto final modernas ya que las vulnerabilidades específicas se han cerrado desde hace mucho tiempo a nivel del sistema operativo. Así que ahora los atacantes, sin generar ninguna alerta, pueden distribuir sus kits de herramientas más sofisticados y establecer puertas traseras dentro de las principales instituciones de salud, completamente sin advertencia o alerta ".

Incluso si el objetivo principal es el robo de credenciales del paciente, la exposición de estas vulnerabilidades críticas significa solo una cosa: un sistema de salud más vulnerable, con más vulnerabilidades potenciales aún por ser expuesto. O, redes que ya han sido comprometidas sin generar ninguna alarma. Como hemos visto, este escenario es completamente posible.

Los registros médicos se han convertido en una de las formas más lucrativas de información de identificación personal, buscada por una amplia gama de entidades maliciosas. Con precios que oscilan entre $ 10-20 por registro individual, existe un comercio eficaz en el mercado negro, impulsado por la aparente facilidad de acceso a más registros.

El mensaje a las instalaciones médicas debe ser claro. La evolución de los registros de pacientes en una versión digitalizada fácilmente transferible es indudablemente fantástica. Puede ingresar a casi cualquier centro médico y podrán acceder fácilmente a una copia de sus registros.

Pero con el conocimiento de que las puertas traseras son cada vez más comunes en los dispositivos médicos que utilizan hardware progresivamente antiguo, debe Ser un esfuerzo concertado entre los fabricantes de equipos y las instituciones médicas para trabajar juntos para mantener el registro del paciente. seguridad.

¿Ha sido afectado por el robo de registros médicos? ¿Que pasó? ¿Cómo accedieron a sus registros? Háganos saber a continuación!

Créditos de imagen:monitor medico por sfam_photo a través de Shutterstock

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.