Anuncio

Hay personas que ganan millones al entrometerse con su computadora. Cada clic y correo electrónico puede ponerlo al alcance de ellos. ¿Cómo se protege a sí mismo? Al aprender qué técnicas usan y qué puede hacer al respecto. Aquí está su guía sobre el ransomware y las otras amenazas que puede encontrar.

Secuestro de datos

El ransomware es cualquier software que le exige que pague un precio antes de que pueda desinstalarlo u obtener acceso a su otro software. Mantiene el funcionamiento correcto de su computadora como rehén por un rescate.

El ransomware puede ser tan simple como una ventana que dice que tiene un virus u otro malware en su computadora. Luego le dirá que tienen el único antivirus que puede deshacerse de él y se lo venderán por solo $ 19.95; ingrese los detalles de su tarjeta de crédito aquí. Luego realizan cargos fraudulentos en su tarjeta de crédito y aún tendrá el virus. En términos generales, no pague el rescate. Mira nuestro artículo sobre superando el ransomware y cómo eliminarlo

No pagues - ¡Cómo vencer al ransomware!Imagínese si alguien apareciera en su puerta y dijera: "Oye, hay ratones en tu casa que no sabías. Danos $ 100 y nos desharemos de ellos. "Este es el Ransomware ... Lee mas para algunas sugerenciasHay una pieza realmente mala de ransomware llamada CryptoLocker. No hay ninguna esperanza para las personas cuyas computadoras se infectan con ella. El ransomware cifra sus archivos en el momento en que se abre, haciéndolos inútiles para usted sin la clave para descifrarlos. Te venderán la llave por trescientos dólares.

Una vez que vea que tiene CryptoLocker en su computadora, desconecte la computadora de su red. Desenchufe el cable de red y apague su tarjeta WiFi. Todavía no use nada para eliminar CryptoLocker, habrá dejado de cifrar archivos, sin embargo, debe decidir si pagará el rescate para obtener la clave de descifrado.

Si elimina CryptoLocker, no podrá pagar el rescate para descifrar sus archivos. Recomendamos no pagar el rescate, eso los alienta a crear más estafas, pero la decisión es suya. A veces funciona, a veces no. Después de tomar una decisión y tomar medidas, puede usar MalwareBytes para eliminarlo

Lo mejor es seguir estos pasos para evitar quedar atrapado con CryptoLocker CryptoLocker es el malware más desagradable de la historia y esto es lo que puede hacerCryptoLocker es un tipo de software malicioso que hace que su computadora sea completamente inutilizable al encriptar todos sus archivos. Luego exige un pago monetario antes de que se le devuelva el acceso a su computadora. Lee mas . Además, consulte nuestro libro electrónico gratuito Una guía universal para la seguridad de la PC Una guía universal para la seguridad de la PCDesde troyanos hasta gusanos, desde phishers hasta pharmers, la red está llena de peligros. Mantenerse a salvo requiere no solo el software adecuado, sino una comprensión de qué tipo de amenazas debe tener en cuenta. Lee mas .

Llamadas de soporte técnico falsas

Algunas amenazas informáticas vienen en forma de una llamada telefónica. Esto se conoce como Ingeniería social ¿Qué es la ingeniería social? [MakeUseOf explica]Puede instalar el firewall más potente y costoso de la industria. Puede educar a los empleados sobre los procedimientos básicos de seguridad y la importancia de elegir contraseñas seguras. Incluso puede bloquear la sala de servidores, pero cómo ... Lee mas en el mundo de la seguridad, y hay cosas que puedes hacer para protégete de la ingeniería social Cómo protegerse contra los ataques de ingeniería socialLa semana pasada analizamos algunas de las principales amenazas de ingeniería social que usted, su empresa o sus empleados deberían estar atentos. En pocas palabras, la ingeniería social es similar a una ... Lee mas . Esto depende de que la víctima no sea muy conocedora de computadoras. La estafa actual es la Soporte técnico falso de Microsoft llamada. Recibes una llamada de alguien que te dice que tu computadora le envió un aviso de que tiene un problema. Es posible que le digan que son técnicos certificados de Microsoft o que son socios de Microsoft. Algunos dirán que están llamando desde Microsoft.

La persona le pedirá que instale una aplicación. La aplicación es una puerta trasera en su computadora que les permite hacer lo que quieran con ella. Luego te pedirán que les pagues. Si te niegas, te dicen que tendrán que deshacer su ayuda. Cuando los paga, hacen cargos fraudulentos en su tarjeta de crédito. Si esto le sucede a usted, tenemos ayuda para usted después de ser víctima de la estafa de soporte técnico ¿Qué debe hacer después de caer en una estafa falsa de soporte de TI?Busque "estafa falsa de soporte técnico" y comprenderá lo común que es en todo el mundo. Algunas precauciones simples después del evento podrían ayudarlo a sentirse menos víctima. Lee mas .

Suplantación de identidad

El phishing es una manera geek de decir pesca, como en las personas que buscan información valiosa. El cebo es un mensaje que dice que necesita actualizar los detalles de la cuenta para continuar usando un servicio. La actual estafa de phishing popular se basa en Netflix.

En esta versión de la estafa, un correo electrónico le pide que inicie sesión en su cuenta de Netflix. Luego haz clic en el enlace e ingresa tu nombre de usuario y contraseña de Netflix. Luego, se lo reenvía a un sitio que dice que su cuenta de Netflix se ha suspendido y debe llamar a un número gratuito para obtener ayuda.

Cuando llama al número gratuito, le solicitan que descargue una actualización para Netflix, que es solo una puerta trasera en su computadora. Ahora el Estafa de soporte técnico de Microsoft Qué es el soporte técnico falso y por qué no debe confiar en todo lo que ve en GoogleEstás sentado en casa, ocupándote de tus propios asuntos. De repente suena el teléfono. Usted recoge, y es Microsoft (o Norton, o Dell, o ...). Específicamente, es un ingeniero de soporte, y él está preocupado, preocupado por ... Lee mas tiene lugar.

Para ayudar a prevenir estas estafas, active la detección de phishing de su navegador. La mayoría de los navegadores vienen con esa función activada, pero verifique eso para estar seguro y actualice su navegador con frecuencia.

Si no está seguro de si un enlace es seguro, hay sitios que lo ayudarán identificar si el enlace es seguro o sospechoso 7 sitios rápidos que le permiten verificar si un enlace es seguroAntes de hacer clic en un enlace, use estos verificadores de enlaces para verificar que no genere malware u otras amenazas de seguridad. Lee mas . Si se le solicita que llame a un número gratuito, realice una búsqueda web en el número. Hay sitios dedicados a rastrear a los estafadores telefónicos y los números de teléfono que usan. Si desea estar informado de manera proactiva, siga los sitios que informan sobre nuevas tendencias de malware como el blog de MalwareBytes.

Ciberataques de IoT

IoT es la inicialización del término yoInternet oF THings ¿Qué es el Internet de las cosas? ¿Qué es el Internet de las cosas?¿Qué es el Internet de las cosas? Aquí está todo lo que necesita saber al respecto, por qué es tan emocionante y algunos de los riesgos. Lee mas Es la extensión de Internet en dispositivos que la mayoría no considera computadoras. Son todos los dispositivos a los que se puede conectar su computadora; almacenamiento conectado a la red, impresoras inalámbricas, televisores inteligentes, refrigeradores, termostatos y bombillas. En Internet de las cosas, estos son todos los puntos de ataque ahora.

Recientemente, se lanzó un ataque distribuido de denegación de servicio utilizando más de 100,000 dispositivos que son capaces de enviar correos electrónicos. La mayoría de las personas no tenían idea de que algunos de estos dispositivos podían enviar correos electrónicos, y mucho menos ser contactados por otra persona en Internet. Según Proofpoint, la compañía de seguridad que descubrió esta situación, gran parte del correo electrónico fue enviado, "... por aparatos de consumo cotidianos como enrutadores de redes domésticas comprometidos, centros multimedia conectados, televisores y al menos un refrigerador".

El siguiente documental, "Un regalo para los hackers", es una visita obligada. Solo dura 30 minutos. Pasa por algunos de los problemas con diferentes dispositivos conectados a la red e intenta abordar los problemas con las compañías que fabricaron los productos.

¿Qué puede hacer para ayudar a evitar que sus cosas sean tomadas? Asegúrate de tener seguridad sólida configurada en su enrutador 7 consejos simples para asegurar su enrutador y red Wi-Fi en minutos¿Alguien está olisqueando y espiando su tráfico de Wi-Fi, robando sus contraseñas y números de tarjetas de crédito? ¿Sabrías si alguien fuera? Probablemente no, así que asegure su red inalámbrica con estos 7 simples pasos. Lee mas y esos otros dispositivos. Leer y seguir los manuales también contribuye en gran medida a la protección.

Aplicaciones potencialmente no deseadas

PAGeventualmente Uno deseado UNAaplicaciones, o PUAs, son programas que se instalan en su computadora junto con otros programas, por engaño o ignorancia. El PUA podría ser una pieza de software que no hace daño a nada, pero que realmente no desea o no necesita. También podría ser un software que abre su computadora a cualquier persona. Estos PUA pueden provenir de hacer clic en anuncios diseñados para parecerse a las notificaciones de su computadora, o pueden provenir de una instalación de software que usted desea.

Para los anuncios, a veces se hacen de modo que incluso haciendo clic en el X para cerrarlo puede comenzar la descarga. La forma de lidiar con eso es cerrarlos usando la combinación de teclas Alt + F4. Eso cierra la ventana de inmediato.

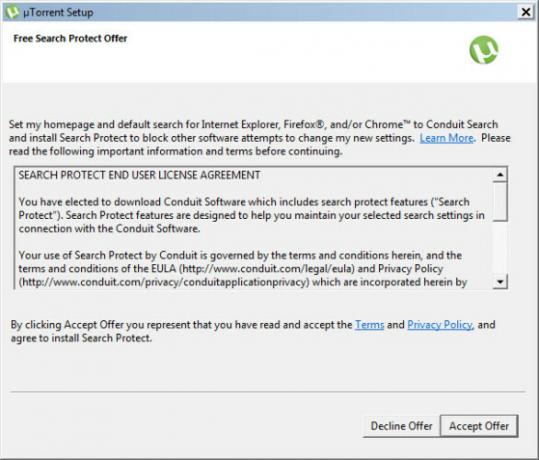

Un ejemplo de instalación de software de piggybacking es el software Free Search Protect de Conduit, que puede instalarse junto con uTorrent, por ejemplo. No es un mal software, pero probablemente sea algo que no desea o no necesita. Sin embargo, es muy fácil hacer clic en el botón Aceptar oferta a medida que avanza el proceso de instalación de uTorrent. Reduzca la velocidad y tómese un tiempo para leer en qué está haciendo clic.

Si sabe que lo está instalando y sabe que la compañía que le pidió que lo instale está tratando de ganar un poco de dinero extra con él, entonces no es necesariamente algo malo. En el caso de uTorrent, un cliente de torrents muy querido, alguien tiene que pagar las facturas para seguir desarrollándolo.

Amenazas de teléfonos inteligentes

Debido a lo relativamente nuevos que son los teléfonos inteligentes y la complejidad de su hardware y sistemas operativos, las amenazas a los teléfonos inteligentes podrían ser un artículo completamente nuevo. Existen los problemas típicos que afectan a las computadoras portátiles y los teléfonos inteligentes por igual, así como a aplicaciones que obtienen acceso a cosas que realmente no necesitan 4 riesgos de seguridad de los teléfonos inteligentes a tener en cuentaParece que hay una especie de malestar general entre los usuarios, tanto los expertos en tecnología como los usuarios comunes, que debido a que su computadora cabe en su bolsillo, no puede ser infectada por malware, troyanos, ... Lee mas , las compras en la aplicación son demasiado fáciles de hacer ¿Qué son las compras en la aplicación y cómo puedo desactivarlas? [MakeUseOf explica]"¡No puedo creerlo!" mi prima me dijo el otro día, "alguien acaba de comprar una compra de $ 10 en la aplicación en el teléfono de mi madre, ¡y ni siquiera sabe de qué estoy hablando!". ¿Suena familiar? Cómo... Lee mas , agujeros en el firmware que permiten manipular el teléfono, etc.

La última noticia es que hay un Se desarrolló un dron aéreo que puede robar fácilmente toda su información mientras cree que solo está usando su teléfono. Hace que su teléfono piense que se está conectando a un punto de acceso WiFi que ha utilizado en el pasado. A medida que sus datos pasan a través de él, el dron toma lo que quiera.

Entonces, ¿cómo te proteges contra todo eso? Use los métodos básicos descritos en el libro electrónico gratuito, Una guía universal para la seguridad de la PC Una guía universal para la seguridad de la PCDesde troyanos hasta gusanos, desde phishers hasta pharmers, la red está llena de peligros. Mantenerse a salvo requiere no solo el software adecuado, sino una comprensión de qué tipo de amenazas debe tener en cuenta. Lee mas . Siga los mismos pasos que tomaría si fuera banca con su teléfono 5 consejos de seguridad vitales para una banca inteligente más inteligenteA medida que los teléfonos inteligentes se han vuelto más capaces, muchas personas han comenzado a usarlos como una herramienta bancaria, y el inicio de sesión en una cuenta bancaria sobre la marcha es mucho más fácil y rápido a través de datos móviles que cualquier otra ... Lee mas y cifrar los datos de su teléfono inteligente Cómo cifrar datos en su teléfono inteligenteCon el escándalo Prism-Verizon, lo que supuestamente ha estado sucediendo es que la Agencia de Seguridad Nacional (NSA) de los Estados Unidos de América ha estado minando datos. Es decir, han estado revisando los registros de llamadas de ... Lee mas .

La comida para llevar

El hecho de que ahora sepas estas cosas es bueno. Sabes que hay chicos malos por ahí, pero también sabes que hay buenos chicos que también te ayudan. Has aprendido un poco más, y eso es bueno. Simplemente reduzca la velocidad y comience a prestar atención. No te desanimes. ser alentado y fortalecido.

Con más de 20 años de experiencia en TI, capacitación y oficios técnicos, es mi deseo compartir lo que he aprendido con cualquiera que esté dispuesto a aprender. Me esfuerzo por hacer el mejor trabajo posible de la mejor manera posible y con un poco de humor.