Anuncio

¿Tienes un blog personal? Quizás eres parte del auge de los blogs en curso. Si puede escribir bien, tomar bellas imágenes y capturar la mente de la audiencia, hay mucho dinero en los blogs. Depende también de lo que estés blogueando. Sin embargo, ya sea que tenga 10 millones de visitas mensuales o solo 10, su blog aún puede ser un objetivo para los piratas informáticos.

La relativa facilidad de piratear algunas plataformas de blogs las convierte en una fruta sencilla para algunas personas sin escrúpulos. Además, existen numerosos métodos de piratería para las plataformas de blogs más populares, como WordPress. Te mostraré algunos de los juegos más comunes, así como una obra relativamente nueva del manual del hacker.

Ingeniería social de fuentes de Chrome

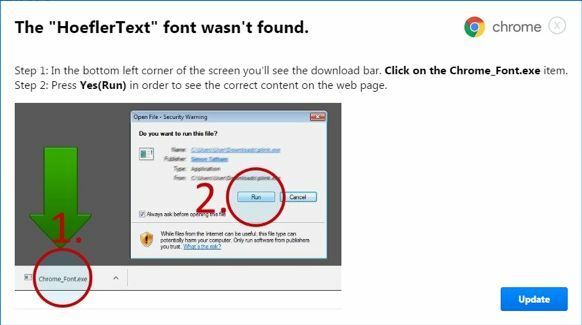

Varios sitios web se han visto comprometidos con un hack que altera la apariencia visual del texto. El ataque usa JavaScript para cambiar Su nueva amenaza de seguridad para 2016: JavaScript RansomwareEl ransomware Locky ha estado preocupando a los investigadores de seguridad, pero desde su breve desaparición y regreso como una amenaza de ransomware JavaScript multiplataforma, las cosas han cambiado. Pero, ¿qué puedes hacer para derrotar al ransomware Locky? Lee mas la representación del texto, lo que hace que muestre una mezcla confusa de símbolos en lugar del contenido del sitio. Luego se le solicita al usuario que actualice el "paquete de idioma de Chrome" en un esfuerzo por solucionar el problema.

El proceso de infección es bastante sencillo. Si una posible víctima cumple con un conjunto de criterios, incluidos el país y el idioma de destino, y el Agente de usuario (confirmado como Chrome ejecutándose en Windows), el JavaScript se inserta en la página. A continuación, aparece uno de los dos posibles cuadros de diálogo, que explican que "No se encontró la fuente" HoeflerText "", junto con una sola opción: Actualizar.

Los cuadros de diálogo son señuelos cuidadosamente construidos, pero lo explicaré en un momento.

Al seleccionar Actualizar, se descarga automáticamente el archivo infectado. Por supuesto, si el usuario no ejecuta el archivo, la computadora permanece libre de infección. Sin embargo, el script crea un problema falso, atrayendo al usuario a interactuar con el cuadro de diálogo. Es una estratagema clásica de ingeniería social, garantizada para atrapar a numerosos usuarios.

¿Qué está ocultando el archivo?

Este exploit ha estado en el radar desde diciembre de 2016, cuando el investigador de seguridad @Kafeine fue informado de un sitio web comprometido. El sitio web en cuestión estaba entregando la carga infectada a los usuarios. "Empresa de ciberseguridad de próxima generación" ProofPoint compartió un desmontaje y análisis detallados del hack y potencial exploit.

Una mirada a EITest y su nuevo esquema de ingeniería social "Chrome Font"https://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17 de enero de 2017

Su análisis detalla un ecosistema de amenazas extenso y dinámico que se dirige a múltiples países. La carga útil ofrece un tipo de malware de fraude publicitario, conocido como Fleercivet. El malware de fraude publicitario se utiliza para redirigir a los usuarios a los sitios web y luego hacer clic automáticamente en los anuncios que se muestran allí. Una vez instalado, el sistema infectado comienza a navegar por Internet por su propia cuenta, en segundo plano.

¿Por qué es esto diferente?

Los hacks de ingeniería social están aumentando en frecuencia Cómo protegerse de estos 8 ataques de ingeniería social¿Qué técnicas de ingeniería social usaría un hacker y cómo te protegerías de ellas? Echemos un vistazo a algunos de los métodos de ataque más comunes. Lee mas . Este truco es notable por su orientación específica a los usuarios de Chrome en combinación con señuelos detallados.

El primer cuadro de diálogo atrajo a informar al usuario que "no se encontró la fuente" HoeflerText "". Para agregar autenticidad al señuelo, un cuadro agrega detalles del supuesto paquete de fuentes actual de Chrome. Por supuesto, su versión aparecerá desactualizada, alentando al usuario a presionar el botón Actualizar.

El segundo señuelo del cuadro de diálogo contiene casi el mismo texto, pero utiliza un formato diferente, incluida una imagen para "ayudar" al usuario hacia el archivo malicioso.

A los actores de las amenazas les resulta más difícil infectar la cantidad de sistemas necesarios para seguir siendo rentables. Por lo tanto, están recurriendo al eslabón más débil de la cadena de seguridad: los humanos.

Otros hacks están disponibles

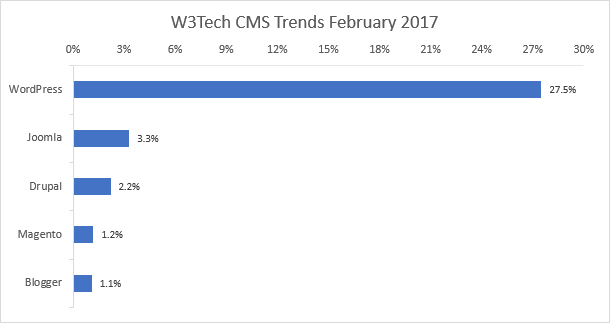

Hay miles de millones de sitios web. En febrero de 2017, WordPress alimentó alrededor del 27.5 por ciento de la web. Joomla, Drupal, Magento y Blogger se combinan para impulsar un 8.9 por ciento adicional. La gran cantidad de sitios que funcionan con estos sistemas de administración de contenido los convierte en un objetivo masivo. (Si redondeamos el número total de sitios en la web a mil millones, 364 millones de ellos funcionan con uno de los CMS anteriores. Esta es una simplificación general).

Del mismo modo, el número de sitios administrados por webmasters no calificados y aficionados presenta objetivos fáciles para los piratas informáticos expertos. Dicho esto, una gran cantidad de los sitios profesionales son igualmente vulnerables ¿Qué sitios web tienen más probabilidades de infectarlo con malware?Puede pensar que los sitios pornográficos, la web oscura u otros sitios web desagradables son los lugares más probables para que su computadora se infecte con malware. Pero te equivocarías. Lee mas .

¿Por qué mi blog fue pirateado?

¿Ha sido hackeado tu blog en algún momento? Hay varias razones comunes por las cuales.

- Seguridad - Su computadora se vio comprometida y perdió los detalles de inicio de sesión de un atacante. Esto podría provenir de cualquier número de vectores de ataque.

- Solicitud de terceros - Los complementos, extensiones y widgets de terceros pueden convertirse fácilmente en una vulnerabilidad. Sin embargo, el gran número de ellos dificulta la seguridad policial las hazañas generalmente se reparan rápidamente Por qué actualizar su blog: vulnerabilidades de WordPress que debe conocerTengo muchas cosas buenas que decir sobre Wordpress. Es una pieza de software de código abierto internacionalmente popular que permite a cualquier persona iniciar su propio blog o sitio web. Es lo suficientemente poderoso como para ser ... Lee mas .

- Servidor comprometido - Para ahorrar dinero en recursos, millones de sitios web se alojan en servidores "compartidos". Ha habilitado el alojamiento web de muy bajo costo, pero también crea una oportunidad para que los piratas informáticos comprometan múltiples sitios.

- Suplantación de identidad — Los correos electrónicos de phishing siguen siendo uno de los más populares Nuevas técnicas de phishing a tener en cuenta: vishing y smishingVishing y smishing son nuevas variantes peligrosas de phishing. ¿Qué deberías estar buscando? ¿Cómo sabrás un intento de vishing o smishing cuando llegue? ¿Y es probable que seas un objetivo? Lee mas métodos para la entrega de malware, debido a su eficacia continua. Un muy blog popular podría recibir correos electrónicos dirigidos de phishing de lanza Cómo detectar archivos adjuntos de correo electrónico no seguros: 6 banderas rojasLeer un correo electrónico debe ser seguro, pero los archivos adjuntos pueden ser dañinos. Busque estas banderas rojas para detectar archivos adjuntos de correo electrónico no seguros. Lee mas , adaptado al propietario del sitio o contribuyentes.

- ¿Actualizaste? - Un CMS obsoleto o una extensión, complemento o widget obsoleto es un excelente punto de entrada para un atacante El nuevo malware destaca la importancia de actualizar y asegurar su blog de WordPressCuando aparece una infección de malware tan devastadora como el recién descubierto SoakSoak.ru, es vital que los propietarios de blogs de WordPress actúen. Rápido. Lee mas .

- Seguridad del sitio web - Los blogs más pequeños lo harán probablemente dependa de una fuerte generación de contraseña 7 errores de contraseña que probablemente te piratearánSe han lanzado las peores contraseñas de 2015, y son bastante preocupantes. Pero muestran que es absolutamente crítico fortalecer sus contraseñas débiles, con solo unos pocos ajustes simples. Lee mas y simplemente teniendo cuidado. Los sitios más grandes deben tener protocolos de seguridad adicionales para mitigar posibles ataques de ciberseguridad.

¿"ElTest" viene en mi camino?

Honestamente, quien sabe? El truco de reemplazo de fuentes de Chrome se ha relacionado directamente con la cadena de infección "ElTest". La cadena de infección es comúnmente vinculado a ransomware y kits de explotación Una historia del ransomware: dónde comenzó y hacia dónde vaEl ransomware data de mediados de la década de 2000 y, como muchas amenazas de seguridad informática, se originó en Rusia y Europa del Este antes de evolucionar para convertirse en una amenaza cada vez más potente. Pero, ¿qué depara el futuro para el ransomware? Lee mas , y ha estado activo desde 2014. No hay un camino claro para la cadena, solo para encontrar sitios vulnerables y exponer a sus usuarios.

Exposición #EITest Campaña https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30 de enero de 2017

Teniendo esto en cuenta, siempre vale la pena considerar la seguridad de su sitio Protéjase con un chequeo anual de seguridad y privacidadEstamos casi dos meses en el año nuevo, pero todavía hay tiempo para tomar una resolución positiva. Olvídese de beber menos cafeína: estamos hablando de tomar medidas para salvaguardar la seguridad y la privacidad en línea. Lee mas . Tratar con los puntos que cubrimos en la última sección ayudará a mantenerlo a salvo. Como hemos visto, los humanos son a menudo el eslabón más débil de la cadena de seguridad. Ya sea porque olvidamos actualizar nuestro CMS o antivirus, o porque fuimos engañados por un ataque de ingeniería social Cómo detectar y evitar 10 de las técnicas de piratería más insidiosasLos piratas informáticos se están volviendo más furtivos y muchas de sus técnicas y ataques a menudo pasan desapercibidos incluso para usuarios experimentados. Aquí hay 10 de las técnicas de piratería más insidiosas para evitar. Lee mas , tenemos que tomar en serio la responsabilidad de nuestra ciberseguridad.

¿Has experimentado un hack de blog o sitio web? ¿Qué pasó con tu sitio web? ¿Tuviste suficiente seguridad o estabas comprometido en otro lugar? ¡Cuéntanos tu experiencia a continuación!

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.