Anuncio

Así que no te importaba que Google, Amazon, Facebook y Samsung te estuvieran escuchando a escondidas. Pero, ¿cómo te sientes acerca de los ciberdelincuentes que escuchan las conversaciones de tu habitación? Bóveda 7 de WikiLeaks El archivo sugiere que pronto puede ser el anfitrión de visitantes inesperados.

El malware más peligroso de la Agencia Central de Inteligencia, capaz de piratear casi todas electrónica de consumo inalámbrica: ahora podría sentarse en manos de ladrones y terroristas. Entonces, ¿Qué significa eso para ti?

¿Qué es la Bóveda 7?

La Bóveda 7 es un tesoro filtrado de documentos relacionados con las capacidades de guerra cibernética de la Agencia Central de Inteligencia (CIA). Gran parte del software descrito en la Bóveda 7 revela cómo la CIA controla y vigila el uso de teléfonos inteligentes, tabletas, televisores inteligentes y otros dispositivos conectados a Internet. El 7 de marzo, WikiLeaks publicó una pequeña fracción de los documentos.

Lo que debería aterrorizar a todos:

Según WikiLeaks, el La CIA perdió el control de estas herramientas. Y ahora los delincuentes (probablemente) los poseen. Sin embargo, muchos de los publicado los exploits (hay muchos exploits aún no publicados) tienen casi cinco años y desde entonces han sido parcheados.Cómo los delincuentes obtienen herramientas de piratería de EE. UU.

No todos los que trabajan para una agencia de inteligencia son miembros portadores de tarjetas. La CIA regularmente externaliza el empleo a contratistas federales en el sector privado. Muchas de estas empresas de inteligencia privadas, como HBGary, carecen de la seguridad de la CIA.

Edward Snowden era un contratista federal

Por ejemplo, Booz Allen Hamilton contratista empleado de la NSA Edward Snowden, que filtraron documentos relacionados con los programas de vigilancia ilegal de la NSA. Adicionalmente, Booz Allen Hamilton sufrió un hack de 2011.

En su declaración oficial, WikiLeaks afirmó (el énfasis es mío):

El archivo parece haber sido circulaba entre ex piratas informáticos y contratistas del gobierno de EE. UU. de manera no autorizada, uno de los cuales ha proporcionado a WikiLeaks partes del archivo.

Se destaca una parte de la cita: las herramientas se distribuyeron de manera "no autorizada". La implicación debería preocupar a todos en el mundo. La CIA probablemente perdió el control de una cartera de herramientas de piratería de $ 100 mil millones.

Pero esta no es la primera vez que actores privados adquieren software peligroso desarrollado por el gobierno.

El gusano Stuxnet

Por ejemplo, el Gusano Stuxnet Microsoft parches Freak & Stuxnet, Facebook deja de sentirse gordo [Tech News Digest]Microsoft parchea problemas, Facebook ya no se siente gordo, Uber quiere mujeres, iPhone Google Calendar, PlayStation aterriza en China y juega a Snake en una fuente de agua. Lee mas , otro malware armado, cayó en manos de ciberdelincuentes poco después de su Descubrimiento 2010. Desde entonces, Stuxnet aparece ocasionalmente como malware. Parte de su ubicuidad se relaciona con su base de código. Según Sean McGurk, un investigador de seguridad cibernética, el código fuente para Stuxnet está disponible para descargar.

Puede descargar el código fuente real de Stuxnet ahora y puede reutilizarlo y volver a empaquetarlo y luego, ya sabe, señalarlo de donde viene.

Eso significa que casi cualquier codificador puede construir su propio kit de malware basado en Stuxnet. La falta de control de la CIA sobre su arsenal cibernético asegura que las hazañas continúen fluyendo a manos de delincuentes con fines de lucro, terroristas y estados corruptos. No existe un mejor ejemplo que los ShadowBrokers.

Los corredores de las sombras

En 2016, el Corredores de las sombras El grupo subastó infamemente una serie de herramientas de piratería fabricadas por el estado. Nadie sabe cómo robaron las herramientas, pero dónde los adquirieron es conocido: la NSA.

De acuerdo con The Intercept, documentos dentro de la fuga de Snowden conecta las herramientas robadas por los Shadow Brokers con el grupo de piratería conocido como Equation Group (EG). EG empleó exploits que luego se encontraron en el gusano Stuxnet patrocinado por el estado, lo que sugiere una conexión entre la NSA y EG. En combinación con las herramientas filtradas, parece que la NSA y la CIA no pueden controlar sus propias tecnologías.

¿Pero eso significa que su privacidad y seguridad están comprometidas?

Una historia de espiar a los clientes

Su privacidad y seguridad son ya comprometido.

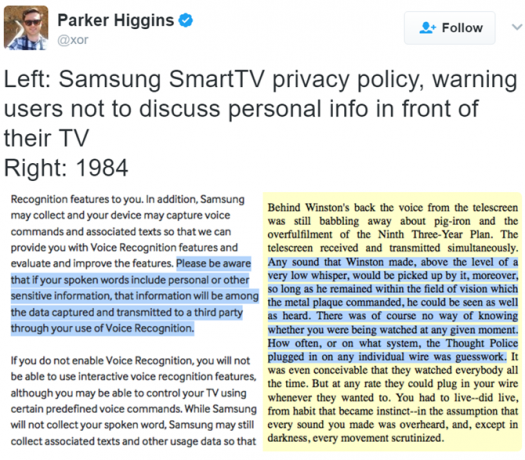

Casi todos los productos inteligentes modernos incluyen micrófonos. Algunos dispositivos requieren presionar un botón para encender el micrófono o la cámara. Otros escuchan continuamente el enunciado de una palabra clave. Por ejemplo, La gama de televisores inteligentes de Samsung Los últimos televisores inteligentes de Samsung son directamente de 1984 de George OrwellUna nueva característica en los últimos televisores inteligentes de Samsung ha puesto al gigante coreano en un poco de agua caliente. Resulta que han estado escuchando todo lo que has estado diciendo ... Lee mas Escuche, grabe y transmita constantemente, todo sin depender de la sofisticada vigilancia del gobierno.

Se poseen televisores inteligentes

Declaración de privacidad de Samsung con respecto a sus televisores inteligentes es preocupante. Aunque Samsung modificó sus términos de servicio de privacidad para evitar controversias, la declaración original, capturada por el usuario de Twitter xor, va de la siguiente manera:

Aquí está la cita relevante de Samsung (énfasis mío):

Tenga en cuenta que si su palabras dichas incluir información personal u otra información confidencial, esa información estará entre los datos capturados y transmitidos a un tercero a través del uso de reconocimiento de voz.

En resumen, los televisores inteligentes escuchan todo lo que dices. Y Samsung comparte esos datos con terceros. Sin embargo, se supone que esos terceros son negocios con solo un interés comercial en sus conversaciones. Y siempre puedes apagar la cosa.

Desafortunadamente, el truco del "Ángel llorón" desarrollado por la CIA hace que el televisor no pueda apagarse. Weeping Angel apunta a televisores inteligentes Samsung. La documentación de Vault 7 se refiere a esto como Modo falso. Desde WikiLeaks:

... Weeping Angel coloca el televisor objetivo en modo "Fake-Off", de modo que el propietario cree falsamente que el televisor está apagado cuando está encendido. En el modo "Fake-Off", el televisor funciona como un error, graba conversaciones en la sala y las envía por Internet a un servidor secreto de la CIA.

Samsung no está solo. Después de todo, Facebook, Google y Amazon (nuestra revisión del eco Amazon Echo Review and GiveawayAmazon Echo ofrece una integración única entre reconocimiento de voz, asistente personal, controles de automatización del hogar y funciones de reproducción de audio por $ 179.99. ¿El Echo irrumpe en un nuevo terreno o puedes hacerlo mejor en otro lugar? Lee mas ) también se basan en el uso de micrófonos de dispositivos, a menudo sin conocimiento consentimiento de los usuarios. Por ejemplo, Declaración de privacidad de Facebook afirma que sí usan el micrófono, pero solo cuando el usuario usa funciones "específicas" de la aplicación de Facebook.

Cómo la tecnología permite la vigilancia ilegal

El mayor defecto de seguridad en los teléfonos inteligentes modernos es su software. Al explotar las vulnerabilidades de seguridad en un navegador o sistema operativo, un atacante puede remotamente Acceda a todas las funciones de un dispositivo inteligente, incluido su micrófono. De hecho, así es como la CIA accede a la mayoría de los teléfonos inteligentes de sus objetivos: directamente a través de una red celular o Wi-Fi.

WikiLeaks ' # Vault7 revela numerosas vulnerabilidades de la CIA 'día cero' en teléfonos Android https://t.co/yHg7AtX5ggpic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7 de marzo de 2017

De los 24 exploits de Android desarrollados por la CIA, sus contratistas y agencias extranjeras cooperantes, ocho se pueden usar para controlar de forma remota un teléfono inteligente. Supongo que una vez bajo control, el operador de malware usaría una combinación de ataques, combinando control remoto acceso, escalada de privilegios e instalación de malware persistente (a diferencia del malware que vive en RAM).

Las técnicas enumeradas anteriormente normalmente dependen de que el usuario haga clic en un enlace en su correo electrónico. Una vez que el objetivo navega a un sitio web infectado, el atacante puede tomar el control del teléfono inteligente.

Una falsa esperanza: los piratas son viejos

En una falsa nota de esperanza: de los hacks revelados en Vault 7, la mayoría pertenecen a dispositivos más antiguos. Sin embargo, los archivos solo incluyen una fracción del total de hacks disponibles para la CIA. Es más que probable que estos hacks sean en su mayoría técnicas antiguas y obsoletas, que la CIA ya no usa. Sin embargo, esa es una falsa esperanza.

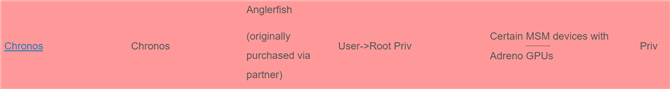

Muchos de los exploits se aplican ampliamente a los sistemas en un chip (¿Qué es un SoC? Jargon Buster: la guía para comprender los procesadores móvilesEn esta guía, analizaremos la jerga para explicar lo que necesita saber sobre los procesadores de teléfonos inteligentes. Lee mas ) en lugar de a teléfonos individuales.

Por ejemplo, en el gráfico anterior, el exploit Chronos (entre otros) puede hackear el chipset Adreno. La falla de seguridad abarca casi todos los teléfonos inteligentes basados en procesadores Qualcomm. Nuevamente, tenga en cuenta que se ha lanzado menos del 1 por ciento del contenido de Vault 7. Es probable que haya muchos más dispositivos vulnerables a la penetración.

Sin embargo, Julian Assange ofreció ayudar a todas las grandes corporaciones. parchear los agujeros de seguridad revelado por Vault 7. Con suerte, Assange podría compartir el archivo con empresas como Microsoft, Google, Samsung y otras.

Lo que Vault 7 significa para ti

La palabra aún no está en OMS posee acceso al archivo. Ni siquiera sabemos si las vulnerabilidades aún existen o no. Sin embargo, sabemos algunas cosas.

Solo se ha publicado el 1 por ciento del archivo

Mientras que Google anunció que solucionó más del vulnerabilidades de seguridad utilizadas por la CIA, menos del 1 por ciento de los archivos de Vault 7 han sido liberados. Debido a que solo se publicaron exploits anteriores, es probable que casi todos los dispositivos sean vulnerables.

Las hazañas están dirigidas

Las hazañas son principalmente dirigidas. Eso significa que un actor (como la CIA) debe apuntar específicamente a un individuo para obtener el control de un dispositivo inteligente. Nada en los archivos de Vault 7 sugiere que el gobierno esté barriendo, en masa, conversaciones obtenidas de dispositivos inteligentes.

Las agencias de inteligencia atesoran vulnerabilidades

Las agencias de inteligencia acumulan vulnerabilidades y no divulgan tales violaciones de seguridad a las corporaciones. Debido a la seguridad de las operaciones de mala calidad, muchas de estas hazañas finalmente llegan a las manos de los ciberdelincuentes, si aún no están allí.

Entonces, ¿puedes hacer algo?

El peor aspecto de las revelaciones de Vault 7 es que No El software proporciona protección. En el pasado, los defensores de la privacidad (incluido Snowden) recomendaban el uso de plataformas de mensajes cifrados, como Signal, para evitar ataques de hombre en el medio ¿Qué es un ataque de hombre en el medio? Jerga de seguridad explicadaSi has oído hablar de ataques de "hombre en el medio" pero no estás muy seguro de lo que eso significa, este es el artículo para ti. Lee mas .

Sin embargo, los archivos de Vault 7 sugieren que un atacante puede registrar las pulsaciones de teclas de un teléfono. Ahora parece que ningún dispositivo conectado a Internet evita la vigilancia ilegal. Afortunadamente, es posible modificar un teléfono para evitar su uso como error remoto.

Edward Snowden explica cómo deshabilitar físicamente la cámara y el micrófono a bordo de un teléfono inteligente moderno:

Dependiendo del modelo de teléfono, el método de Snowden requiere desoldar físicamente la matriz de micrófonos (los dispositivos de cancelación de ruido usan al menos dos micrófonos) y desconectando tanto la parte frontal como la parte posterior cámaras Luego usa un micrófono externo, en lugar de los micrófonos integrados.

Sin embargo, debo señalar que no es necesario desconectar las cámaras. Las personas con mentalidad de privacidad pueden simplemente apagar las cámaras con cinta adhesiva.

Descargar el archivo

Aquellos interesados en aprender más pueden descargar la totalidad del volcado de Vault 7. WikiLeaks tiene la intención de lanzar el archivo en pequeños fragmentos a lo largo de 2017. Sospecho que el subtítulo de Vault 7: Year Zero se refiere a la magnitud del tamaño del archivo. Tienen suficiente contenido para lanzar un nuevo volcado cada año.

Puedes descargar el completo torrente protegido por contraseña. La contraseña para la primera parte del archivo es la siguiente:

LIBERACIÓN: CIA Vault 7 años Cero descifrado frase de contraseña:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7 de marzo de 2017

¿Le preocupa la pérdida de control de la CIA sobre sus herramientas de piratería? Háganos saber en los comentarios.

Crédito de la imagen: hasan eroglu a través de Shutterstock.com

Kannon es un periodista técnico (BA) con experiencia en asuntos internacionales (MA) con énfasis en el desarrollo económico y el comercio internacional. Sus pasiones son los dispositivos de origen chino, las tecnologías de la información (como RSS) y los consejos y trucos de productividad.