Anuncio

El ransomware es una molestia habitual. Una infección de ransomware toma a su computadora como rehén y exige el pago por la liberación. En algunos casos, un pago no protege sus archivos. Se destruyen fotos personales, música, películas, trabajo y más. La tasa de infección por ransomware continúa aumentando; desafortunadamente, todavía no hemos alcanzado el pico El ransomware como servicio traerá el caos a todosEl ransomware se está moviendo desde sus raíces como herramienta de delincuentes y malhechores hacia una industria de servicios preocupante, en la que cualquiera puede suscribirse a un servicio de ransomware y apuntar a usuarios como usted y yo. Lee mas - Y su complejidad está aumentando.

Ha habido excepciones notables a esta regla. En algunos casos, seguridad los investigadores han descifrado el cifrado del ransomware Derrota a los estafadores con estas herramientas de descifrado de ransomwareSi ha sido infectado por ransomware, estas herramientas de descifrado gratuitas lo ayudarán a desbloquear y recuperar sus archivos perdidos. ¡No esperes ni un minuto más! Lee mas

, permitiéndoles crear una codiciada herramienta de descifrado 5 sitios y aplicaciones para vencer al ransomware y protegerse¿Te has enfrentado a un ataque de ransomware hasta ahora, donde algunos de tus archivos ya no son accesibles? Estas son algunas de las herramientas que puede usar para prevenir o resolver estos problemas. Lee mas . Estos eventos son raros, generalmente llegan cuando se desactiva una botnet maliciosa. Sin embargo, no todo el ransomware es tan complejo como pensamos.La anatomía de un ataque

A diferencia de algunas variantes de malware comunes, el ransomware intenta permanecer oculto el mayor tiempo posible. Esto es para dar tiempo a encriptar sus archivos personales. El ransomware está diseñado para mantener la máxima cantidad de recursos del sistema disponibles para el usuario, para no dar la alarma. En consecuencia, para muchos usuarios, la primera indicación de una infección de ransomware es un mensaje posterior al cifrado que explica lo que ha sucedido.

En comparación con otro malware Virus, Spyware, Malware, etc. Explicado: Comprender las amenazas en líneaCuando comienzas a pensar en todas las cosas que podrían salir mal al navegar por Internet, la web comienza a parecer un lugar bastante aterrador. Lee mas , el proceso de infección del ransomware es bastante predecible. El usuario descargará un archivo infectado: este contiene la carga útil del ransomware. Cuando se ejecuta el archivo infectado, parece que nada sucederá de inmediato (según el tipo de infección). El usuario no sabe que el ransomware comienza a cifrar sus archivos personales.

Además de esto, un ataque de ransomware tiene varios otros patrones de comportamiento distintos:

- Nota de ransomware distinta.

- Transmisión de datos en segundo plano entre el servidor y los servidores de control.

- La entropía de los archivos cambia.

File Entropy

La entropía de archivos se puede utilizar para identificar archivos cifrados con ransomware. Escribiendo para el Internet Storm Center, Rob VandenBrink bosquejos breves entropía de archivos y ransomware:

En la industria de TI, la entropía de un archivo se refiere a una medida específica de aleatoriedad llamada "Entropía de Shannon", llamada así por Claude Shannon. Este valor es esencialmente una medida de la previsibilidad de cualquier carácter específico en el archivo, basado en los caracteres anteriores (detalles completos y matemáticas aquí). En otras palabras, es una medida de la "aleatoriedad" de los datos en un archivo, medido en una escala de 1 a 8, donde los archivos de texto típicos tendrán un valor bajo y los archivos cifrados o comprimidos tendrán un valor alto medida.

Sugeriría leer el artículo original ya que es muy interesante.

No puede resolver el ransomware con un sofisticado algoritmo de entropía que se encuentra en Google ;-) El problema es un poco más complejo que eso.

- El monstruo mach (@osxreverser) 20 de abril de 2016

¿Es diferente del malware "ordinario"?

El ransomware y el malware comparten un objetivo común: permanecer ocultos. El usuario tiene la posibilidad de combatir la infección si se detecta en poco tiempo. La palabra mágica es "cifrado". El ransomware ocupa su lugar en la infamia por el uso de cifrado, mientras que el cifrado se ha utilizado en malware durante mucho tiempo.

El cifrado ayuda a que el malware pase por debajo del radar de los programas antivirus al confundir la detección de firmas. En lugar de ver una cadena reconocible de caracteres que alertaría una barrera de defensa, la infección pasa desapercibida. Aunque las suites antivirus se están volviendo más hábiles para notar estas cadenas, comúnmente conocidas como hashes - Es trivial para muchos desarrolladores de malware evitarlo.

Métodos comunes de ofuscación

Aquí hay algunos métodos más comunes de ofuscación:

- Detección - Muchas variantes de malware pueden detectar si se están utilizando en un entorno virtualizado. Esto permite que el malware evada la atención de los investigadores de seguridad simplemente negándose a ejecutar o desempaquetar. A su vez, esto detiene la creación de una firma de seguridad actualizada.

- Sincronización - Las mejores suites antivirus están constantemente alertas, buscando una nueva amenaza. Desafortunadamente, los programas antivirus generales no pueden proteger todos los aspectos de su sistema en todo momento. Por ejemplo, algunos programas maliciosos solo se implementarán después de reiniciar el sistema, escapando (y probablemente deshabilitando en el proceso) las operaciones antivirus.

- Comunicación - Malware llamará a casa a su servidor de comando y control (C&C) para obtener instrucciones. Esto no es cierto para todo el malware. Sin embargo, cuando lo hacen, un programa antivirus puede detectar direcciones IP específicas conocidas por los servidores de C&C e intentar evitar la comunicación. En este caso, los desarrolladores de malware simplemente rotan la dirección del servidor C&C, evadiendo la detección.

- Operación falsa - Un programa falso hábilmente diseñado es quizás una de las notificaciones más comunes de una infección de malware. Los usuarios involuntarios suponen que esta es una parte normal de su sistema operativo (generalmente Windows) y siguen alegremente las instrucciones en pantalla. Estos son particularmente peligrosos para usuarios de PC no calificados y, si bien actúan como un front-end amigable, pueden permitir que una gran cantidad de entidades maliciosas accedan a un sistema.

Esta lista no es exhaustiva. Sin embargo, cubre algunos de los métodos más comunes que utiliza el malware para permanecer oculto en su PC.

¿Es simple el ransomware?

Simple es quizás la palabra equivocada. Ransomware es diferente. Una variante de ransomware usa el cifrado más ampliamente que sus contrapartes, así como de una manera diferente. los comportamiento de una infección de ransomware es lo que la hace notable, además de crear un aura: el ransomware es algo que temer.

Cuando #Secuestro de datos escalará y golpeará #IoT y # Bitcoin, será demasiado tarde para fragmentar TODOS sus datos de TI. Por favor hazlo ahora. #Cortar a tajos

- Maxime Kozminski (@MaxKozminski) 20 de febrero de 2017

El ransomware utiliza características algo novedosas, como:

- Cifrar grandes cantidades de archivos.

- Eliminar instantáneas que normalmente permitirían a los usuarios restaurar desde la copia de seguridad.

- Creación y almacenamiento de claves de cifrado en servidores remotos C&C.

- Exigiendo un rescate, generalmente en Bitcoin no rastreable.

Mientras que el malware tradicional "simplemente" roba sus credenciales y contraseñas de usuario, el ransomware lo afecta directamente, perturbando su entorno informático inmediato. Además, sus consecuencias son muy visuales.

Tácticas de ransomware: tabla maestra de archivos

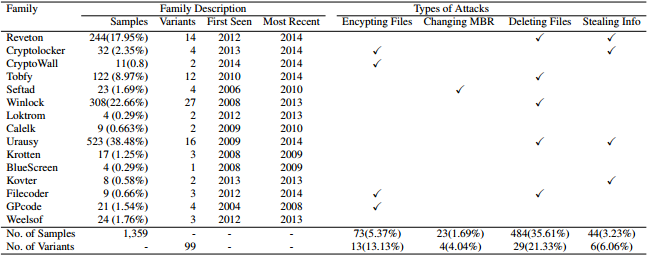

"¡Guau!" Del ransomware factor ciertamente proviene de su uso de cifrado. ¿Pero es la sofisticación todo lo que parece? Engin Kirda, cofundador y arquitecto jefe de Lastline Labs, cree que no. Él y su equipo (utilizando la investigación realizada por Amin Kharraz, uno de los estudiantes de doctorado de Kirda) completó un enorme estudio de ransomware, analizando 1359 muestras de 15 familias de ransomware. Su análisis exploró los mecanismos de eliminación y encontró algunos resultados interesantes.

¿Cuáles son los mecanismos de eliminación? Alrededor del 36 por ciento de las cinco familias de ransomware más comunes en el conjunto de datos estaban eliminando archivos. Si no pagó, los archivos se eliminaron realmente. La mayor parte de la eliminación, de hecho, fue bastante sencilla.

¿Cómo haría esto una persona profesional? En realidad, aspirarían a borrar el disco para que sea difícil recuperar los datos. Escribirías sobre el disco, borrarías ese archivo del disco. Pero la mayoría de ellos eran, por supuesto, perezosos, y estaban trabajando directamente en las entradas de la tabla maestra de archivos y marcando las cosas como eliminadas, pero los datos aún permanecían en el disco.

Posteriormente, esos datos eliminados podrían recuperarse y, en muchos casos, recuperarse completamente.

Tácticas de ransomware: entorno de escritorio

Otro comportamiento clásico del ransomware es bloquear el escritorio. Este tipo de ataque está presente en variantes más básicas. En lugar de continuar con el cifrado y la eliminación de archivos, el ransomware bloquea el escritorio y obliga al usuario a abandonar la máquina. La mayoría de los usuarios consideran que sus archivos ya no están (ya sea encriptados o eliminados por completo) y simplemente no se pueden recuperar.

Tácticas de ransomware: mensajes forzados

Las infecciones de ransomware muestran notoriamente su nota de rescate. Por lo general, exige el pago del usuario para la devolución segura de sus archivos. Además de esto, los desarrolladores de ransomware envían a los usuarios a páginas web específicas mientras deshabilitan ciertas características del sistema, por lo que no pueden deshacerse de la página / imagen. Esto es similar a un entorno de escritorio bloqueado. No significa automáticamente que los archivos del usuario se hayan cifrado o eliminado.

Piensa antes de pagar

Una infección de ransomware puede ser devastadora. Esto es indudable. Sin embargo, ser golpeado con ransomware no significa automáticamente que sus datos desaparezcan para siempre. Los desarrolladores de ransomware no son todos programadores increíbles. Si hay una ruta fácil para obtener ganancias financieras inmediatas, se tomará. Esto, en el conocimiento seguro de que algunos usuarios pagarán 5 razones por las que no deberías pagar a los estafadores de ransomwareEl ransomware da miedo y no quieres ser golpeado por él, pero incluso si lo haces, hay razones de peso por las que NO deberías pagar dicho rescate. Lee mas debido a la amenaza inmediata y directa. Es completamente entendible.

Los mejores métodos de mitigación de ransomware permanecen: haga una copia de seguridad de sus archivos regularmente en una unidad no conectada en red, mantenga su antivirus suite y navegadores de Internet actualizados, tenga cuidado con los correos electrónicos de phishing y tenga cuidado con la descarga de archivos desde Internet.

Crédito de imagen: andras_csontos a través de Shutterstock.com

Gavin es escritor sénior de MUO. También es editor y gerente de SEO del sitio hermano de MakeUseOf, centrado en el cifrado, Blocks Decoded. Tiene una Licenciatura en Escritura Contemporánea (Hons) con Prácticas de Arte Digital saqueadas de las colinas de Devon, así como más de una década de experiencia profesional en escritura. Le gustan las grandes cantidades de té.