Anuncio

En la conferencia de seguridad Black Hat Europe de este año, dos investigadores de la Universidad China de Hong Kong presentó una investigación que mostró un exploit que afecta las aplicaciones de Android eso podría dejar más de mil millones de aplicaciones instaladas vulnerables a ataques.

El exploit se basa en un ataque man-in-the-middle de la implementación móvil del estándar de autorización OAuth 2.0. Eso suena muy técnico, pero ¿qué significa realmente, y están sus datos seguros?

¿Qué es OAuth?

OAuth es un estándar abierto utilizado por muchos sitios web y aplicaciones. 3 Términos de seguridad esenciales que debe comprenderConfundido por el cifrado? ¿Desconcertado por OAuth o petrificado por Ransomware? Repasemos algunos de los términos de seguridad más utilizados y exactamente lo que significan. Lee mas para permitirle iniciar sesión en una aplicación o sitio web de terceros utilizando una cuenta de uno de los muchos proveedores de OAuth. Algunos de los ejemplos más comunes y conocidos son Google, Facebook y Twitter.

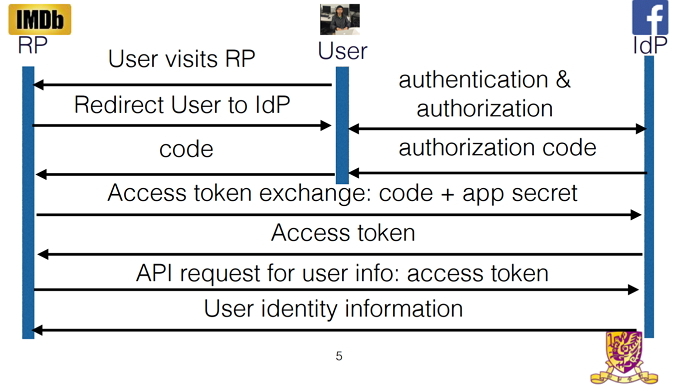

El botón Single Sign On (SSO) le permite otorgar acceso a la información de su cuenta. Cuando hace clic en el botón de Facebook, la aplicación o sitio web de terceros busca un token de acceso, otorgándole acceso a su información de Facebook.

Si no se encuentra este token, se le pedirá que permita el acceso de terceros a su cuenta de Facebook. Una vez que haya autorizado esto, Facebook recibe un mensaje del tercero pidiéndole un token de acceso.

Facebook responde con un token, otorgando acceso de terceros a la información que especificó. Por ejemplo, otorga acceso a su información básica de perfil y lista de amigos, pero no a sus fotos. El tercero recibe el token y le permite iniciar sesión con sus credenciales de Facebook. Luego, mientras el token no caduque, tendrá acceso a la información que usted autorizó.

Esto parece un gran sistema. Debe recordar menos contraseñas y acceder fácilmente y verificar su información con una cuenta que ya tiene. Los botones SSO son aún más útiles en dispositivos móviles donde crear nuevas contraseñas, donde autorizar una nueva cuenta puede llevar mucho tiempo.

¿Cuál es el problema?

El marco OAuth más reciente, OAuth 2.0, se lanzó en octubre de 2012 y no fue diseñado para aplicaciones móviles. Esto ha llevado a que muchos desarrolladores de aplicaciones tengan que implementar OAuth por su cuenta, sin orientación sobre cómo debe hacerse de forma segura.

Si bien OAuth en los sitios web utiliza la comunicación directa entre el tercero y los servidores del proveedor de SSO, las aplicaciones móviles no utilizan este método de comunicación directa. En cambio, las aplicaciones móviles se comunican entre sí a través de su dispositivo.

Al usar OAuth en un sitio web, Facebook entrega el token de acceso y la información de autenticación directamente a los servidores de terceros. Esta información se puede validar antes de iniciar sesión en el usuario o acceder a cualquier información personal.

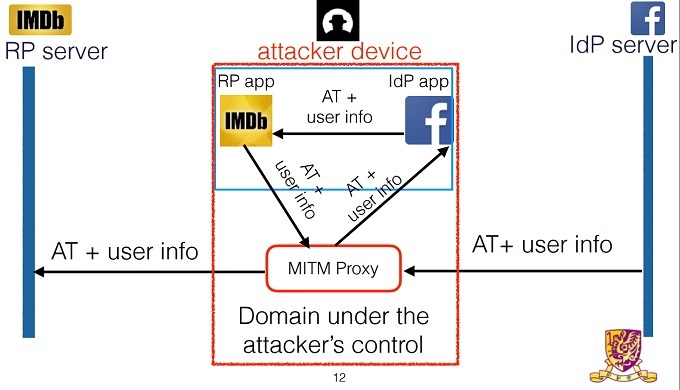

Los investigadores descubrieron que a un gran porcentaje de aplicaciones de Android les faltaba esta validación. En cambio, los servidores de Facebook envían el token de acceso a la aplicación de Facebook. El token de acceso se entregaría a la aplicación de terceros. La aplicación de terceros le permitiría iniciar sesión, sin verificar con los servidores de Facebook que la información del usuario era legítima.

El atacante podría iniciar sesión como ellos mismos, activando la solicitud del token OAuth. Una vez que Facebook haya autorizado el token, podrían insertarse entre los servidores de Facebook y la aplicación de Facebook. El atacante podría cambiar la identificación del usuario en el token a la de la víctima. El nombre de usuario también suele ser información pública, por lo que existen muy pocas barreras para el atacante. Una vez que se ha cambiado la ID de usuario, pero la autorización aún se otorga, la aplicación de terceros iniciará sesión con la cuenta de la víctima.

Este tipo de exploit se conoce como ataque de hombre en el medio (MitM) ¿Qué es un ataque de hombre en el medio? Jerga de seguridad explicadaSi has oído hablar de ataques de "hombre en el medio" pero no estás muy seguro de lo que eso significa, este es el artículo para ti. Lee mas . Aquí es donde el atacante puede interceptar y alterar los datos, mientras que las dos partes creen que se están comunicando directamente entre sí.

¿Cómo te afecta esto?

Si un atacante puede engañar a una aplicación para que crea que es usted, entonces el hacker obtiene acceso a toda la información que almacena en ese servicio. Los investigadores crearon la tabla que se muestra a continuación que enumera parte de la información que puede exponer en diferentes tipos de aplicaciones.

Algunos tipos de información son menos dañinos que otros. Es menos probable que le preocupe exponer su historial de lectura de noticias que todos sus planes de viaje, o la posibilidad de enviar y recibir mensajes privados en su nombre. Es un recordatorio aleccionador de los tipos de información que confiamos regularmente a terceros, y las consecuencias de su mal uso.

¿Deberías preocuparte?

Los investigadores encontraron que el 41.21% de las 600 aplicaciones más populares que admiten SSO en Google Play Store eran vulnerables al ataque MitM. Potencialmente, esto podría dejar a miles de millones de usuarios en todo el mundo expuestos a este tipo de ataque. El equipo realizó su investigación en Android, pero creen que se puede replicar en iOS. Potencialmente, esto dejaría a millones de aplicaciones en los dos sistemas operativos móviles más grandes vulnerables a este ataque.

Al momento de escribir este artículo, no ha habido declaraciones oficiales del Internet Engineering Task Force (IETF) que desarrolló las Especificaciones OAuth 2.0. Los investigadores se han negado a nombrar las aplicaciones afectadas, por lo que debe tener cuidado al usar SSO en aplicaciones móviles.

Hay un revestimiento de plata. Los investigadores ya alertaron a Google y Facebook, y a otros proveedores de SSO sobre el exploit. Además de eso, están trabajando junto a los desarrolladores externos afectados para solucionar el problema.

¿Que puedes hacer ahora?

Si bien una solución podría estar en camino, hay mucho de las aplicaciones afectadas que se actualizarán. Es probable que esto tome algún tiempo, por lo que podría valer la pena no usar SSO mientras tanto. En cambio, cuando se registre para una nueva cuenta, asegúrese de crear una contraseña segura 6 consejos para crear una contraseña irrompible que puedas recordarSi sus contraseñas no son únicas e irrompibles, podría abrir la puerta principal e invitar a los ladrones a almorzar. Lee mas no lo olvidarás O eso o usar un administrador de contraseñas Cómo los administradores de contraseñas mantienen sus contraseñas segurasLas contraseñas que son difíciles de descifrar también son difíciles de recordar. ¿Quieres estar a salvo? Necesitas un administrador de contraseñas. Así es como funcionan y cómo lo mantienen a salvo. Lee mas para hacer el trabajo pesado por ti.

Es una buena práctica realiza tu propio chequeo de seguridad Protéjase con un chequeo anual de seguridad y privacidadEstamos casi dos meses en el año nuevo, pero todavía hay tiempo para tomar una resolución positiva. Olvídese de beber menos cafeína: estamos hablando de tomar medidas para salvaguardar la seguridad y la privacidad en línea. Lee mas de vez en cuando. Google incluso recompensarlo en el almacenamiento en la nube Este chequeo de Google de 5 minutos le dará 2 GB de espacio libreSi toma cinco minutos para realizar este control de seguridad, Google le dará 2 GB de espacio libre en Google Drive. Lee mas por realizar su chequeo. Este es un momento ideal para echa un vistazo a las aplicaciones a las que has dado permiso ¿Usando inicio de sesión social? Siga estos pasos para asegurar sus cuentasSi está utilizando un servicio de inicio de sesión social (como Google o Facebook), entonces podría pensar que todo es seguro. No es así, es hora de echar un vistazo a las debilidades de los inicios de sesión sociales. Lee mas en sus cuentas de SSO. Esto es especialmente importante en un sitio como Facebook Cómo administrar sus inicios de sesión de Facebook de terceros [Consejos semanales de Facebook]¿Cuántas veces has permitido que un sitio de terceros tenga acceso a tu cuenta de Facebook? Aquí le mostramos cómo puede administrar su configuración. Lee mas , que almacena un gran cantidad de información muy personal Cómo descargar todo tu historial de FacebookA lo largo de los años, Facebook ha recopilado muchos datos sobre usted. En este artículo, explicamos cómo descargar su historial de Facebook y lo que es probable que encuentre al acecho. Lee mas .

¿Crees que es hora de alejarte del inicio de sesión único? ¿Cuál crees que es el mejor método de inicio de sesión? ¿Te ha afectado esta hazaña? ¡Háganos saber en los comentarios a continuación!

Créditos de imagen: Marc Bruxelle / Shutterstock

James es el Editor de Noticias de Hardware y Guías de Compra de MakeUseOf y escritor independiente apasionado por hacer que la tecnología sea accesible y segura para todos. Junto con la tecnología, también está interesado en la salud, los viajes, la música y la salud mental. INICIO en Ingeniería Mecánica de la Universidad de Surrey. También se puede encontrar escribiendo sobre enfermedades crónicas en PoTS Jots.