Anuncio

Todos sabemos que cuidar nuestra propia higiene personal es importante para nuestra salud y bienestar. En el mundo digital, debemos ser conscientes y cuidar nuestra higiene cibernética. Si bien el término es inusual, significa realizar controles regulares y modificar algunos comportamientos para asegurarnos en línea. Es el tipo de consejo que aquí en MakeUseOf ofrecemos regularmente ante una nueva fuga o ataque.

Permítanos guiarlo a través de cinco sencillos pasos para mejorar su higiene cibernética.

1. Mantenga el software actualizado

El software en el que todos confiamos todos los días no es perfecto. Casi todos los sistemas operativos y aplicaciones tienen fallas ocultas en algún lugar de su código. A medida que se conoce la falla, los desarrolladores la reparan rápidamente y eliminan las actualizaciones de software. Como usuarios, estas actualizaciones constantes pueden ser frustrantes, pero sin ellas, los defectos conocidos pueden explotarse y usarse para atacarte.

Ataques globales de ransomware como

Quiero llorar y NotPetya ambos explotaron defectos conocidos para difundir su malware. En el caso de WannaCry, Microsoft había publicado una solución para ese exploit meses antes, pero muchas computadoras no habían sido actualizadas, lo que provocaba infecciones masivas.

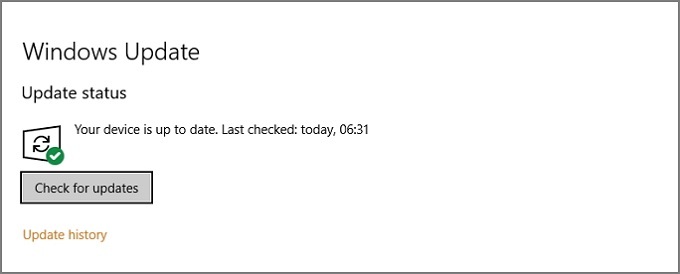

Afortunadamente, el proceso de mantener actualizado su software nunca ha sido tan fácil. Windows Update tuvo una actualización en sí en el cambio a Windows 10 para hacerse menos invasivo Cómo administrar Windows Update en Windows 10Para los fanáticos del control, Windows Update es una pesadilla. Funciona en segundo plano y mantiene su sistema seguro y funcionando sin problemas. Te mostramos cómo funciona y qué puedes personalizar. Lee mas . MacOS de Apple se puede actualizar directamente desde la Mac App Store Una guía completa para actualizar el software de tu MacNo existe una solución de mantenimiento única para todos, por lo que vale la pena comprender cómo funcionan las actualizaciones para su Mac y su software. Lee mas junto con tus otras aplicaciones. Ahora que muchos de nosotros usamos nuestros teléfonos inteligentes como nuestro dispositivo principal, es importante asegurarse de que iOS y Android estén completamente actualizados. Asegúrese de instalar las actualizaciones de la aplicación con la mayor frecuencia posible, especialmente para aplicaciones sensibles como la banca en línea.

2. Realizar copias de seguridad regulares

Hace solo unos pocos años atrás, había pocas opciones en las opciones de respaldo fáciles de usar, configurar y olvidar. Ahora hay opciones fáciles de usar y convenientes para casi todos los dispositivos y sistemas operativos.

Windows 10 tiene una variedad de opciones de respaldo horneado directamente en el sistema operativo La mejor guía de copia de seguridad de datos de Windows 10Hemos resumido todas las opciones de copia de seguridad, restauración, recuperación y reparación que pudimos encontrar en Windows 10. ¡Utilice nuestros simples consejos y nunca más se desespere por la pérdida de datos nuevamente! Lee mas , y eso sin todo el gran software de terceros El mejor software de respaldo para WindowsSus datos son frágiles: solo se necesita un pequeño accidente para perderlo todo. Cuantas más copias de seguridad realice, mejor. Aquí presentamos el mejor software de copia de seguridad gratuito para Windows. Lee mas disponible. Por supuesto, Apple venció a Microsoft al máximo por máquina del tiempo de incrustación 3 formas de restaurar datos de copias de seguridad de Time MachineAquí hay varios métodos sobre cómo restaurar su Mac usando Time Machine, incluido qué hacer para "buscar copias de seguridad de Time Machine". Lee mas allá en 2007. Incluso nuestros teléfonos inteligentes ahora están respaldados automáticamente a iCloud Cómo hacer una copia de seguridad de tu iPhone y iPad¿Te preguntas cómo hacer una copia de seguridad de tu iPhone? Aquí está nuestra guía simple para hacer una copia de seguridad de su iPhone usando iCloud o iTunes. Lee mas o Google Drive Cómo transferir fácilmente todos sus datos a un nuevo dispositivo AndroidCuando llegue el momento de pasar a un nuevo teléfono, ¿cómo va a mover todos sus datos? Estos consejos facilitarán el proceso y asegurarán que no te pierdas nada. Lee mas .

Almacenamiento en la nube ¿Qué es la nube?La nube. Es un término que se usa mucho en estos días. ¿Qué es exactamente la nube? Lee mas ha proliferado recientemente con ofertas disponibles de casi todas las grandes empresas tecnológicas Dropbox vs. Google Drive vs. OneDrive: ¿Qué almacenamiento en la nube es mejor para usted?¿Ha cambiado su forma de pensar sobre el almacenamiento en la nube? A las opciones populares de Dropbox, Google Drive y OneDrive se han unido otras. Le ayudamos a responder qué servicio de almacenamiento en la nube debe usar. Lee mas . En un esfuerzo por competir entre sí, los servicios varían entre gratis y $ 10 / mes. Puede utilizar sus ofertas generosamente espaciadas para hacer una copia de seguridad de sus archivos, y tenerlos a su alcance sin importar dónde se encuentre.

Servicios como Amazon Cloud Drive Cómo compartir fotos ilimitadas con su familia en Amazon Prime¡Amazon Prime tiene una nueva función llamada Family Vault que le permite compartir fotos ilimitadas con su familia! Aquí se explica cómo aprovecharlo ahora. Lee mas y Fotos de Google Obtenga almacenamiento de fotos ilimitado gratis y más con Google PhotosSi no está utilizando estas funciones ocultas de Google Photos, realmente se lo está perdiendo. (Sugerencia: ¡hay almacenamiento de fotos gratuito e ilimitado!) Lee mas incluso le permitirá almacenar fotos ilimitadas sin costo adicional. Por supuesto, si prefiere una copia de seguridad local, siempre puede usar un dispositivo de almacenamiento conectado a la red (NAS) para depositar todos sus archivos. Los dispositivos NAS incluso le permitirán usar múltiples unidades para redundancia mejorada Cosas que debe saber sobre la redundancia y las copias de seguridadLa redundancia se confunde con frecuencia con las copias de seguridad. De hecho, los conceptos son relativamente similares, aunque con algunas diferencias importantes. Lee mas .

3. Use un antivirus

Para los usuarios de Windows, es casi seguro que ha aparecido un virus, malware u otro software malicioso en su computadora sin su consentimiento. Durante los días de Internet Explorer 6 y Windows XP, la susceptibilidad del sistema operativo a la infección era algo así como una broma Más de 3 mitos contados sobre Windows que no son ciertas (más)A los que odian Windows les gusta contar mitos sobre el gigante del sistema operativo de Microsoft. Veamos si hay algo de verdad en estos estereotipos. Lee mas . Tres iteraciones más tarde y Windows 10 finalmente tiene un antivirus robusto e integrado en Windows Defender 4 razones para usar Windows Defender en Windows 10En el pasado, Windows Defender estaba eclipsado por otras opciones, pero ahora es un gran contendiente. Aquí hay algunas razones por las que debería considerar dejar su suite de seguridad a favor de Windows Defender. Lee mas . Podría seguir con el valor predeterminado, pero hay mejores opciones por ahí El mejor software antivirus para Windows 10¿Quiere reforzar la seguridad en su PC? Estas son las mejores opciones de software antivirus para Windows 10. Lee mas si quieres estar completamente protegido.

La idea errónea de que las Mac son inmunes a virus y malware ha sido demostrado equivocado muchas veces. Por eso correr software antivirus en tu Mac 9 opciones de antivirus de Apple Mac que debes considerar hoyA estas alturas, debería saber que las Mac necesitan un software antivirus, pero ¿cuál debería elegir? Estas nueve suites de seguridad lo ayudarán a mantenerse libre de virus, troyanos y todo tipo de malware. Lee mas No es una mala idea. A medida que los teléfonos inteligentes han seguido proliferando, los atacantes maliciosos han trasladado algunos de sus recursos hacia sus dispositivos móviles. Su teléfono inteligente contiene parte de su información más confidencial, por lo que deberías tomar precauciones ¿Necesita aplicaciones antivirus en Android? ¿Qué pasa con el iPhone?¿Android necesita aplicaciones antivirus? ¿Qué hay de tu iPhone? He aquí por qué las aplicaciones de seguridad para teléfonos inteligentes son importantes. Lee mas ahí también.

4. Use una mejor contraseña

Dada la cantidad de cuentas que todos usamos todos los días, no es de extrañar que muchos de nosotros confiemos en simples y fáciles de recordar contraseñas como "123456" Keeper revela las 25 peores contraseñas de 20162016 fue notable por la cantidad de violaciones de datos hechas públicas. Lo que nos da una idea de las peores contraseñas que puede usar en este momento. Lee mas . Estas contraseñas, que a menudo siguen los patrones de nuestros teclados, se descifran fácilmente en caso de fuga de datos.

El uso de una contraseña más fuerte y compleja puede ayudar, pero el problema de recordarla fácilmente permanece. Las contraseñas complejas que se olvidan fácilmente a menudo terminan escritas, lo que socava la seguridad de usar la mejor contraseña. Mientras viene con un patrón a sus contraseñas 6 consejos para crear una contraseña irrompible que puedas recordarSi sus contraseñas no son únicas e irrompibles, podría abrir la puerta principal e invitar a los ladrones a almorzar. Lee mas puede ayudar, no es una solución a prueba de balas.

En cambio, debe recurrir a un administrador de contraseñas. Estas útiles piezas de software funcionan como un bóveda digital segura para todas sus contraseñas Cómo los administradores de contraseñas mantienen sus contraseñas segurasLas contraseñas que son difíciles de descifrar también son difíciles de recordar. ¿Quieres estar a salvo? Necesitas un administrador de contraseñas. Así es como funcionan y cómo lo mantienen a salvo. Lee mas , a menudo bloqueado con un Contraseña maestra. Esto significa que solo debe recordar una contraseña antes de que su administrador de contraseñas desbloquee su tienda segura.

Muchos administradores de contraseñas incluso tienen una función para generar y almacenar automáticamente contraseñas seguras 7 Superpoderes de Clever Password Manager que debes comenzar a usarLos administradores de contraseñas tienen muchas funciones geniales, pero ¿las conocías? Aquí hay siete aspectos de un administrador de contraseñas que debe aprovechar. Lee mas para ti, eliminando la necesidad de crear uno en primer lugar. Si bien hay muchos beneficios para los administradores de contraseñas, tenga en cuenta que no son perfectos 4 razones por las que los administradores de contraseñas no son suficientes para mantener sus contraseñas segurasLos administradores de contraseñas son valiosos en la batalla en curso contra los hackers, pero no ofrecen suficiente protección por sí solos. Estas cuatro razones muestran por qué los administradores de contraseñas no son suficientes para mantener sus contraseñas seguras. Lee mas .

5. Cuidado con las amenazas en línea

Nos hemos acostumbrado a la amenaza siempre presente de personas que intentan manipularnos, engañarnos o engañarnos en nuestras vidas. A pesar de los primeros ideales utópicos de internet, esta tendencia se extendió en línea. La mayoría de nosotros probablemente hemos encontrado una variación de la Estafa nigeriana por correo electrónico ¿Los correos electrónicos de estafa nigerianos esconden un terrible secreto? [Opinión]Otro día, otro correo electrónico no deseado cae en mi bandeja de entrada, de alguna manera trabajando alrededor del filtro de correo no deseado de Windows Live que hace un buen trabajo al proteger mis ojos de todos los demás no solicitados ... Lee mas , pero también hay muchas otras amenazas más insidiosas.

Los estafadores siempre están buscando nuevas formas de aprovechar nuestros hábitos y rutinas. Esto ha llevado a la popularización de técnicas como suplantación de identidad Cómo detectar un correo electrónico de phishing¡Recibir un correo electrónico de phishing es difícil! Los estafadores se hacen pasar por PayPal o Amazon, tratando de robar su contraseña y la información de su tarjeta de crédito, su engaño es casi perfecto. Te mostramos cómo detectar el fraude. Lee mas , vishing y smishing Nuevas técnicas de phishing a tener en cuenta: vishing y smishingVishing y smishing son nuevas variantes peligrosas de phishing. ¿Qué deberías estar buscando? ¿Cómo sabrás un intento de vishing o smishing cuando llegue? ¿Y es probable que seas un objetivo? Lee mas . Los tres ataques intentan engañarlo para que haga clic en enlaces fraudulentos o divulgue información personal mediante correo electrónico, voz o SMS. Siendo capaz de detectar un correo electrónico de phishing Cómo detectar un correo electrónico de phishing¡Recibir un correo electrónico de phishing es difícil! Los estafadores se hacen pasar por PayPal o Amazon, tratando de robar su contraseña y la información de su tarjeta de crédito, su engaño es casi perfecto. Te mostramos cómo detectar el fraude. Lee mas o Estafa SMS Cómo detectar una estafa de SMS y qué hacer a continuaciónEl phishing de SMS (o SMiShing) es el acto de phishing utilizando mensajes SMS. Son comunes, por lo que debe ser una línea de ataque exitosa para los estafadores en línea. Pero, ¿cómo puedes detectar una estafa de SMS? Lee mas puede ser invaluable en el esfuerzo por proteger sus datos.

Limpieza cibernética

A veces puede parecer que no pasa un día sin otra fuga, pirateo o ataque global de malware. No es de extrañar que terminemos con fatiga de seguridad 3 maneras de vencer la fatiga de seguridad y mantenerse seguro en líneaLa fatiga de la seguridad, un cansancio para lidiar con la seguridad en línea, es real y está haciendo que muchas personas estén menos seguras. Aquí hay tres cosas que puede hacer para vencer la fatiga de seguridad y mantenerse a salvo. Lee mas . Afortunadamente, al administrar su higiene cibernética, ha creado un obstáculo adicional para cualquier atacante explotador.

Si desea llevar sus protecciones de seguridad más allá, puede agregar Autenticación de dos factores ¿Qué es la autenticación de dos factores y por qué debe usarla?La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de demostrar su identidad. Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con tarjeta de crédito no solo requiere la tarjeta, ... Lee mas (2FA) a sus cuentas en línea. Usar una red privada virtual (VPN) es Una de las mejores cosas que puede hacer para mejorar su seguridad en línea 11 razones por las que necesitas una VPN y qué esLas redes privadas virtuales pueden proteger su privacidad. Explicamos qué hacen exactamente y por qué debería usar una VPN. Lee mas y manténgase alejado de los espías. Todos publicamos mucha información en línea, pero si quieres mantenerte protegido hay cosas que nunca deberías compartir 5 ejemplos de información que nunca debe publicar en línea¿Qué publicas en línea? ¿Comparte su ubicación, su casa, sus datos bancarios? ¿Quizás los compartes sin darse cuenta? Si no está seguro, consulte nuestros consejos y trucos para evitar publicar información personal en línea. Lee mas .

¿Cómo manejas tu Cyber Hygiene? ¿Realizas regularmente todas estas tareas? ¿Hay alguna que creas que nos hemos perdido? ¡Háganos saber en los comentarios!

James es el Editor de Noticias de Hardware y Guías de Compra de MakeUseOf y escritor independiente apasionado por hacer que la tecnología sea accesible y segura para todos. Junto con la tecnología, también está interesado en la salud, los viajes, la música y la salud mental. INGENIERO en Ingeniería Mecánica de la Universidad de Surrey. También se puede encontrar escribiendo sobre enfermedades crónicas en PoTS Jots.